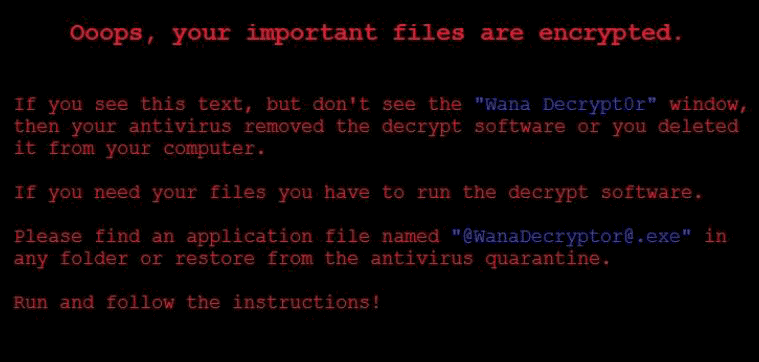

Světem se prohnala vlna nového šifrovacího viru WannaCry (jiná jména Wana Decrypt0r, Wana Decryptor, WanaCrypt0r), který šifruje dokumenty v počítači a vymáhá 300-600 USD za jejich dekódování. Jak můžete zjistit, zda je váš počítač infikován? Co byste měli udělat, abyste se nestali obětí? A co dělat pro uzdravení?

Je váš počítač napaden ransomwarovým virem Wana Decryptor?

Po instalaci aktualizací budete muset restartovat počítač – nyní do vás virus ransomware nepronikne.

Jak se zotavit z ransomwarového viru Wana Decrypt0r?

Když antivirový nástroj detekuje virus, buď jej okamžitě odstraní, nebo se vás zeptá, zda jej léčit nebo ne? Odpověď je léčit.

Jak obnovit soubory zašifrované pomocí Wana Decryptor?

Nic uklidňujícího tento moment nemůžeme říct. Dosud nebyl vytvořen žádný nástroj pro dešifrování souborů. Nezbývá než počkat, až bude dešifrovač vyvinut.

Podle Briana Krebse, experta na počítačovou bezpečnost, v tuto chvíli zločinci obdrželi pouze 26 000 USD, to znamená, že jen asi 58 lidí souhlasilo se zaplacením výkupného vyděračům. Nikdo neví, zda obnovili své dokumenty.

Dnes, 12. května 2017, firmy a organizace z nej rozdílné země po celém světě (včetně Ruska) začaly masivně hlásit útoky ransomwaru Wana Decrypt0r, který je známý také pod názvy WCry, WannaCry, WannaCrypt0r a WannaCrypt.

WannaCry/WanaCrypt0r 2.0 skutečně spouští ET pravidlo: 2024218 „ET EXPLOIT Possible ETERNALBLUE MS17-010 Echo Response“ pic.twitter.com/ynahjWxTIA

Nyní je známo, že Wana Decrypt0r infikoval desítky tisíc strojů během několika hodin. Jejich počet tak podle specialistů Avastu již přesahuje 57 tisíc a hlavními cíli provozovatelů malwaru jsou Rusko, Ukrajina a Tchaj-wan.

Infekční mapa

Infekční mapa Mezi oběťmi ransomwarových útoků je velká telekomunikační společnost Telefonica, plynárenská společnost Gas Natural, dodavatel elektřiny Iberdrola, banka Santander, poradenská firma KPMG, stejně jako mnoho lékařských institucí ve Spojeném království, což je důvod, proč tamní National Health Servis dokonce vydal varování.

Novináři Meduza navíc hlásí, že v Rusku ransomware napadl společnost Megafon. Publikace cituje Petera Lidova, ředitele pro styk s veřejností společnosti:

„Je tu problém, lokalizuje se. Tady to všechno vypadá jako v Anglii. Počítače byly zašifrovány a požádaly o výkupné. Design je stejný.

Dochází k výpadkům v přístupu k datům, ale úřady jsou nyní zavřené, takže žádné velké problémy nejsou. Naše připojení funguje normálně, předplatitelů to nijak neovlivňuje. To ovlivnilo práci ve službě: to znamená, že pokud účastník zavolá operátorovi, bude moci připojit některé služby pomocí hlasových příkazů, ale nebude se moci přihlásit k vašemu účtu, protože jeho počítač je z bezpečnostních důvodů vypnutý.

Máme počítače napadené virem. Je jich poměrně hodně. Počet se těžko odhaduje, máme obrovskou firmu. Aby se to nešířilo, vypnuli jsme sítě.

Nedokážu přesně říct, kdy útok na nás začal. Kolem odpoledne. Těžko říct, ve kterých regionech."

Publikace také uvádí, že Wana Decrypt0r zaútočila na ministerstvo vnitra a vyšetřovací výbor Ruské federace, ale oficiální zástupci oddělení popírají tato informace a tvrdí, že „na vnitřním okruhu probíhají plánované práce“.

Stojí za zmínku, že již v březnu 2017 se společnost Microsoft zabývala problémem ETERNALBLUE v bulletinu MS17-010, ale jak se vždy stává, mnoho společností a uživatelů s instalací aktualizací nikam nespěchá. Ve skutečnosti jsme nyní svědky důsledků rozšířené nedbalosti v oblasti bezpečnosti.

Aktuálně již vznikla mapa, na které můžete pozorovat šíření Wana Decrypt0r v reálném čase.

UPD. 22:45

Interfax uvádí, že oficiální zástupci ministerstva vnitra přesto potvrdili skutečnost útoku na jejich servery.

„Oddělení 12. května informační technologie, Communications and Information Protection (DITSiZI) Ministerstva vnitra Ruska, virový útok byl zaznamenán dne osobní počítače oddělení pod kontrolou operačního Systémy Windows. Virus je aktuálně lokalizován. Provedeno inženýrské práce zničit a aktualizovat nástroje antivirové ochrany,“ říká Irina Volk, oficiální zástupkyně ministerstva vnitra.

Interfax také píše, že specialisté Kaspersky Lab zaznamenali již asi 45 000 útoků Wana Decrypt0r, ke kterým došlo v 74 zemích světa a nejvíce nakaženo bylo Rusko.

12. května se vešlo ve známost o šifrovacím viru, který se šíří rekordní rychlostí: za jeden víkend infikoval více než 200 tisíc počítačů ve 150 zemích. Poté bylo šíření viru zastaveno, ale během jednoho dne se objevilo několik dalších verzí viru a jeho šíření pokračuje. Proto zveřejňujeme odpovědi na některé otázky, které vám v obecné rovině řeknou, o jaký virus se jedná, odkud se vzal a pomohou vám ochránit váš počítač.

Kuzmich Pavel Alekseevič,Ředitel Laboratoře počítačové forenzní analýzy na univerzitě ITMO.Infikuje virus počítače a další zařízení jednotlivých uživatelů?

Ano, virus může také infikovat počítače uživatelů. Zaměstnanci organizací, kde byla infekce zjištěna, s největší pravděpodobností používali počítače k přijímání pošty a „surfování“ na internetu, a protože nebyli přesvědčeni o bezpečnosti přijatých dopisů a stránek, které otevřeli, stáhli do nich škodlivý software. Tento způsob podvodu nelze nazvat novým: problém takzvaných šifrovacích virů je aktuální již několik let a cenu 300 dolarů lze považovat za docela „humánní“. Před rokem a půl tedy jedna organizace kontaktovala naši laboratoř, od které útočníci požadovali 700 dolarů ve stejných bitcoinech za dešifrování pouze jednoho souboru s klienty.

Co můžete udělat, abyste se vyhnuli kontaktu s virem?

Nejprve si dejte pozor, kam na internetu chodíte. Za druhé, pečlivě sledujte svou poštu a před otevřením jakýchkoli souborů v dopisech se ujistěte, že se nejedná o podvodný dopis. Velmi často jsou viry distribuovány v souborech připojených k dopisům údajně z Rostelecomu, kam zaměstnanec údajně posílá fakturu k zaplacení. Často stejné podvodné dopisy začaly přicházet jménem Sberbank a soudních vykonavatelů. Abyste se nestali obětí útočníků, měli byste se pečlivě podívat na to, kam vede odkaz v dopise, a také na to, jakou příponu má soubor připojený k dopisu. No, je důležité to alespoň někdy udělat zálohy důležité dokumenty k oddělení vyměnitelných médií.

Znamená to, že všechny databáze napadených organizací jsou nyní zablokovány? Budou je útočníci moci použít pro své vlastní účely? Budou ovlivněny osobní údaje z těchto databází?

Myslím si, že o blokování práce samozřejmě nemá cenu mluvit: s největší pravděpodobností jde o problém jednotlivých pracovišť. Poněkud alarmující je však skutečnost, že zaměstnanci různých oddělení využívají pracovní počítače nejen pro práci na internetu. Je docela možné, že tímto způsobem by mohly být ohroženy důvěrné informace jejich klientů - v případě komerčních organizací, stejně jako velké objemy osobních údajů - v případě ministerstev. Doufáme, že takové informace nebyly na těchto počítačích zpracovány.

Ovlivní situace předplatitele MegaFonu? Je nebezpečné používat nyní? mobilní internet?

S největší pravděpodobností ne, protože prvky infrastruktury sítě jsou před tímto typem útoku jistě chráněny. Navíc s vysokou mírou pravděpodobnosti lze říci, že tento virus je určen pro zranitelnosti operačního systému vyráběného společností Microsoft a drtivá většina síťových zařízení je řízena buď vlastním operačním systémem nebo operačními systémy rodiny Linux.

Co se stane, když virus vstoupí do systému? Jak poznáte, že je váš počítač napaden?

Nejčastěji se infekce a aktivní fáze viru – šifrování dat – projevuje v podobě výrazného poklesu výkonu počítače. Je to důsledek skutečnosti, že šifrování je proces extrémně náročný na zdroje. To lze také zaznamenat, když se objeví soubory s neznámou příponou, ale obvykle je v této fázi příliš pozdě na jakoukoli akci.

Bude možné obnovit zamčená data?

Často je nemožné obnovit. Dříve byl klíč pro všechny infikované osoby stejný, ale poté, co byl virus zachycen a dešifrován a standardní kódy se staly široce známými (lze je najít na fórech výrobců antivirového softwaru software), útočníci začali šifrovat informace pokaždé pomocí nového klíče. Mimochodem, viry používají složitou verzi šifry: nejčastěji jde o asymetrické šifrování a prolomení takové šifry je velmi obtížné, extrémně časově náročné a náročné na zdroje, což se vlastně stává nemožné.

Jak dlouho se bude virus šířit po internetu?

Myslím, že dokud to její autoři nerozdají. A to se bude dít, dokud nebudou distributoři dopadeni orgány činnými v trestním řízení nebo dokud uživatelé nepřestanou otevírat e-maily s viry a nezačnou být pozornější ke svým akcím na internetu.

Grigory Sablin, virový analytik, odborník v oboru informační bezpečnost Univerzita ITMO, vítěz mezinárodních soutěží obránců informace o počítači(pozor: programátorský slovník!).

Útočníci využívají zranitelnost v protokolu SMB MS17_010 - oprava je již k dispozici servery společnosti Microsoft. Ti, kteří neaktualizovali, mohou být předmětem distribuce. Můžeme však říci, že si za to mohou tito uživatelé sami - používali pirátský software nebo neaktualizovali Windows. Sám mě zajímá, jak se situace vyvine: podobný příběh byl s chybou MS08_67, pak ji použil červ Kido a pak se také nakazilo mnoho lidí. Co mohu nyní doporučit: musíte buď vypnout počítač, nebo aktualizovat Windows. Můžete očekávat, že mnoho antivirových společností bude soutěžit o právo vydat dešifrovací nástroj. Pokud se jim to podaří, bude to skvělý PR tah a zároveň příležitost k pěkným výdělkům. Není pravda, že bude možné obnovit všechny zamčené soubory. Tento virus může proniknout kamkoli, protože mnoho počítačů ještě není aktualizováno. Mimochodem, tento exploit byl převzat z archivu, který „unikl“ z americké Národní bezpečnostní agentury (NSA), to je příklad toho, jak mohou zpravodajské služby jednat v jakékoli nouzové situaci.

Tvrdí to tisková služba univerzity ITMO

Nový ransomwarový virus 2017 Wanna Cry pokračuje ve svém utlačujícím pochodu napříč internetem, infikuje počítače a šifruje důležitá data. Jak se chránit před ransomwarem, chránit Windows před ransomwarem – byly vydány záplaty pro dešifrování a dezinfekci souborů?

Nový ransomwarový virus Wanna Cry z roku 2017 nadále infikuje firemní a soukromé počítače. Škody způsobené virovým útokem dosahují 1 miliardy dolarů. Virus ransomware za 2 týdny infikoval i přes varování a bezpečnostní opatření nejméně 300 tisíc počítačů.

Virus ransomwaru 2017, co to je - zpravidla lze „vyzvednout“ na zdánlivě nejnebezpečnějších stránkách, například na bankovních serverech s uživatelským přístupem. Jednou HDD oběť, ransomware se „usadí“ v systémové složce System32. Odtud program okamžitě deaktivuje antivirus a přejde na Autorun. Po každém restartu se ransomwarový program spustí do registru a začne jeho špinavá práce. Ransomware začne stahovat podobné kopie programů, jako je Ransom a Trojan. Ransomware se také často sám replikuje. Tento proces může být chvilkový, nebo může trvat týdny, než si oběť všimne, že je něco špatně.

Ransomware se často maskuje jako obyčejné obrázky, textové soubory, ale podstata je vždy stejná - jde o spustitelný soubor s příponou .exe, .drv, .xvd; někdy - libraries.dll. Nejčastěji má soubor zcela neškodný název, například „dokument. doc" nebo " obrázek.jpg", kde se přípona zadává ručně a skutečný typ souboru je skrytý.

Po dokončení šifrování uživatel místo známých souborů vidí v názvu i uvnitř sadu „náhodných“ znaků a přípona se změní na dosud neznámou – .NO_MORE_RANSOM, .xdata a další.

Wanna Cry ransomware virus 2017 – jak se chránit. Hned bych poznamenal, že Wanna Cry je spíše souhrnné označení pro všechny šifrovací a ransomwarové viry, protože v poslední době infikuje počítače nejčastěji. Budeme se tedy bavit o ochraně proti šifrátorům Ransom Ware, kterých je celá řada: Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry.

Jak chránit Windows před ransomwarem. Jak bylo dříve zveřejněno, ransomware jako Wanna Cry proniká do systému pomocí již „opravené“ zranitelnosti – EternalBlue prostřednictvím protokolu portu SMB.

Ochrana Windows od ransomwaru 2017 – základní pravidla:

aktualizace systému Windows, včasný přechod na licencovaný OS (poznámka: verze XP není aktualizována)

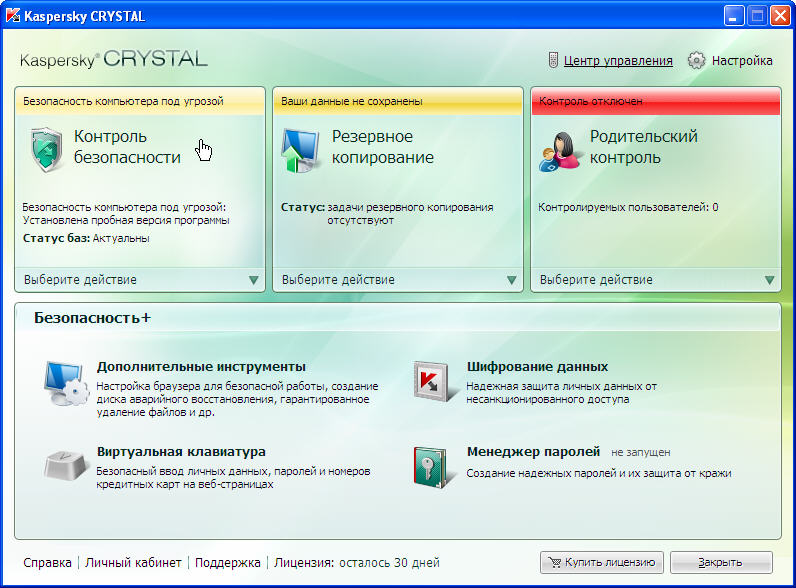

Aktualizace antivirové databáze a firewally na vyžádání

extrémní opatrnost při stahování jakýchkoli souborů (roztomilé „pečetě“ mohou vést ke ztrátě všech dat)

Zálohování důležitých informací na vyměnitelná média.

Ransomware virus 2017: jak dezinfikovat a dešifrovat soubory.

Pokud se spoléháte na antivirový software, můžete na decryptor na chvíli zapomenout. V Kaspersky Labs, Dr. Web, Avast! a další antiviry zatím nenašly řešení pro léčbu infikovaných souborů. V současné době je možné virus odstranit pomocí antiviru, ale zatím neexistují žádné algoritmy, které by vše vrátily „do normálu“.

Někteří se pokoušejí používat dešifrovače, jako je nástroj RectorDecryptor, ale to nepomůže: algoritmus pro dešifrování nových virů ještě nebyl zkompilován. Je také absolutně neznámé, jak se virus bude chovat, pokud nebude po použití takových programů odstraněn. Často to může mít za následek vymazání všech souborů - jako varování pro ty, kteří nechtějí platit útočníkům, autorům viru.

Momentálně nejvíc efektivní způsob získat zpět ztracená data znamená kontaktovat technickou podporu. podpora dodavatele antivirový program které používáte. Chcete-li to provést, pošlete dopis nebo použijte formulář na zpětná vazba na stránkách výrobce. Nezapomeňte do přílohy přidat zašifrovaný soubor a kopii originálu, pokud je k dispozici. To pomůže programátorům při sestavování algoritmu. Bohužel pro mnohé je virový útok naprostým překvapením a nenajdou se žádné kopie, což situaci značně komplikuje.

Kardiální metody léčby Windows před ransomwarem. Bohužel se někdy musíte uchýlit k úplnému zformátování pevného disku, což znamená úplnou změnu operačního systému. Mnoho lidí bude přemýšlet o obnovení systému, ale to není možnost - dokonce i „rollback“ se zbaví viru, ale soubory zůstanou zašifrovány.

V pátek večer 12. května se vešlo ve známost o virovém útoku WannaCry na řadu velkých vládních agentur a soukromých společností. Podle posledních údajů bylo infikováno více než 230 tisíc počítačů ve více než 100 zemích světa. Co je tedy v současnosti o tomto nebezpečném viru známo?

co je to virus?

Povahou své distribuce je WannaCry (aka Wana Decrypt0r 2.0) červ, to znamená, že pomocí bezpečnostní zranitelnosti pronikne do počítače, udělá svůj špinavý skutek a poté odešle své kopie do jiných počítačů. Nastupování na počítač virus WannaCry zašifruje důležité soubory a zobrazí oznámení, které vás informuje, že soubory jsou zašifrované a pro jejich dešifrování je třeba zaplatit od 300 do 600 USD v kryptoměně bitcoinů. Tento virus využívá zranitelnost operačního systému Windows známou jako ETERNALBLUE. Společnost Microsoft uzavřel tuto zranitelnost již v březnu vydáním patche MS17-010, ale jak útok ukázal, ne každému se podařilo tuto aktualizaci nainstalovat nebo to prostě nechtěli udělat. Po zveřejnění hackerské skupiny ShadowBrokers se o této zranitelnosti široce hovořilo zdrojové kódy sledovací programy americké Národní bezpečnostní agentury. Tyto programy využívaly ETERNALBLUE k pronikání do počítačů občanů Spojených států a dalších zemí, které sledovala NSA.

Kdo vytvořil virus a za jakým účelem?

Na tuto otázku bohužel zatím nikdo nedokáže přesně odpovědět. Existují pouze verze a předpoklady.

Verze 1 Několik hodin po začátku útoku se západní média okamžitě vrhla na viníka mýtických „ruských hackerů“, čímž mají na mysli hackery pracující pro ruskou vládu a ruské zpravodajské služby. Nyní, když je známo, že většina infikovaných počítačů se nachází v Rusku a že virem trpělo zejména ministerstvo vnitra, ruské dráhy, telekomunikační operátoři a další důležité společnosti a instituce, je každému jasné, že verze je absolutně neudržitelná. Navíc samotná existence těchto „ruských hackerů“ nebyla dosud nikomu prokázána. Jedinou ruskou stopou v tomto případě je, že zpráva zobrazená virem na různé jazyky nejkompetentněji sestaven v ruštině. Pravděpodobnost, že autory viru jsou rusky mluvící lidé, je tedy velmi vysoká.

Verze 2 Nejviditelnější verzí je, že autory viru jsou obyčejní kyberzločinci, kteří chtějí snadno vydělat peníze. Použili zdroje špionážních nástrojů NSA, které lze nalézt na internetu, přidali je do svého ransomwarového viru a zaměřili se na velké společnosti a instituce jen proto, že jsou to právě tyto společnosti, které mají velmi důležité informace, o které nechtějí přijít a budou nuceny útočníkům zaplatit.

Verze 3. Podle této verze jsou autoři viru také jen kyberzločinci, ale vůbec je nezajímaly peníze, které by mohli získat od obětí, ale databáze, které ukradli z infikovaných počítačů. Tyto informace pak mohou velmi výhodně prodat. To je důvod, proč se mnoho vládních agentur a rozpočtových institucí dostalo pod útok.

Verze 4. Někdo prostě testuje vody pomocí viru a chce zjistit, jak jsou chráněny různé důležité počítačové systémy jak rychle budou reagovat? správci systému a firemních bezpečnostních služeb, kam až může virus proniknout a čím důležitá informace může unést. Koho by to mohlo zajímat? Možná teroristé nebo zpravodajské služby nějakého státu nebo dokonce velké mezinárodní korporace?

Po zveřejnění tohoto článku vyšlo najevo, že odborníci z antivirové společnosti Symantec po prostudování kódu WannaCry našli podobnosti s hackerskými nástroji, které dříve používali hackeři ze skupiny Lazarus. Tato hackerská skupina získala slávu po hacknutí Sony Pictures v roce 2014. Mnoho odborníků spojuje tuto skupinu se severokorejským vedením. Zatím se však nepodařilo prokázat, že Lazarus jsou tvůrci WannaCry.

Co dělat, aby se virus nenakazil?

Případy infekce WannaCry se vyskytují především v sítích velkých organizací a institucí, ale vzhledem k chaotickému charakteru šíření viru mohou být postiženy i malé kanceláře a běžní domácí uživatelé. Abyste se ochránili, musíte:

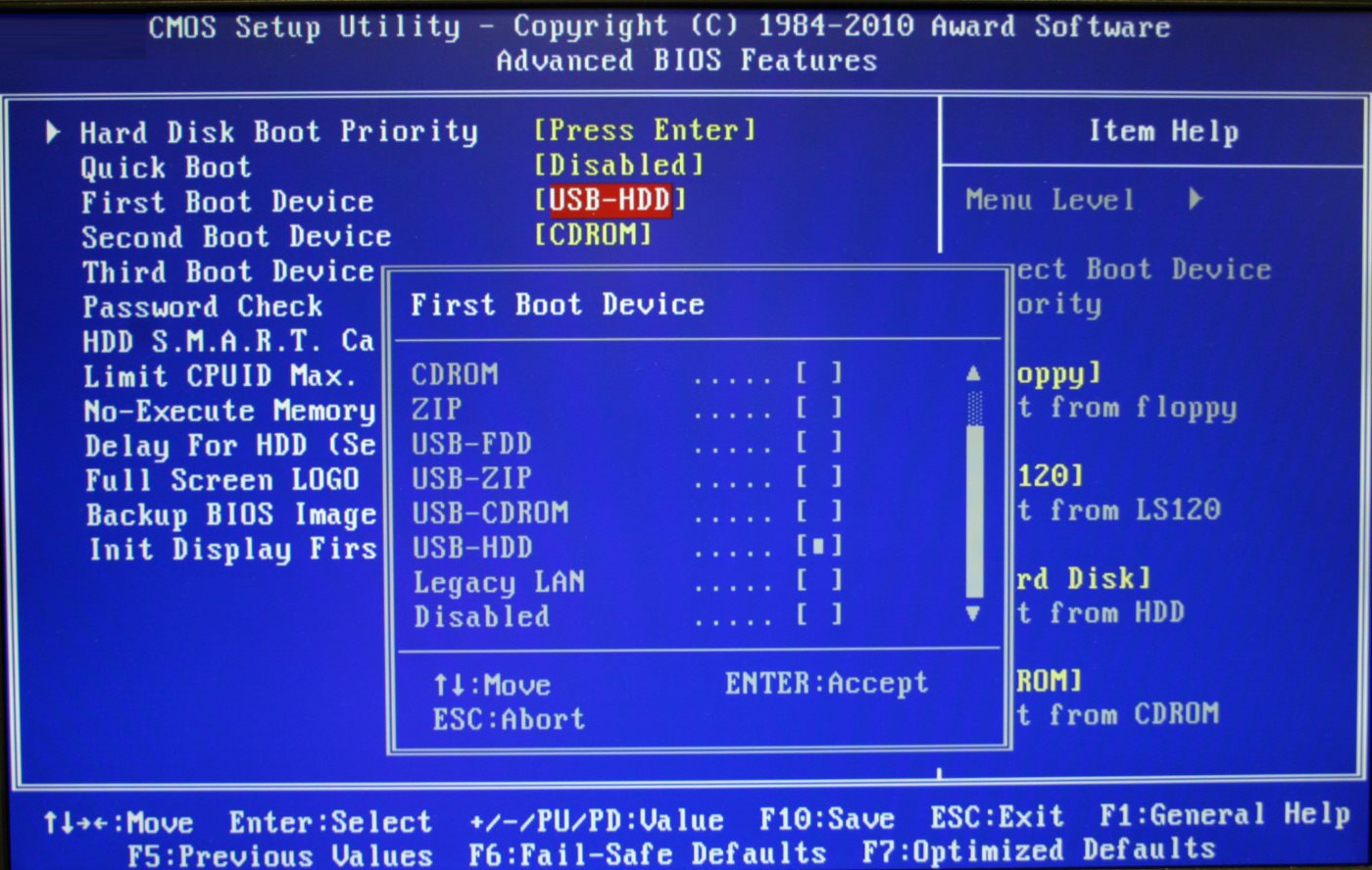

- Aktualizace operační systém:

- Pokud máte nainstalovaný OS: Windows 7, Windows 8.1, Windows 10, jednoduše aktualizujte systém v normálním režimu přes automatická aktualizace(pokud to z nějakého důvodu nelze provést, přejděte na odkaz a stáhněte si opravu pro svou verzi operačního systému ručně).

- Pokud použijete více stará verze(například: Windows XP) klikněte na tento odkaz a stáhněte si opravu pro vaši verzi operačního systému.

- Nezapomeňte nainstalovat nejnovější verzi antiviru (můžete použít i bezplatnou, například: Avast Free) nebo pokud je již nainstalována, aktualizujte ji na Nejnovější verze a nevypínejte automatické aktualizace, protože i výrobci antivirů sledují situaci a snaží se včas reagovat na nové hrozby.

- Dodržujte jednoduchá opatření:

- Nestahujte soubory z podezřelých stránek nebo stránek, které navštěvujete poprvé.

- Neotevírejte odkazy ani soubory v e-maily pokud neznáte odesílatele nebo pokud se vám zpráva zdá podezřelá. Často takové dopisy obsahují nějakou děsivou informaci, například, že jste něco provedli a teď za to budete potrestáni. Nevzdávejte se a nikam nespěchejte klikat, to je standardní psychologická technika různých podvodníků.

- Nevkládejte do počítače cizí flash disky a disky, zejména ty, které najdete někde na ulici.

Co dělat, když je váš počítač napaden WannaCry?

To, co uděláte bezprostředně po infekci a jak rychle to uděláte, do značné míry určí, zda budete moci uložit své soubory. Nedoporučujeme vám platit kyberzločincům; nikdo vám nemůže zaručit, že vaše soubory budou skutečně dešifrovány, a kyberzločince byste prostě neměli podporovat. Pokud se rozhodnete zaplatit a soubory jsou skutečně dešifrovány, stále vám doporučujeme vyčistit počítač od virů, včetně kompletní přeinstalace operační systém, protože není známo, jaká zadní vrátka („zadní vrátka“) po sobě virus zanechá. Pravděpodobnost, že se infekce bude opakovat, je velmi vysoká.

Pozornost! V době psaní tohoto článku neexistovaly žádné způsoby, jak dešifrovat soubory zašifrované pomocí WannaCry, ale nyní existuje způsob, jak získat dešifrovací klíč na 32 bitové verze Operační systém Windows (podrobnosti na konci článku). Zvláštností této metody je, že nemůžete vypnout počítač a spustit žádné programy, aby nedošlo k přepsání tohoto klíče. Níže uvedené pokyny jsou proto zastaralé a budou relevantní pouze v případě, že je naléhavě potřebujete obnovit normální práce počítače a šifrovaná data nejsou potřeba.

Co je tedy potřeba udělat:

- Odpojte internet a vypněte počítač co nejdříve. Virus nedokáže zašifrovat všechny soubory okamžitě; čím dříve zareagujete, tím více souborů můžete uložit.

- Spusťte svůj počítač z Live CD/DVD/USB (pokud nevíte, co to je, raději kontaktujte známého technika nebo servisní středisko) a prohledejte všechny disky s různými antivirové nástroje(například Dr.Web CureIT nebo Kaspersky Virus Removal Tool)

- Pokud je virus detekován a odstraněn, zkopírujte někam ty soubory, které zůstanou nezašifrované.

- Počítač můžete zapnout jako obvykle. Pokud systém funguje dobře a virus se nijak neprojevuje, nainstalujte si záplatu Verze Windows zavřete zranitelnost (nebo úplně přeinstalujte operační systém). Nainstalujte čerstvý antivirus. Znovu prohledejte počítač na přítomnost virů.

- Pokud se viru nepodařilo stínovou kopii odstranit souborový systém Soubory můžete zkusit obnovit pomocí programu ShadowExplorer.

13. května se v tisku objevila zpráva, že britský specialista na počítačovou bezpečnost známý online jako