В Windows 8, как вы знаете, есть два вида учетной записи: локальная и если можно так сказать, удаленная, то есть учетная запись Microsoft.

Это как раз тот случай, когда данные пользователя, его логин и пароль входа в операционную систему хранятся на сервере. Конечно, это вовсе не означает, что вы не сможете войти в систему, если компьютер не будет подключен к Интернету.

Напротив, использования учетной записи Microsoft имеет ряд преимуществ, одним из которых является доступ к различным удаленным сервисам, например к или тому же Магазину, вернее к определенным приложениям.

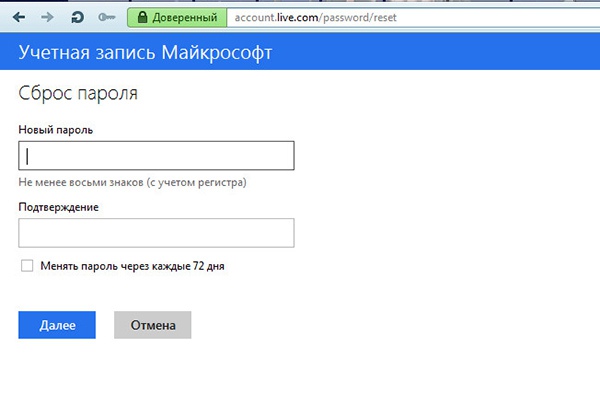

Восстановления пароля с помощью учетной записи Microsoft

Есть и другое немаловажное преимущество использования удаленной учетки. Представьте себе такую ситуацию. Бог весть знает как, но так уж случилось, что вы потеряли пароль администратора. Если вы используете удаленную учетную запись Microsoft сбросить пароль можно буквально нескольким кликами. Вы ведь помните логин учетной записи Microsoft, адрес электронной почты? Зайдите с любого рабочего компьютера на страницу сброса пароля и, следуя инструкциям, создайте новый пароль.Для подтверждения операции вам потребуется отправить полученный на мобильный телефон код или ответив на секретный вопрос.

Страница сброса пароля учетной записи Microsoft: https://account.live.com/password/reset

с помощью "дискеты" сброса

В случае использования локальной учетной записи все немного сложнее. Способов сбросить администраторский пароль в Windows 8 существует немало, но мы рассмотрим только две из них. Сбросить пароль можно с помощью дискеты сброса. Минус этого способа в том, что такая дискета уже должна быть под рукой.Создавать ее, как и нужно заранее. Считайте это ваша страховка. Диск ведь кушать не требует, в обслуживании не нуждается, а в случае неприятности пригодится.

Создать его очень просто. Откройте Панель управления и перейдите в раздел “Учетные записи пользователей”. Выберите опцию “Создание дискеты сброса пароля” и вставьте в USB-разъем . Следуя указаниям мастера, запишите на носитель необходимые данные.

Если в будущем вы , вставите в USB-разъем свой диск и нажмите “Сбросить пароль”. В открывшемся окошке введите новый пароль, подтвердите его, а затем введите подсказку и сохраните результат. Пароль будет изменен.

Сброс пароля с помощью установочного диска

Если у вас нет дискеты сброса пароля, но есть установочный диск с Windows 8 можете попробовать воспользоваться следующим методом. Многим опытным пользователям он хорошо известен, подробное описание этого метода можно найти в Интернете, мы же размещаем его только ради наших постоянных читателей. Как вы уже поняли, загружаться мы будем именно с установочного диска. В первом же диалоговом окне с параметрами выбора языка нажмите комбинацию клавиш Shift + F10.

При этом откроется окно командной строки. Далее вам потребуется определить диск, на котором установлена Windows. Дело в том, в данном случае буква системного диска отличается от буквы, которую разделу присваивает система. Как правило, это буква D. Чтобы убедиться в этом выполните следующую команду:

При этом будет выведено все содержимое диска. Если там будут присутствовать папки Windows, Program Files и т.п., значит вы на верном пути.

А теперь нам нужно будет проделать такой трюк - произвести подмену файла sethc.exe или Utilman.exe файлом запуска командной строки. Зачем? Поясняем.

В Windows файл sethc.exe отвечает за залипание клавиш, то самое, которое включается при пятикратном нажатии клавиши Shift. Файл Utilman.exe является апплетом центра специальных возможностей. Так вот при замене любого из этих файлов на cmd.exe при попытке их запуска откроется окно командной строки с правами SYSTEM, что дает нам возможность выполнить любую операцию в Windows без авторизации, в том числе и изменение пароля.

Для начала нужно создать резервную копию файла sethc.exe и сохранить ее в любое удобное вам место, например так:

copy d:windowsSystem32sethc.exe d:

Произведем замену файла sethc.exe файлом cmd.exe. Для подтверждения нужно будет нажать Y:

copy d:windowsSystem32cmd.exe d:windowsSystem32sethc.exe

Теперь необходимо перезагрузить компьютер. На этот раз в BIOSе выставляем обычную загрузку с жесткого диска, установочный диск вынимаем из дисковода. После того как появится окно с полем ввода пароля, который мы не знаем необходимо быстро нажать клавишу Shift. При этом будет запущена командная строка. Задаем пользователю новый пароль:

net user компус password

В данном случае “компус” является именем администратора, а “password” – новым паролем. Если имя администратора состоит из двух частей разделенных пробелом, например “Иван Иванов”, его нужно взять в кавычки:

net user “Иван Иванов” password

Вот и все. Закройте окошко командной строки входите в систему с новым паролем. Если учетная запись, ради которой проделывался этот трюк, не обладает правами администратора, добавьте их вручную, выполнив следующую команду:

net localgroup administrators компус /add

Процедура при использовании файла Utilman.exe практически ничем не отличается от приведенного примера за исключением “горячей” клавиши. Вместо пятикратного нажатия Shift нужно использовать комбинацию Win + U. И последнее. Чтобы избежать возможных проблем с безопасностью, нужно вернуть все на свои места. Загрузитесь с установочного диска и, вызвав окно командной строки, выполните команду:

copy d:sethc.exe d:windowssystem32sethc.exe

Оригинальный файл sethc.exe будет возвращен на свое законное место. Как видите, все довольно просто. Никакой мороки со специальным софтом и LiveCD, все что вам нужно, так это установочный диск с Windows 8. На возражение что же делать, если этого диска нет, ответим: найти в Интернете, скачать и записать на диск дистрибутив соответствующей версии Windows не составляет проблемы, так что волноваться по поводу отсутствия установочного диска не стоит.

Стандартная ситуация - админ заблокировал многие функции пользователя компьютера. Что же делать, как сбросить или узнать пароль администратора Windows ? Для сброса или смены пароля администратора или пользователя Windows предлагается множество вариантов, одним из которых являются средства программы ERD Commander. Однако, Ваше вмешательство в безопасность компьютера будет вскрыто сразу при очередном посещении ПК системным администратором. Гораздо привлекательным является вариант вскрытия пароля администратора, вход в Windows под его паролем, внесение нужных изменений или снятия нужной информации, доступной только админу компьютера и благополучный выход из системы без следов своего посещения. Программа Elcomsoft System Recovery Professional прекрасно справляется с этими и многими другими функциями, касающимися учетных записей админов и пользователей. С помощью нее можно узнать пароль администратора Windows 7, XP, 2000, Server (сервер) 2003 и 2008. Программа платная, однако не сложно найти ее "определенную" версию в сети. Давайте рассмотрим пошагово, как можно узнать пароль Windows с ее помощью, так же другие ее возможности.

Снимаем пароль Windows - Elcomsoft System Recovery Professional

Снимаем пароль Windows

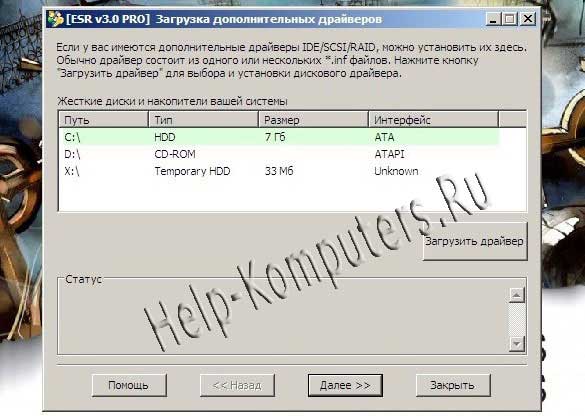

следующим образом. Потратив некоторое время на поиск образа программы Elcomsoft System Recovery Professional, мы его скачали и записали на диск . Далее настраиваем BIOS на загрузку с привода и загрузившись с диска получаем первое окно. Выбираем нужный язык, соглашаемся с условиями лицензии и двигаемся вперед "ok"

Здесь, скорее всего, в большинстве случаев ничего делать не надо и мы продолжаем движение "Далее".

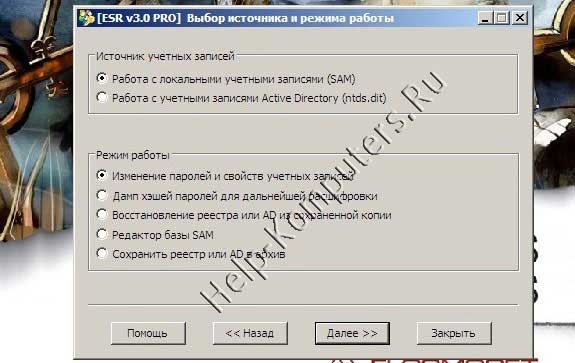

Так как наша цель - узнать пароль Windows, то здесь мы оставляем все без изменений и идем к следующему пункту.

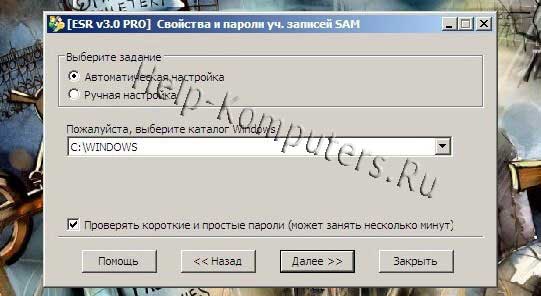

На этой стадии нам предлагается выбрать директорию Windows системы с которой мы работаем. Если на компьютере в разных логических разделах или на одном установлено несколько операционных систем, то нам необходимо знать, какая именно относится к нашей системе (Windows, Windows 0 и т.д.). Но в большинстве случаев установлена одна операционная система, поэтому и выбора не будет. Оставляем настройки по умолчанию и переходим, собственно к самому интересному.

После непродолжительной работы программы по определению паролей, статусов и прочих атрибутов учетных записей, программа выдаст нам окно с паролями всех пользователей и администратора, исследуемой операционной системы Windows. Здесь мы можем переписать все интересующие пароли и выйти из программы - "Закрыть". Однако, при желании поработать с какой-либо учетной записью, нам нужно ее выделить и нажать "Далее", перейдя к следующему окну редактирования параметров учетной записи.

В этом окне видно, какие действия мы можем предпринять для изменения параметров и пароля учетной записи администратора (пользователя): изменение пароля, поднятие привилегии учетной записи до статуса админа, разблокирование учётной записи, имеющих статус "disabled" или "locked". Программа поддерживает любые файловые системы, определяет пароли, написанные на всех языках, которые локализованы в OS Windows. С помощью программы можно узнать пароль администратора на Windows 7, NT 4.0, Windows Vista, 2003 Server, 2000, XP и Windows 2008 Server.

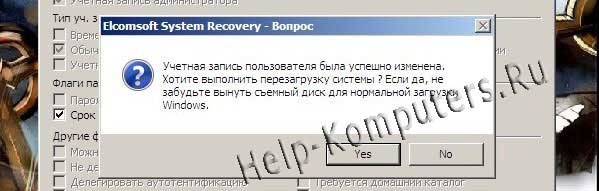

Согласившись с возможными проблемами мы получаем последнее перед перезагрузкой компьютера окно.

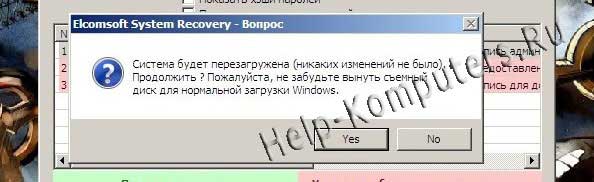

Если же на стадии просмотра всех паролей Вы нажмете "Закрыть", то получите следующее окно. Если речь идет только о том, чтобы узнать пароль Windows, целесообразно не рисковать возможными проблемами, а уже спокойно зайти с вскрытым паролем админа и уже из-под системы выполнить все необходимые изменения над учетными записями. Ну, а если речь идет о разблокировании учетной записи или у нее истек срок действия пароля, то здесь уже ничего не поделаешь.

Смена пароля любого пользователя Windows с помощью ERD Commander

В этом видео уроке показано, как с помощью загрузочного диска ERD Commander 2007 сменить пароль любого пользователя Windows, в том числе и администратора.

Если все же Вам не удалось сменить пароль администратора, то всегда можно вызвать мастера компьютерного сервиса для разблокирования компьютера.

Материал оказался полезным? Кликните кнопку -

Если у Вы не представляете где находится «системная папка Windows» и у Вас мало практики знаний о компьютере, то Вам потребуется специальная программа SAMInside и LiveCD. Для того, чтобы узнать пароль администратора Windows, можете подробно узнать на сайте http://mycompplus.ru/-windows/47-windows-7/325-pass-admin.html , там пароль можно снять без дополнительных программ.

Специальный диск на котором записана ОС, в которой может работать и запускаться без всякой установки на жесткий диск персонального компьютера, используют программу LiveCD. На базе различных операционных систем существует большое количество разных LiveCD. Выбрать образ Вы сможете, который основан на какой- либо редакции Windows и Linux, то есть готовые сборки. Вам необходимо записать на диск скачанный образ, для использования загрузки компьютера. При запущенной системе Windows, доступ к такому файлу совершенно невозможен, поэтому это нужно, поскольку , где сохраняются «Хэши» паролей и охраняются оперативной системой.

Предварительно Вам нужно записать на флешку, заранее скаченная, программа SAMInside, причем флешку вставляют до начала запуска LiveCD.

Вам потребуется SAM, после загрузки с LiveCD, она расположена в системной папке Windows: “Windows\System32\Config\. В этом файле хранятся «хэши» паролей администраторов и всех пользователей Windows.

Вторым шагом является запуск специальной программы SAMInside, причем Вам потребуется второй компьютер с готовой операционной системой Windows, куда Вам надо скопировать специальный файл SAM, после чего запустить программу. Методом подбора программа SAMInside подбирается пароль всех возможных вариантов, при этом, если пароль длинный и сложный, на этот подбор может понадобиться длительный период времени.

Узнать пароль администратора Windows, скорее всего не удастся, если на Вашем персональном компьютере отключена функция загрузки с флэшек и дисков, то сеть нет вариантов, снять винчестер или включить загрузку из компьютера для копирования самого файла SAM. В оперативной системе Windows существует встроенный пользователь «Администратор», который без пароля, и может быть доступен при запуске в безопасно режиме, по умолчанию или, нажав кнопку «F8», только до начала смой загрузки оперативной системы. Вы сможете изменить и войти, пароль у любого пользователя, если на Вашем компьютере он не был отключен, то есть узнать невозможно, только сбросить или изменить.

Если Вы не имеете самых необходимых навыков в работе с компьютером, то Вам даже не стоит самостоятельно заниматься данным процессом.

Начну по порядку:

1. Надо загрузиться с Live CD или Live USB

2. Взять файлы SAM и system

3. Узнавать пароль по хэшам из файлов SAM и system

1. Если пароль на биос не стоит или(и) можно загрузиться с внешних носителей, то приступайте к пункту 2 . Но если стоит пароль на биос, то можно попробовать его сломать, есть несколько способов:

а) Перемычками и батарейкой на материнской плате

На материнской плате компьютера найдите BIOS перемычку. Эту перемычку часто называют CLEAR , Clear CMOS , JCMOS1 , CLR , CLRPWD , PASSWORD , PASS или PSW , как показано на рисунке справа. Вам нужно будет переместить перемычку с её места положения. Например, на рисунке справа перемычка замыкает контакты 1 и 2, нужно просто её переместить, чтобы она замыкала контакты 2 и 3.Как только перемычка будет перемещена, включите компьютер, и пароль должен быть очищен. Как только пароль будет сброшен, выключите компьютер и верните перемычку в исходное положение. Расположение перемычек устанавливается производителями компьютеров и материнских плат. Тем не менее, ниже приведены некоторые общие соображения о том, где его найти. Помните, что большинство материнских плат имеет десятки различных перемычек, убедитесь, что вы изменяете перемычку именно CMOS, а не что-нибудь другое. Если эти общие рекомендации не помогут найти перемычку относительно вашей материнской платы, то попробуйте воспользоваться документацией на компьютер или следуйте инструкции ниже.

1. На краю платы – Большинство перемычек находятся на краю материнской платы для легкого доступа. Осмотрите все видимые края материнской платы.

2. Возле батареи CMOS – некоторые производители выбирают места для перемычек возле CMOS батареи.

3. Возле процессора – некоторые производители выбирают места для перемычек возле чипа процессор компьютера.

4. Под клавиатурой или в нижней части ноутбука – Если вы работаете на ноутбуке, переключатель находится под клавиатурой или в нижней части ноутбука в отсеке, где находится оперативная памяти (в новых ноутбуках перемычкой сбиваются только настройки! Примерный год выпуска “новых” ноутбуков 2004 год, то есть сейчас старых почти нет).

5. Другие места – Хотя не исключено, что перемычка не может быть на видном месте, большинство производителей пытаются облегчить жизнь путем размещения перемычки в любом другом видном, легко доступном месте, смотрите внимательно.

Удаление CMOS батареи, которая показана на рисунке справа, вызовет сброс всех CMOS настроек, включая пароль. Для этого найдите и удалите батарею CMOS с материнской платы, по крайней мере, на минут пять. После этого поставьте батарею обратно в компьютер и включите его снова.

Но в ноутбуках и нетбуках, таким способом сбросить пароль НЕЛЬЗЯ, так как стоит энергосберегающая память – eeprom!

Для обладателей ноутбуков и нетбуков подходит только способ б

б) Если при троекратном вводе не правильного пароля выскакивает окошко с цифрами, нужно их записать на бумажку и написать здесь, и я скажу вам пароль от биоса. Итак, когда мы смогли загрузиться с внешних накопителей(cd/dvd, usb), приступаем к пункту 2

2. Нужно вытащить из установленного windows (раздел диск на котором стоит ОС и от которой нужно узнать пароль) файлы SAM и system . Заходим любым файловым менеджером буква диска (обычно С ):\WINDOWS\system32\config кидаем в удобное для вас место, например на flash накопитель, файлы SAM и system После того, как мы имеем у себя хэши паролей (SAM , system ), приступаем к 3-му пункту

3. Запускаем программу saminside , её можно найти в разделе, “Каталог файлов” Нажимаем Файл-импорт файлов реестра SAM и system … Выбираем файлы, которые вытащили, сначало SAM , потом system Теперь выбираем, как программа будет ломать(перебором, с помощью таблиц, по маске или словарям), во вкладке, “Аудит”. Заходим в сервис-настройки и выбираем вкладку, соответствующей атаке и настраиваем, например вкладка, Атака полным перебором: Первая галочка, “Все печатаемые символы с ASCII-кодами 32…255″-значит, что программа будет подбирать пароли, состоящие из симвлов(скобки, “собака”, точка … , русский и английский алфавит, включая пробелы). Если пароль не маленький, то таким способом будет ломаться очень долго, лучше выбрать следующие галочки, в которых только английский алфавит большими буквами, следующая галочка-только английский алфавит маленькими буквами буквами. Далее только цифры; символы, ну и последний параметр символов-это те, которые вы впишите в окошко(без запятых, например, йцукен12346;%?**)qwr) Формирование паролей Здесь желательно выбрать наиболее приближенное значение пароля-от скольких и до скольких. Если пароль очень большой то.