Od prirodnih katastrofa i katastrofa uzrokovanih ljudskim djelovanjem, djelovanja uljeza. Te se tehnologije aktivno koriste u IT infrastrukturama organizacija različitih industrija i veličina.

Sigurnosna klasifikacija

Cjelovitošću pohranjenih informacija

- Potpuna redundancija(Full backup) - stvaranje sigurnosne kopije arhive svih sistemske datoteke, koji obično uključuje stanje sustava, registar i druge informacije potrebne za potpuno vraćanje radnih stanica. Odnosno, sigurnosno kopiraju se ne samo datoteke, već i sve informacije potrebne za rad sustava.

- inkrementalna zalihost(Incremental backup) - stvaranje arhive sigurnosne kopije svih datoteka koje su izmijenjene od prethodne pune ili inkrementalne sigurnosne kopije.

- Diferencijalna redundancija(Differential backup) - stvaranje arhive sigurnosne kopije svih datoteka koje su promijenjene od prethodne pune sigurnosne kopije.

- Selektivna redundantnost(Selektivna sigurnosna kopija) - stvaranje arhive sigurnosne kopije samo iz odabranih datoteka.

Putem pristupa medijima

- Online redundantnost(Online backup) - stvaranje backup arhive na stalno povezanom (izravno ili putem mreže) mediju.

- Offline redundantnost(Izvanmrežno sigurnosno kopiranje) - pohranjivanje sigurnosne kopije na prijenosni medij, kasetu ili uložak, koji se mora instalirati u pogon prije upotrebe.

Pravila za rad sa backup sustavima

Pri korištenju bilo koje tehnologije sigurnosnog kopiranja trebali biste se pridržavati nekih temeljnih pravila čije će poštivanje osigurati maksimalnu sigurnost podataka u slučaju nepredviđenih situacija.

- Planiranje unaprijed. Proces planiranja mora uzeti u obzir sve komponente backup infrastrukture, a ne treba zanemariti sve aplikacije, poslužitelje, te trendove povećanja kapaciteta primarnih pohrana podataka.

- Uspostava životnog ciklusa i kalendara rada. Svi zadaci vezani uz sigurnosno kopiranje moraju se dokumentirati i izvoditi prema rasporedu. Ispod je popis zadataka koje trebate obaviti svakodnevno:

- praćenje zadataka;

- izvješća o neuspjehu i uspjehu;

- analiza i rješavanje problema;

- rukovanje trakom i upravljanje knjižnicom;

- raspoređivanje zadataka.

- Dnevni pregled logova procesa sigurnosne kopije. Budući da svaki neuspjeh u stvaranju sigurnosne kopije može uzrokovati mnogo problema, morate barem svaki dan provjeravati napredak procesa kopiranja.

- Zaštita rezervne baze podataka ili imenika. Svaka aplikacija za sigurnosno kopiranje održava vlastitu bazu podataka čiji gubitak može značiti gubitak sigurnosnih kopija.

- Dnevna definicija sigurnosnog vremenskog prozora. Ako vrijeme izvršenja zadataka počne prelaziti dodijeljeni vremenski prozor, to je znak da se sustav približava ograničenju kapaciteta ili prisutnosti slabih karika u performansama. Pravovremeno otkrivanje takvih znakova može vas spasiti od naknadnih većih kvarova sustava.

- Lokalizacija i očuvanje "vanjskih" sustava i volumena. Potrebno je osobno provjeriti usklađenost sigurnosnih kopija s vašim očekivanjima, prvenstveno oslanjajući se na vaša zapažanja, a ne na izvješća programa.

- Maksimalna moguća centralizacija i automatizacija backupa. Kombiniranje mnogih zadataka sigurnosnog kopiranja u jedan uvelike pojednostavljuje proces sigurnosnog kopiranja.

- Izrada i održavanje otvorenih izvješća, izvješća o otvorenim problemima. Prisutnost dnevnika neriješenih problema može pomoći da se oni riješe što je prije moguće i, kao rezultat toga, optimizirati proces izrade sigurnosne kopije.

- Uključivanje sigurnosne kopije u proces kontrole promjena sustava.

- Konzultacije s prodavačima. Treba osigurati da implementirani sustav u potpunosti ispunjava očekivanja organizacije.

Sigurnosne tehnologije

Sigurnost

U pravilu, backup se događa automatski. Pristup podacima obično zahtijeva povišene privilegije. Dakle, proces koji osigurava sigurnosno kopiranje pokreće se odozdo račun s povišenim privilegijama - tu se uvlači određeni rizik. Pročitaj članak

Priprema novog poslužitelja za rad trebala bi započeti postavljanjem sigurnosne kopije. Čini se da svi znaju za to - ali ponekad čak i iskusni administratori sustava čine neoprostive pogreške. Ovdje se ne radi samo o tome da zadatak postavljanja novog poslužitelja treba riješiti vrlo brzo, već i da nije uvijek jasno koju metodu sigurnosne kopije treba koristiti.

Naravno, nemoguće je stvoriti idealan način koji bi odgovarao svima: posvuda postoje plusevi i minusi. Ali u isto vrijeme, čini se sasvim realnim odabrati metodu koja je najprikladnija za specifičnosti određenog projekta.

Prilikom odabira sigurnosne metode prije svega trebate obratiti pozornost na sljedeće kriterije:

- Brzina (vrijeme) sigurnosne kopije u pohrani;

- Brzina (vrijeme) vraćanja iz sigurnosne kopije;

- Koliko se kopija može čuvati s ograničenom veličinom pohrane (server za pričuvnu pohranu);

- Opseg rizika zbog nekonzistentnosti sigurnosnih kopija, nedostatka otklanjanja pogrešaka metode izvođenja sigurnosnih kopija, potpunog ili djelomičnog gubitka sigurnosnih kopija;

- Opterećenje: razina opterećenja stvorena na poslužitelju prilikom izvođenja kopiranja, smanjenje vremena odgovora usluge itd.

- Trošak najma svih korištenih usluga.

U ovom ćemo članku govoriti o glavnim metodama sigurnosnog kopiranja poslužitelja koji pokreću Linux sustave i najčešćim problemima s kojima se mogu susresti početnici u ovom vrlo važnom području administracije sustava.

Shema organizacije pohrane i oporavka iz sigurnosnih kopija

Prilikom odabira sheme za organiziranje metode redundantnosti, obratite pozornost na sljedeće osnovne točke:- Sigurnosne kopije ne mogu se pohraniti na istom mjestu kao sigurnosno kopirani podaci. Ako pohranite sigurnosnu kopiju na isto diskovno polje kao i svoje podatke, izgubit ćete je ako se glavno diskovno polje ošteti.

- Zrcaljenje (RAID1) ne može se usporediti sa sigurnosnom kopijom. Raid vas štiti samo od hardverskog problema s jednim od diskova (a prije ili kasnije će doći do takvog problema, jer je diskovni podsustav gotovo uvijek usko grlo na poslužitelju). Osim toga, kada koristite hardverske napade, postoji rizik od kvara kontrolera; potrebno je zadržati njegov rezervni model.

- Ako sigurnosne kopije pohranjujete unutar istog stalka u DC-u ili samo unutar istog DC-a, tada u ovoj situaciji također postoje određeni rizici (o tome možete pročitati, na primjer, .

- Ako sigurnosne kopije pohranjujete u različite DC-ove, tada se mrežni troškovi i brzina vraćanja s udaljene kopije dramatično povećavaju.

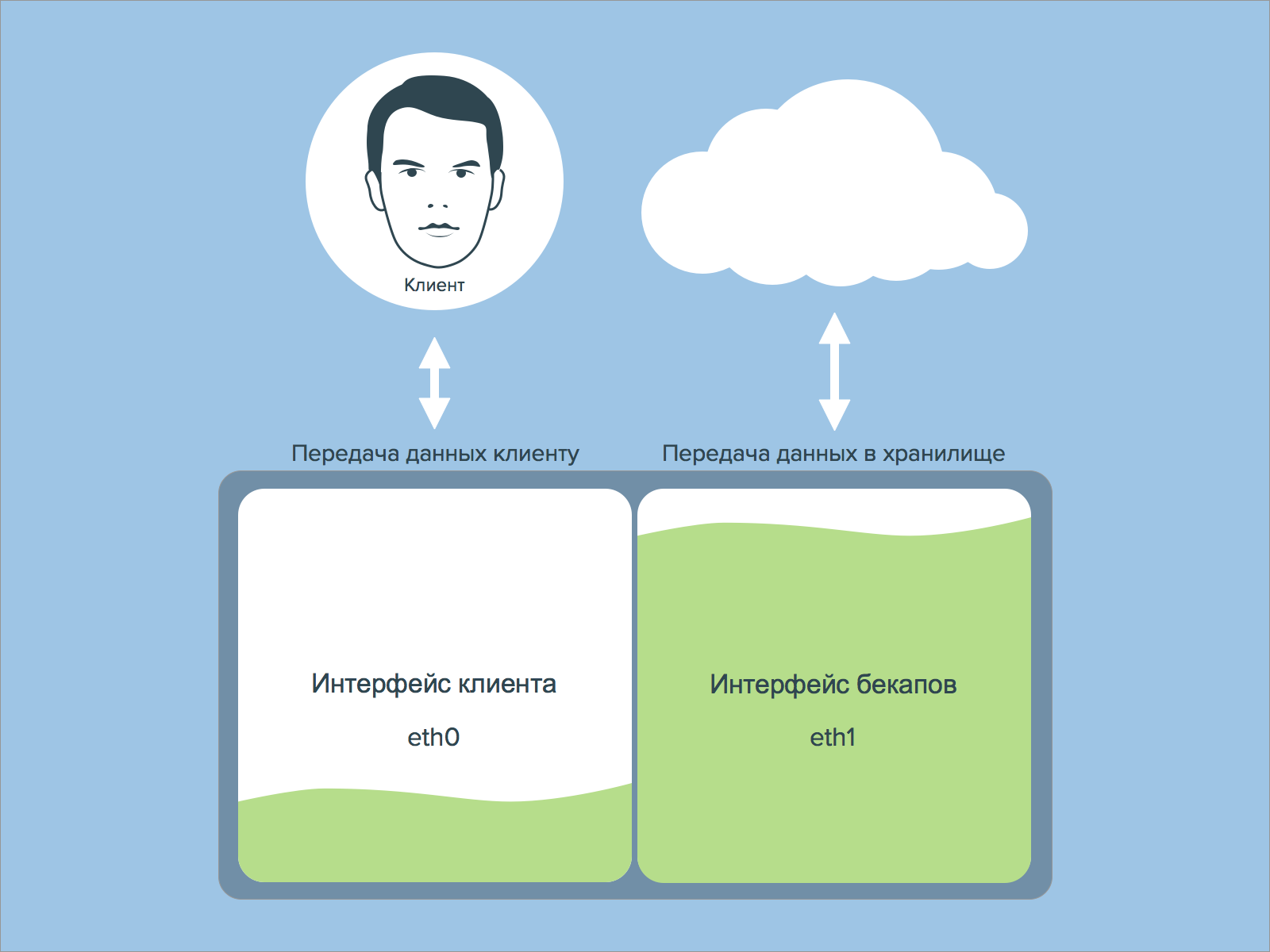

Često je uzrok oporavka podataka oštećenje datotečnog sustava ili diskova. Oni. sigurnosne kopije moraju biti pohranjene negdje na zasebnom poslužitelju za pohranu. U tom slučaju "širina" kanala za prijenos podataka može postati problem. Ako imate namjenski poslužitelj, tada je jako poželjno sigurnosne kopije vršiti na posebnom mrežnom sučelju, a ne na istom koje razmjenjuje podatke s klijentima. U suprotnom, zahtjevi vašeg klijenta možda neće "stati" u ograničeni komunikacijski kanal. Ili, zbog prometa klijenta, sigurnosne kopije neće biti napravljene na vrijeme.

Zatim morate razmisliti o shemi i vremenu oporavka podataka u smislu pohranjivanja sigurnosnih kopija. Možda vam odgovara 6-satno noćno sigurnosno kopiranje na pohrani ograničene brzine, ali 6-satno vraćanje vjerojatno vam neće odgovarati. To znači da bi pristup sigurnosnim kopijama trebao biti prikladan, a podaci bi se trebali kopirati dovoljno brzo. Tako će, na primjer, vraćanje 1 TB podataka s propusnošću od 1 Gb / s trajati gotovo 3 sata, a to je ako se ne "odmarate" na performansama diskovni podsustav u pohrani i poslužitelju. I ne zaboravite tome dodati vrijeme za otkrivanje problema, vrijeme za odluku o vraćanju, vrijeme za provjeru integriteta vraćenih podataka i količinu naknadnog nezadovoljstva korisnika/kolega.

Inkrementalna sigurnosna kopija

Na inkrementalni Sigurnosna kopija kopira samo datoteke koje su se promijenile od prethodne sigurnosne kopije. Sljedeće inkrementalne sigurnosne kopije samo dodaju datoteke koje su se promijenile od prethodne. U prosjeku, inkrementalno sigurnosno kopiranje traje kraće jer se sigurnosno kopira manje datoteka. Međutim, proces vraćanja podataka traje dulje jer se moraju vratiti podaci iz posljednje pune sigurnosne kopije, plus podaci iz svih sljedećih inkrementalnih sigurnosnih kopija. U ovom slučaju, za razliku od diferencijalnog kopiranja, promijenjene ili nove datoteke ne zamjenjuju stare, već se samostalno dodaju na medij.

Inkrementalno kopiranje se najčešće vrši pomoću uslužnog programa rsync. Uz to možete uštedjeti prostor za pohranu ako broj promjena po danu nije jako velik. Ako su izmijenjene datoteke velike, bit će potpuno kopirane bez zamjene prethodnih verzija.

Proces izrade sigurnosne kopije pomoću rsync može se podijeliti u sljedeće korake:

- Sastavlja se popis datoteka na redundantnom poslužitelju iu pohrani, metapodaci (dozvole, vrijeme izmjene itd.) ili kontrolni zbroj (kada se koristi ključ --checksum) čitaju se za svaku datoteku.

- Ako se metapodaci datoteka razlikuju, tada se datoteka dijeli na blokove i za svaki blok se izračunava kontrolni zbroj. Blokovi koji se razlikuju učitavaju se u pohranu.

- Ako je u datoteci napravljena promjena tijekom izračuna kontrolne sume ili prijenosa, sigurnosna kopija se ponavlja od početka.

- Rsync prema zadanim postavkama prenosi podatke putem SSH-a, što znači da je svaki blok podataka dodatno kriptiran. Rsync se također može pokrenuti kao demon i prenositi podatke bez enkripcije preko svog protokola.

S više detaljne informacije o radu rsync možete pronaći na službenim stranicama.

Za svaku datoteku rsync radi vrlo veliki broj operacije. Ako na poslužitelju ima puno datoteka ili ako je procesor jako opterećen, tada će brzina sigurnosnog kopiranja biti značajno smanjena.

Iz iskustva možemo reći da problemi na SATA diskovima (RAID1) počinju nakon cca 200G podataka na serveru. Zapravo, sve, naravno, ovisi o broju inoda. I u svakom slučaju, ova se vrijednost može pomaknuti u jednom iu drugom smjeru.

Nakon određene linije, vrijeme izvršenja sigurnosne kopije bit će jako dugo ili jednostavno neće uspjeti za jedan dan.

Kako ne bismo uspoređivali sve datoteke, postoji lsyncd. Ovaj demon prikuplja informacije o promijenjenim datotekama, tj. već ćemo unaprijed imati njihov popis spreman za rsync. Međutim, treba uzeti u obzir da dodatno opterećuje diskovni podsustav.

Diferencijalna sigurnosna kopija

Na diferencijal Tijekom izrade sigurnosne kopije, svaka datoteka koja je promijenjena od posljednje pune sigurnosne kopije se sigurnosno kopira svaki put. Diferencijalno sigurnosno kopiranje ubrzava proces oporavka. Sve što trebate je najnovija puna i najnovija diferencijalna sigurnosna kopija. Popularnost diferencijalnog sigurnosnog kopiranja raste jer se sve kopije datoteka izrađuju u određenim vremenskim trenucima, što je, primjerice, vrlo važno kada su zaražene virusima.

Diferencijalne sigurnosne kopije izvode se, na primjer, pomoću uslužnog programa kao što je rdiff-backup. Prilikom rada s ovim uslužnim programom javljaju se isti problemi kao i kod inkrementalnih sigurnosnih kopija.

Općenito, ako se izvrši potpuna pretraga datoteka kada se traži razlika u podacima, problemi ove vrste sigurnosne kopije slični su onima s rsync.

Željeli bismo posebno napomenuti da ako se u vašoj shemi sigurnosnog kopiranja svaka datoteka zasebno kopira, tada vrijedi izbrisati / isključiti datoteke koje vam nisu potrebne. Na primjer, to mogu biti CMS predmemorije. Takve predmemorije obično sadrže mnogo malih datoteka, čiji gubitak neće utjecati na ispravan rad poslužitelja.

Potpuna sigurnosna kopija

Puna kopija obično utječe na cijeli sustav i sve datoteke. Tjedno, mjesečno i tromjesečno sigurnosno kopiranje znači stvaranje potpune kopije svih podataka. To se obično radi petkom ili tijekom vikenda kada kopiranje velike količine podataka ne utječe na rad organizacije. Naknadne sigurnosne kopije, koje se izvode od ponedjeljka do četvrtka do sljedeće pune sigurnosne kopije, mogu biti diferencijalne ili inkrementalne, prvenstveno radi uštede vremena i prostora na mediju. Potpune sigurnosne kopije treba raditi najmanje jednom tjedno.

Većina srodnih publikacija preporučuje da napravite potpunu sigurnosnu kopiju jednom ili dvaput tjedno, a da ostatak vremena koristite inkrementalne i diferencijalne sigurnosne kopije. Takvi savjeti imaju koristi. U većini slučajeva dovoljna je puna sigurnosna kopija jednom tjedno. Ima smisla ponovno ga izvršiti ako nemate priliku ažurirati punu sigurnosnu kopiju na strani pohrane i osigurati ispravnost sigurnosne kopije (ovo može biti potrebno, na primjer, ako iz jednog ili drugog razloga ne vjerujte skriptama koje imate ili softveru za sigurnosno kopiranje.

Zapravo, potpuna sigurnosna kopija može se podijeliti u 2 dijela:

- Puna sigurnosna kopija na razini datotečnog sustava;

- Potpuna sigurnosna kopija na razini uređaja.

Razmotrite njihove karakteristične značajke koristeći primjer:

[e-mail zaštićen]:~# df -h Korištena veličina datotečnog sustava Dostupnost Upotreba % Montirano na /dev/mapper/komarov_system-root 3.4G 808M 2.4G 25% / /dev/mapper/komarov_system-home 931G 439G 493G 48% /home udev 383M 4.0K 383M 1% /dev tmpfs 107M 104K 107M 1% /run tmpfs 531M 0 531M 0% /tmp ništa 5.0M 0 5.0M 0% /run/lock ništa 531M 0 531M 0% /run/shm /dev/xvda1 138M 22M 109M 17 %/čizma

Rezervirat ćemo samo /dom. Sve ostalo može se brzo vratiti ručno. Također možete postaviti poslužitelj sa sustavom za upravljanje konfiguracijom i s njim povezati naš /home.

Puna sigurnosna kopija na razini datotečnog sustava

Tipični predstavnik: smetlište.Uslužni program stvara "dump" datotečnog sustava. Možete izraditi ne samo pune, već i inkrementalne sigurnosne kopije. dump radi s inode tablicom i "razumije" strukturu datoteka (dakle, rijetke datoteke su komprimirane).

Izbacivanje datotečnog sustava koji radi je "glupo i opasno" jer se datotečni sustav može promijeniti dok se izbacuje. Mora se stvoriti iz snimke (malo kasnije ćemo detaljnije razgovarati o značajkama rada sa snimkama), nemontiranog ili zamrznutog datotečnog sustava.

Takva shema također ovisi o broju datoteka, a njezino će se vrijeme izvršavanja povećavati s rastom količine podataka na disku. U isto vrijeme, dump je brži od rsync.

Ako ne trebate vratiti cijelu sigurnosnu kopiju, već, na primjer, samo nekoliko slučajno oštećenih datoteka), izdvajanje takvih datoteka pomoću uslužnog programa za vraćanje može trajati predugo

Potpuna sigurnosna kopija na razini uređaja

- mdraid i DRBD

Zapravo, RAID1 je konfiguriran s diskom / raidom na poslužitelju i mrežni pogon, i s vremena na vrijeme (prema učestalosti backupa) dodatni disk sinkronizira s glavnim pogonom/raidom na poslužitelju.Najveći plus je brzina. Trajanje sinkronizacije ovisi samo o broju promjena napravljenih u zadnjem danu.

Ovakav backup sustav se dosta često koristi, no malo je ljudi svjesno da sigurnosne kopije dobivene uz njegovu pomoć mogu biti onesposobljene, a evo i zašto. Kada je sinkronizacija diska dovršena, rezervni disk se odspaja. Ako, na primjer, imamo pokrenut DBMS koji upisuje podatke lokalni disk dijelova, pohranjujući međupodatke u predmemoriju, nema jamstva da će uopće završiti na sigurnosnom disku. U najboljem slučaju, izgubit ćemo neke od promjenjivih podataka. Stoga se takve sigurnosne kopije teško mogu smatrati pouzdanima. - LVM + dd

Snimke su izvrstan alat za stvaranje dosljednih sigurnosnih kopija. Prije stvaranja snimke morate isprazniti predmemoriju FS-a i svog softvera na diskovni podsustav.

Na primjer, s jednim MySQL-om to bi izgledalo ovako:

$ sudo mysql -e "ISPRI TABLICE SA ZAKLJUČAVANJEM ČITANJA;" $ sudo mysql -e "ISPRIZI DNEVNIKE;" $ sudo sync $ sudo lvcreate -s -p r -l100%free -n %s_backup /dev/vg/%s $ sudo mysql -e "OTKLJUČAJ TABLICE;"

* Kolege pričaju priče kako je nečija "read lock" ponekad dovodila do zastoja, ali u mom sjećanju to se nikada nije dogodilo.

Sigurnosne kopije DBMS-a mogu se izraditi odvojeno (na primjer, korištenjem binarnih zapisa), čime se eliminira dugotrajno ispiranje predmemorije. Ili možete stvoriti dumpove u repozitoriju pokretanjem DBMS instance tamo. Sigurnosna kopija različiti DBMS je tema za zasebne publikacije.

Možete kopirati snimku pomoću životopisa (na primjer, rsync sa zakrpom za kopiranje blok uređaja bugzilla.redhat.com/show_bug.cgi?id=494313), možete blok po blok i bez enkripcije (netcat, ftp). Možete prenijeti blokove u komprimiranom obliku i montirati ih u pohranu pomoću AVFS-a te montirati particiju sa sigurnosnim kopijama putem SMB-a na poslužitelju.

Kompresija eliminira probleme s brzinom prijenosa, zagušenjem propusnosti i prostorom za pohranu. Ali, međutim, ako ne koristite AVFS u pohrani, tada će vam trebati puno vremena da vratite samo dio podataka. Ako koristite AVFS, naići ćete na njegovu "vlažnost".

Alternativa blok kompresiji je squashfs: možete montirati, na primjer, Samba particiju na poslužitelj i izvršiti mksquashfs, ali ovaj uslužni program također radi s datotekama, tj. ovisi o njihovom broju.

Osim toga, stvaranje squashfs-a troši puno RAM-a, što lako može dovesti do poziva oom-killer-a.

Sigurnost

Morate se zaštititi od situacije kada pohrana ili vaš poslužitelj budu hakirani. Ako je poslužitelj hakiran, onda je bolje da korisnik koji tamo upisuje podatke nema prava brisati/mijenjati datoteke u pohrani.Ako je pohrana hakirana, tada je također poželjno maksimalno ograničiti prava backup korisnika na poslužitelju.

Ako se pričuvni kanal može prisluškivati, tada je potrebna enkripcija.

Zaključak

Svaki backup sustav ima svoje prednosti i nedostatke. U ovom smo članku pokušali istaknuti neke od nijansi pri odabiru sustava za sigurnosno kopiranje. Nadamo se da će pomoći našim čitateljima.Kao rezultat toga, prilikom odabira sigurnosnog sustava za vaš projekt, trebate testirati odabranu vrstu sigurnosne kopije i obratiti pozornost na:

- rezervno vrijeme u trenutnoj fazi projekta;

- vrijeme sigurnosne kopije u slučaju da ima mnogo više podataka;

- opterećenje kanala;

- opterećenje diskovnog podsustava na poslužitelju iu skladištu;

- vrijeme za vraćanje svih podataka;

- vrijeme oporavka za par datoteka;

- potreba za dosljednošću podataka, posebice baze podataka;

- potrošnja memorije i prisutnost oom-killer poziva;

Kao backup rješenja, možete koristiti supload i našu pohranu u oblaku.

Čitatelji koji ovdje ne mogu ostaviti komentare pozvani su na naš blog.

Oznake: Dodajte oznake

ALEKSEY BEREZHNY, Administrator sustava. Glavne djelatnosti: virtualizacija i heterogene mreže. Još jedan hobi osim pisanja članaka je popularizacija slobodnog softvera.

Sigurnosna kopija

Teorija i praksa. Sažetak

Da biste najučinkovitije organizirali sustav sigurnosnog kopiranja, morate izgraditi pravu strategiju za spremanje i vraćanje podataka.

Sigurnosna kopija (ili, kako se još naziva, sigurnosna kopija - od engleske riječi "backup") važan je proces u životu bilo koje IT strukture. Ovo je padobran za spašavanje u slučaju nepredviđene katastrofe. Istodobno, backup se koristi za stvaranje svojevrsne povijesne arhive poslovanja tvrtke u određenom razdoblju njezina života. Rad bez rezervne kopije je kao život pod vedrim nebom - vrijeme se može pogoršati u bilo kojem trenutku, a nema se gdje sakriti. Ali kako to pravilno organizirati kako ne biste izgubili važne podatke i ne potrošili fantastične svote na njih?

Obično se članci na temu organiziranja sigurnosnih kopija uglavnom bave tehničkim rješenjima, a tek povremeno obraćaju pažnju na teoriju i metodologiju organizacije pohrane podataka.

U ovom ćemo se članku usredotočiti upravo na suprotno: fokus je na opći pojmovi, a tehnička sredstva dotaknut će se samo kao primjeri. To će nam omogućiti da apstrahiramo od hardvera i softvera i odgovorimo na dva glavna pitanja: "Zašto ovo radimo?", "Možemo li to učiniti brže, jeftinije i pouzdanije?".

Ciljevi i zadaci sigurnosne kopije

U procesu organizacije backupa postavljaju se dva glavna zadatka: oporavak infrastrukture u slučaju kvarova (Disaster Recovery) i održavanje arhive podataka kako bi se naknadno omogućio pristup informacijama za prošla razdoblja.

Klasičan primjer sigurnosne kopije za Disaster Recovery je slika particije sustava poslužitelja koju je izradio program Acronis True Slika.

Primjer arhive može biti mjesečno učitavanje baza podataka iz 1C, snimljenih na kasete s naknadnim skladištenjem na posebno određenom mjestu.

Postoji nekoliko čimbenika koji razlikuju sigurnosnu kopiju za brzo vraćanje od arhive:

- Razdoblje čuvanja podataka. Za arhivske kopije, to je prilično dugo. U nekim slučajevima to je regulirano ne samo poslovnim zahtjevima, već i zakonom. Za kopije za oporavak od katastrofe, to je relativno malo. Obično se jedna ili dvije (s povećanim zahtjevima za pouzdanošću) sigurnosne kopije za Disaster Recovery izrađuju s maksimalnim intervalom od dan ili dva, nakon čega se prepisuju svježima. U posebno kritičnim slučajevima također je moguće ažurirati sigurnosnu kopiju za oporavak od katastrofe češće, na primjer, svakih nekoliko sati.

- Brzina pristupa podacima. Brzina pristupa dugoročnoj arhivi u većini slučajeva nije kritična. Obično se potreba za "podizanje podataka za razdoblje" javlja u vrijeme usklađivanja dokumenata, povratak na prethodna verzija itd., odnosno ne u hitnom načinu rada. Druga stvar je oporavak od katastrofe, kada se potrebni podaci i performanse usluge moraju vratiti što je prije moguće. U ovom slučaju, brzina pristupa sigurnosnoj kopiji je izuzetno važan pokazatelj.

- Sastav kopiranih informacija. Sigurnosna kopija obično sadrži samo korisničke i poslovne podatke za navedeno razdoblje. Kopija za oporavak od katastrofe sadrži, osim ovih podataka, ili slike sustava ili kopije postavki operativnog sustava i aplikacijskog softvera i druge informacije o oporavku.

Ponekad je moguće kombinirati ove zadatke. Na primjer, godišnji skup mjesečnih potpunih "snimaka" poslužitelj datoteka, plus izmjene napravljene tijekom tjedna. Kao alat za stvaranje takve sigurnosne kopije, prikladan je prava slika.

Najvažnije je jasno razumjeti čemu služi rezervacija. Dopustite mi da vam dam primjer: kritični SQL poslužitelj nije uspio zbog kvara na disku. Imamo onaj pravi na zalihi Hardver, pa je rješenje problema bilo samo vraćanje softvera i podataka. Uprava poduzeća bavi se razumljivo pitanje: "Kada će raditi?" - i neugodno se iznenadi saznanjem da će oporavak trajati čak četiri sata. Činjenica je da su se tijekom cijelog životnog vijeka poslužitelja redovito sigurnosno kopirale samo baze podataka bez uzimanja u obzir potrebe vraćanja samog poslužitelja sa svim postavkama, uključujući softver samog DBMS-a. Jednostavno, naši su heroji samo čuvali baze podataka, a na sustav su zaboravili.

Dat ću vam još jedan primjer. Mladi stručnjak tijekom cijelog razdoblja svog rada stvorio je pomoću programa ntbackup jednu kopiju datotečnog poslužitelja pod Windows kontrola Server 2003, uključujući podatke i stanje sustava u dijeljenu mapu na drugom računalu. Zbog nestašice prostor na disku ova se kopija stalno prepisivala. Nešto kasnije, od njega je zatraženo da vrati prethodnu verziju višestraničkog izvješća koje je bilo oštećeno prilikom spremanja. Jasno je da, budući da nije imao arhivsku povijest s isključenom Shadow Copy, nije mogao ispuniti ovaj zahtjev.

|

Na bilješku Kopija u sjeni, doslovno - "kopija u sjeni". Osigurava stvaranje trenutnih kopija datotečnog sustava na takav način da daljnje promjene originala ni na koji način ne utječu na njih. Pomoću ove funkcije moguće je izraditi nekoliko skrivenih kopija datoteke za određeno vremensko razdoblje, kao i sigurnosne kopije datoteka otvorenih za pisanje u hodu. Volume Copy Shadow Service odgovoran je za rad Shadow Copyja. Stanje sustava, doslovno - "stanje sustava." Kopiranje stanja sustava sigurnosno kopira kritične komponente operativni sustavi Windows obitelji. To vam omogućuje vraćanje prethodno instaliranog sustava nakon uništenja. Prilikom kopiranja stanja sustava spremaju se registar, boot i druge važne datoteke za sustav, uključujući one za vraćanje Active Directory-a, Certificate Service baze podataka, COM + Class Registration baze podataka, SYSVOL direktorija. U OS obitelji UNIX, neizravni analog kopiranja stanja sustava je spremanje sadržaja direktorija /etc, /usr/local/etc i drugih datoteka potrebnih za vraćanje stanja sustava. |

Što slijedi iz ovoga: trebate koristiti obje vrste sigurnosne kopije: i za oporavak od katastrofe i za pohranu arhive. Istovremeno je potrebno odrediti popis resursa koji se kopiraju, vrijeme za izvršavanje zadataka, kao i gdje, kako i koliko dugo će se čuvati sigurnosne kopije.

S malim količinama podataka i ne baš složenom informatičkom infrastrukturom, možete pokušati kombinirati oba ova zadatka u jednom, na primjer, napraviti dnevnu punu sigurnosnu kopiju svih particija diska i baza podataka. Ali ipak je bolje razlikovati dva cilja i odabrati pravo sredstvo za svaki od njih. Sukladno tome, za svaki zadatak koristi se drugačiji alat, iako postoje univerzalna rješenja, poput paketa Acronis True Image ili programa ntbackup

Jasno je da pri određivanju ciljeva i zadataka backupa, kao i rješenja za implementaciju, treba polaziti od poslovnih zahtjeva.

Prilikom implementacije zadatka oporavka od katastrofe, možete koristiti različite strategije.

U nekim slučajevima potrebno je vratiti sustav izravno na "goli metal" (goli metal). To se može učiniti, na primjer, s Acronis softver True Image u paketu s modulom Universal Restore. U tom slučaju konfiguracija poslužitelja može se vratiti u rad u vrlo kratkom vremenu. Na primjer, particiju s operativnim sustavom od 20 GB sasvim je realno podići iz sigurnosne kopije za osam minuta (pod uvjetom da je arhivska kopija dostupna preko mreže od 1 GB / s).

U drugoj je opciji svrhovitije jednostavno "vratiti" postavke na novoinstalirani sustav, poput kopiranja konfiguracijskih datoteka iz mape /etc i drugih na sustavima sličnim UNIX-u (na Windowsima to otprilike odgovara kopiranju i vraćanju stanje sustava). Naravno, ovim pristupom poslužitelj će biti pušten u rad ne prije nego što se instalira operativni sustav i vrate potrebne postavke, što će trajati mnogo više dugoročno. Ali u svakom slučaju, odluka što biti Disaster Recovery proizlazi iz poslovnih potreba i ograničenja resursa.

Temeljna razlika između rezervnih i redundantnih sustava redundantnosti

To je još jedan interes Pitaj koje bih želio dodirnuti. Sustavi redundantnosti redundantnog hardvera odnose se na uvođenje neke redundancije u hardver kako bi se održala operativnost u slučaju iznenadnog kvara jedne od komponenti. Sjajan primjer u ovaj slučaj– RAID niz (Redundantni niz nezavisnih diskova). U slučaju kvara jednog diska, može se izbjeći gubitak informacija i napraviti sigurna zamjena, čime se štede podaci zbog specifične organizacije samog diskovnog polja (više o RAID-u pročitajte u).

Čuo sam frazu: "Imamo vrlo pouzdanu opremu, RAID nizovi su posvuda, tako da nam ne trebaju sigurnosne kopije." Da, naravno, isti RAID niz će zaštititi podatke od uništenja ako jedan zakaže. tvrdi disk. Ali to je zbog oštećenja podataka računalni virus ili neće spasiti od nevještih radnji korisnika. Neće spremiti RAID čak ni ako se datotečni sustav sruši kao rezultat neovlaštenog ponovnog pokretanja.

|

Usput Važnost razlikovanja sigurnosne kopije od redundantnih redundantnih sustava treba uzeti u obzir pri planiranju sigurnosne kopije podataka, bilo da se radi o organizaciji ili kućnim računalima. Zapitajte se zašto kopirate. Ako govorimo o backupu, onda to znači spremanje podataka tijekom slučajne (namjerne) radnje. Redundantna redundancija omogućuje spremanje podataka, uključujući sigurnosne kopije, u slučaju kvara opreme. Danas na tržištu postoji mnogo jeftinih uređaja koji pružaju pouzdanu redundanciju pomoću RAID nizova ili tehnologije u oblaku(npr. Amazon S3). Preporučljivo je koristiti obje vrste rezervacija informacija istovremeno. Andrey Vasiliev, izvršni direktor Qnap Russia |

Navest ću jedan primjer. Postoje slučajevi kada se događaji razvijaju prema sljedećem scenariju: kada disk pokvari, podaci se vraćaju zahvaljujući mehanizmu redundantnosti, posebno pomoću spremljenih kontrolnih zbrojeva. Istodobno, dolazi do značajnog smanjenja performansi, poslužitelj se zamrzava, kontrola je gotovo izgubljena. Administrator sustava, ne videći drugog izlaza, ponovno pokreće poslužitelj s hladnim ponovnim pokretanjem (drugim riječima, klikne na "RESET"). Kao rezultat takvog preopterećenja uživo, pojavljuju se pogreške datotečnog sustava. Najbolje što se u ovom slučaju može očekivati je dugotrajan rad disk checker-a kako bi se vratio integritet datotečnog sustava. U najgorem slučaju, morate se oprostiti sustav datoteka i budite zbunjeni pitanjem gdje, kako i u kojem roku možete vratiti podatke i performanse poslužitelja.

Sigurnosno kopiranje nećete moći izbjeći čak ni s arhitekturom klastera. Failover klaster, zapravo, održava usluge koje su mu povjerene u radu ako jedan od poslužitelja zakaže. U slučaju gore navedenih problema, poput napada virusa ili oštećenja podataka zbog ozloglašenog "ljudskog faktora", nijedan klaster neće spasiti.

Jedina stvar koja može djelovati kao inferiorna sigurnosna zamjena za Disaster Recovery je prisutnost zrcalnog backup poslužitelja sa stalnom replikacijom podataka s glavnog poslužitelja na pričuvni (prema principu Primary Standby). U tom slučaju, ako glavni poslužitelj zakaže, njegove će zadatke preuzeti rezervni, a vi čak nećete morati prenositi podatke. Ali takav je sustav prilično skup i dugotrajan za organizaciju. Ne zaboravite na potrebu za stalnim ponavljanjem.

Postaje jasno da je takvo rješenje isplativo samo u slučaju kritičnih usluga s visokim zahtjevima za tolerancijom na greške i minimalnim vremenom oporavka. U pravilu se takve sheme koriste u vrlo velikim organizacijama s velikim prometom robe i novca. A ova shema je lošija zamjena za sigurnosno kopiranje, jer ionako, ako su podaci oštećeni računalnim virusom, nevještim radnjama korisnika ili neispravan rad aplikacije, podaci i softver na oba poslužitelja mogu biti pogođeni.

I, naravno, nikakav sustav redundantne redundancije neće riješiti problem održavanja arhive podataka za određeno razdoblje.

Koncept "pričuvnog prozora"

Izvođenje sigurnosne kopije opterećuje redundantni poslužitelj. To posebno vrijedi za diskovni podsustav i mrežne veze. U nekim slučajevima, kada proces kopiranja ima dovoljno visok prioritet, to može dovesti do nedostupnosti određenih usluga. Osim toga, kopiranje podataka u vrijeme promjena povezano je sa značajnim poteškoćama. Naravno, postoje tehnička sredstva za izbjegavanje problema uz očuvanje cjelovitosti podataka u ovom slučaju, ali ako je moguće, takvo kopiranje u hodu najbolje je izbjegavati.

Izlaz pri rješavanju gore opisanih problema sugerira se sam po sebi: odgoditi pokretanje procesa stvaranja kopije na neaktivno vremensko razdoblje, kada će međusobni utjecaj sigurnosne kopije i drugih radnih sustava biti minimalan. Ovo vremensko razdoblje naziva se "pričuvni prozor". Na primjer, za organizaciju koja radi na formuli 8x5 (pet osmosatnih radnih dana tjedno), takav "prozor" su obično vikendi i noćni sati.

Za sustave koji rade po formuli 24x7 (24 sata dnevno cijeli tjedan), kao takvo razdoblje koristi se vrijeme minimalne aktivnosti, kada nema velikog opterećenja poslužitelja.

Vrste sigurnosnih kopija

Kako bi se izbjegli nepotrebni materijalni troškovi prilikom organiziranja sigurnosnog kopiranja, a također, ako je moguće, da se ne bi išlo dalje od sigurnosnog prozora, razvijeno je nekoliko tehnologija sigurnosnog kopiranja koje se koriste ovisno o konkretnoj situaciji.

Puna sigurnosna kopija (ili Potpuna sigurnosna kopija)

To je glavna i temeljna metoda izrade sigurnosnih kopija, u kojoj se odabrani niz podataka kopira u cijelosti. Ovo je najpotpunija i najpouzdanija vrsta sigurnosne kopije, iako najskuplja. Ako je potrebno spremiti više kopija podataka, ukupni pohranjeni volumen će se povećavati proporcionalno njihovom broju. Kako bi se spriječio takav otpad, koriste se algoritmi kompresije, kao i kombinacija ove metode s drugim vrstama backupa: inkrementalnim ili diferencijalnim. I, naravno, puna sigurnosna kopija je nezamjenjiva kada trebate pripremiti sigurnosnu kopiju za brzo vraćanje sustava ispočetka.

Inkrementalna kopija

Za razliku od pune sigurnosne kopije, u ovom slučaju se ne kopiraju svi podaci (datoteke, sektori itd.), već samo oni koji su promijenjeni od zadnje sigurnosne kopije. Za saznanje vremena kopiranja može se koristiti razne metode, na primjer, na sustavima koji pokreću operacijske sustave obitelji Windows, koristi se odgovarajući atribut datoteke (arhivski bit), koji se postavlja kada je datoteka izmijenjena i poništena programom za sigurnosno kopiranje. Drugi sustavi mogu koristiti datum izmjene datoteke. Jasno je da će shema koja koristi ovu vrstu sigurnosne kopije biti inferiorna ako se puna sigurnosna kopija ne izvodi s vremena na vrijeme. S potpunim vraćanjem sustava, morate se vratiti iz zadnje kopije koju je stvorila potpuna sigurnosna kopija, a zatim naizmjence "prebacivati" podatke iz inkrementalnih kopija redoslijedom kojim su stvoreni.

Za što se koristi ova vrsta kopije? U slučaju izrade arhivskih kopija, potrebno je smanjiti potrošene količine na uređajima za pohranu podataka (primjerice, smanjiti broj korištenih trakastih medija). Također će minimizirati vrijeme potrebno za dovršavanje zadataka sigurnosnog kopiranja, što može biti iznimno važno kada morate raditi u užurbanom rasporedu 24x7 ili preuzimati velike količine informacija.

Inkrementalno kopiranje ima jednu nijansu koju trebate znati. Postupno vraćanje vraća pravo izbrisane datoteke za razdoblje oporavka. Dat ću vam primjer. Na primjer, puna sigurnosna kopija izvodi se vikendom, a inkrementalna sigurnosna kopija radnim danom. Korisnik je napravio datoteku u ponedjeljak, promijenio ju je u utorak, preimenovao ju je u srijedu, izbrisao ju je u četvrtak. Dakle, sa sekvencijalnim postupnim obnavljanjem podataka za tjedno razdoblje, dobit ćemo dvije datoteke: sa starim imenom u utorak prije preimenovanja i s novim imenom kreiranim u srijedu. To se dogodilo jer su pohranjene različite inkrementalne kopije različite verzije iste datoteke i na kraju će sve varijante biti vraćene. Stoga, kada vraćate podatke sekvencijalno iz arhive "kakvi jesu", ima smisla rezervirati više prostora na disku tako da mogu stati i izbrisane datoteke.

Diferencijalna sigurnosna kopija

Razlikuje se od inkrementalnog po tome što se podaci kopiraju od posljednjeg trenutka pune sigurnosne kopije. U tom slučaju podaci se pohranjuju prema načelu nastanka događaja. U sustavima iz obitelji Windows ovaj učinak se postiže činjenicom da se arhivski bit ne resetira tijekom diferencijalnog kopiranja, tako da promijenjeni podaci ulaze u arhivsku kopiju sve dok puna kopija ne postavi arhivske bitove na nulu.

Budući da svaka nova kopija stvorena na ovaj način sadrži podatke iz prethodne, to je pogodnije za potpuni oporavak podataka u trenutku katastrofe. Ovo zahtijeva samo dvije kopije: punu i posljednju od diferencijalnih, tako da podatke možete vratiti u život mnogo brže od pokretanja svih inkremenata u fazama. Osim toga, ova vrsta kopiranja pošteđena je gore navedenih značajki inkrementalnog kopiranja, kada se, s potpunim oporavkom, stare datoteke, poput ptice Feniks, ponovno rađaju iz pepela. Manje je zabune.

Ali diferencijalno kopiranje znatno je inferiorno od inkrementalnog kopiranja u uštedi potrebnog prostora. Budući da svaka nova kopija pohranjuje podatke iz prethodnih, ukupna količina sigurnosno kopiranih podataka može se usporediti s punom kopijom. I, naravno, pri planiranju rasporeda (i kalkulaciji hoće li proces izrade sigurnosne kopije stati u vremenski prozor), morate uzeti u obzir vrijeme za izradu zadnje, najdeblje, diferencijalne kopije.

Sigurnosna topologija

Pogledajmo što su sigurnosne sheme.

decentralizirana shema

Srž ove sheme je određena zajednička mrežni resurs(vidi sl. 1). Na primjer, dijeljena mapa ili FTP poslužitelj. Potreban je i skup programa za sigurnosno kopiranje, koji s vremena na vrijeme učitavaju informacije s poslužitelja i radnih stanica, kao i drugih mrežnih objekata (npr. konfiguracijske datoteke s usmjerivača) na ovaj resurs. Ovi programi su instalirani na svakom poslužitelju i rade neovisno jedan o drugom. Nedvojbena prednost je jednostavnost implementacije ove sheme i niska cijena. Uobičajeni alati ugrađeni u operativni sustav ili softver poput DBMS-a prikladni su kao programi za kopiranje. Na primjer, to može biti program ntbackup za obitelj Windows, program tar za operativne sustave slične UNIX-u ili skup skripti koje sadrže ugrađene naredbe SQL poslužitelja za kopiranje baza podataka u datoteke sigurnosne kopije. Još jedna prednost je mogućnost korištenja razne programe i sustave, sve dok svi mogu pristupiti ciljnom resursu za pohranu sigurnosnih kopija.

Loša strana je sporost ove sheme. Budući da se programi instaliraju neovisno jedan o drugom, morate konfigurirati svaki zasebno. Prilično je teško uzeti u obzir osobitosti rasporeda i rasporediti vremenske intervale kako bi se izbjegla borba za ciljni resurs. Nadzor je također težak, proces kopiranja sa svakog poslužitelja mora se nadzirati odvojeno od ostalih, što zauzvrat može dovesti do visokih troškova rada.

Stoga se ova shema koristi u malim mrežama, kao iu situaciji kada je nemoguće organizirati centraliziranu backup shemu s dostupnim alatima. Više Detaljan opis ova shema i praktična organizacija mogu se naći u .

Centralizirana sigurnosna kopija

Za razliku od prethodne sheme, ovaj slučaj koristi jasan hijerarhijski model koji radi na principu "klijent-poslužitelj". U klasičnoj verziji na svakom računalu instalirani su posebni agentski programi, a na središnjem poslužitelju instaliran je poslužiteljski modul programskog paketa. Ovi sustavi također imaju specijaliziranu konzolu za upravljanje poslužiteljem. Upravljačka shema izgleda ovako: iz konzole kreiramo zadatke za kopiranje, vraćanje, prikupljanje informacija o sustavu, dijagnostiku i tako dalje, a poslužitelj daje agentima potrebne upute za izvođenje tih operacija.

Većina popularnih backup sustava radi na ovom principu, kao što su Symantec Backup Exec, CA Bright Store ARCServe Backup, Bacula i drugi (vidi sliku 2).

Uz razne agente za većinu operativnih sustava, postoje razvoji za sigurnosno kopiranje popularnih baza podataka i korporativnih sustava, na primjer, za MS SQL poslužitelj, MS Exchange, Oracle Database i tako dalje.

Za vrlo male tvrtke, u nekim slučajevima, možete isprobati pojednostavljenu verziju sheme centraliziranog sigurnosnog kopiranja bez upotrebe agentskih programa (vidi sliku 3). Također, ova se shema može koristiti ako poseban agent nije implementiran za korišteni softver za sigurnosno kopiranje. Umjesto toga, poslužiteljski modul koristit će već postojeće usluge i usluge. Na primjer, "izvlačenje" podataka iz skrivenih dijeljene mape na Windows poslužiteljima ili kopirati datoteke putem SSH-a s poslužitelja koji pokreću UNIX sustave. Ova shema ima vrlo značajna ograničenja vezana uz probleme spremanja datoteka otvorenih za pisanje. Kao rezultat takvih postupaka otvorene datoteke bit će preskočen i neće biti uključen u sigurnosnu kopiju ili će se kopirati s pogreškama. Postoje različita rješenja za ovaj problem, kao što je ponovno pokretanje zadatka za kopiranje samo prethodno otvorenih datoteka, ali nijedno nije pouzdano. Stoga je takva shema prikladna za korištenje samo u određenim situacijama. Na primjer, u malim organizacijama koje rade u načinu rada 5x8, s discipliniranim zaposlenicima koji spremaju promjene i zatvaraju datoteke prije odlaska od kuće. Organizirati takvu krnju centraliziranu shemu, koja djeluje isključivo u Windows okruženje, ntbackup radi dobro. Ako trebate koristiti sličnu shemu u heterogenim okruženjima ili isključivo među UNIX računalima, preporučujem da pogledate Backup PC (vidi).

Slika 4. Mješovita sigurnosna shema

Što je izvan stranice?

U našem turbulentnom i promjenjivom svijetu mogu se dogoditi događaji koji mogu izazvati neugodne posljedice za IT infrastrukturu i poslovanje u cjelini. Na primjer, požar u zgradi. Ili kvar baterije centralnog grijanja u serverskoj sobi. Ili banalna krađa opreme i komponenti. Jedna od metoda za izbjegavanje gubitka podataka u takvim situacijama je pohranjivanje sigurnosnih kopija na mjesto udaljeno od glavnog mjesta. poslužiteljski hardver. Pritom je potrebno osigurati brzi pristup podacima potrebnim za oporavak. Opisana metoda naziva se off-site (drugim riječima, pohranjivanje kopija izvan poduzeća). U osnovi se koriste dvije metode organiziranja ovog procesa.

Zapisivanje podataka u prijenosni medij i njihovo fizičko kretanje. U tom slučaju, potrebno je voditi računa o sredstvima za brzo vraćanje medija u slučaju kvara. Na primjer, spremite ih u obližnju zgradu. Prednost ove metode je mogućnost organiziranja ovog procesa bez ikakvih poteškoća. Loša strana je složenost povrata medija i sama potreba prijenosa informacija na pohranu, kao i rizik od oštećenja medija tijekom transporta.

Kopirajte podatke na drugo mjesto putem mrežne veze. Na primjer, korištenjem VPN tunela preko interneta. Prednost u ovom slučaju je što nema potrebe nositi medije s informacijama negdje, minus je potreba za korištenjem dovoljno širokog kanala (u pravilu je to vrlo skupo) i zaštite prenesenih podataka (na primjer, korištenjem isti VPN). Poteškoće prijenosa velikih količina podataka mogu se uvelike smanjiti korištenjem algoritama kompresije ili tehnologije deduplikacije.

Zasebno je vrijedno spomenuti sigurnosne mjere u organizaciji pohrane podataka. Prije svega, potrebno je voditi računa o tome da se nosači podataka nalaze u sigurnoj prostoriji, te o mjerama koje neovlaštenim osobama onemogućuju čitanje podataka. Na primjer, koristite sustav šifriranja, zaključite ugovore o tajnosti i tako dalje. Ako je uključen prijenosni medij, podaci na njemu također moraju biti šifrirani. Sustav označavanja koji se koristi ne bi trebao pomoći napadaču u analizi podataka. Za označavanje nositelja naziva potrebno je koristiti bezličnu shemu numeriranja prenesene datoteke. Prilikom prijenosa podataka preko mreže, potrebno je (kao što je već gore navedeno) koristiti sigurne metode prijenosa podataka, na primjer, VPN tunel.

Analizirali smo glavne točke prilikom organiziranja sigurnosne kopije. Sljedeći dio će pogledati smjernice te daje praktične primjere za stvaranje učinkovitog sigurnosnog sustava.

- Opis sigurnosne kopije Windows sustav, uključujući stanje sustava - http://www.datamills.com/Tutorials/systemstate/tutorial.htm.

- Opis Shadow Copy - http://ru.wikipedia.org/wiki/Shadow_Copy.

- Službena web stranica Acronisa - http://www.acronis.ru/enterprise/products.

- Opis ntbackupa je http://en.wikipedia.org/wiki/NTBackup.

- Berezhnoy A. Optimiziranje rada MS SQL Servera. // Administrator sustava, br. 1, 2008 - str. 14-22 ().

- Berezhnoy A. Organiziramo rezervni sustav za male i srednje urede. // Administrator sustava, br. 6, 2009 - str. 14-23 ().

- Markelov A. Linux na straži Windowsa. Pregled i instalacija BackupPC backup sustava. // Administrator sustava, br. 9, 2004. - str. 2-6 ().

- Opis VPN-a - http://ru.wikipedia.org/wiki/VPN.

- Deduplikacija podataka - http://en.wikipedia.org/wiki/Data_deduplication.

U kontaktu s