Ispod je primjer postavljanja L2TP/IPsec tunela između dva Mikrotik routera.

Postavke prvog rutera:

WAN sučelje - ether1

WAN IP - 10.0.0.101/24

LAN sučelje - most-lokalno

LAN IP - 192.168.10.0/24

Postavke drugog rutera:

WAN sučelje - ether1

WAN IP - 10.0.0.102/24

LAN sučelje - most-lokalno

LAN IP - 192.168.20.0/24

Postavke vatrozida

Skripta za IPsec klijente s dinamičkom IP adresom

Postavke L2TP poslužitelja na prvom routeru

1. Napravite skup adresa za tranzitnu mrežu (ovdje 192.168.254.0/26)

/ip bazen

dodaj naziv=l2tp-pool ranges=192.168.254.2-192.168.254.62

2. Napravite PPP profil za povezivanje, nema potrebe za uključivanjem enkripcije jer Koristit će se IPsec

/ppp profil

dodaj change-tcp-mss=yes local-address=192.168.254.1 name=l2tp remote-address=l2tp-pool

3. Postavite PPP račun za klijenta

/ppp tajna

dodaj ime=klijent1 lozinka=tajna1 profil=l2tp usluga=l2tp

3. Konfigurirajte i omogućite L2TP poslužitelj

/interface l2tp-poslužitelj poslužitelj

postavi autentifikaciju=mschap2 default-profile=l2tp enabled=yes keepalive-timeout=15 max-mru=1418 max-mtu=1418

Postavke L2TP klijenta na drugom ruteru

Konfiguriranje i omogućavanje L2TP klijenta

/sučelje l2tp-klijenta

add allow=mschap2 connect-to=10.0.0.102 disabled=no max-mru=1418 max-mtu=1418 name=l2tp-to-m1 user=client1 password=secret1 profile=default

NAPOMENA: 1. MTU vrijednost 1418 - maksimalna vrijednost, u kojem neće biti fragmentacije korištenjem IPsec-a sa SHA1 za potpisivanje i AES-128 za algoritme šifriranja. Kada koristite druge algoritme, MTU vrijednost će biti drugačija. Ako koristite IPsec NAT Traversal, trebali biste smanjiti MTU na 28.

2. U ovoj fazi trebali biste provjeriti funkcionalnost L2TP veze.

Postavke IPsec poslužitelja na prvom usmjerivaču

1. Konfiguriranjem IPsec peer-a, IPsec politika će se automatski kreirati kada se klijent poveže (s dinamično stvaranje pravila, usmjerivač može prihvatiti veze s više VPN klijenata bez dodatne konfiguracije. U u ovom slučaju VPN kanal se diže između dva usmjerivača i možete konfigurirati statičku politiku, kao na drugom usmjerivaču). Lozinka koja će se koristiti za autentifikaciju i generiranje tajne za šifriranje veze navedena je u tajnom parametru

/ip ipsec peer

dodaj adresu=0.0.0.0/0 port=500 auth-method=pre-shared-key hash-algorithm=md5 enc-algorithm=aes-256 generate-policy=port-strict exchange-mode=main nat-traversal=no secret ="ipsec-secret" send-initial-contact=ne dpd-interval=15s dpd-maximum-failures=2

/ip ipsec prijedlog

NAPOMENA: 1. Ako ne navedete vrijednost address=0.0.0.0/0 za peer, ona će biti automatski zamijenjena, ali IPsec neće raditi - greška RouterOS-a.

2. nat-traversal=yes za peer treba biti navedeno samo ako će se neki klijenti spojiti zbog NAT-a.

Postavke IPsec klijenta na drugom usmjerivaču

1. Postavljanje IPsec peer-a

/ip ipsec peer

dodaj adresu=10.0.0.101/32 port=500 auth-method=pre-shared-key hash-algorithm=md5 enc-algorithm=aes-256 exchange-mode=main nat-traversal=no secret="ipsec-secret" poslati -initial-contact=da dpd-interval=15s dpd-maximum-failures=2

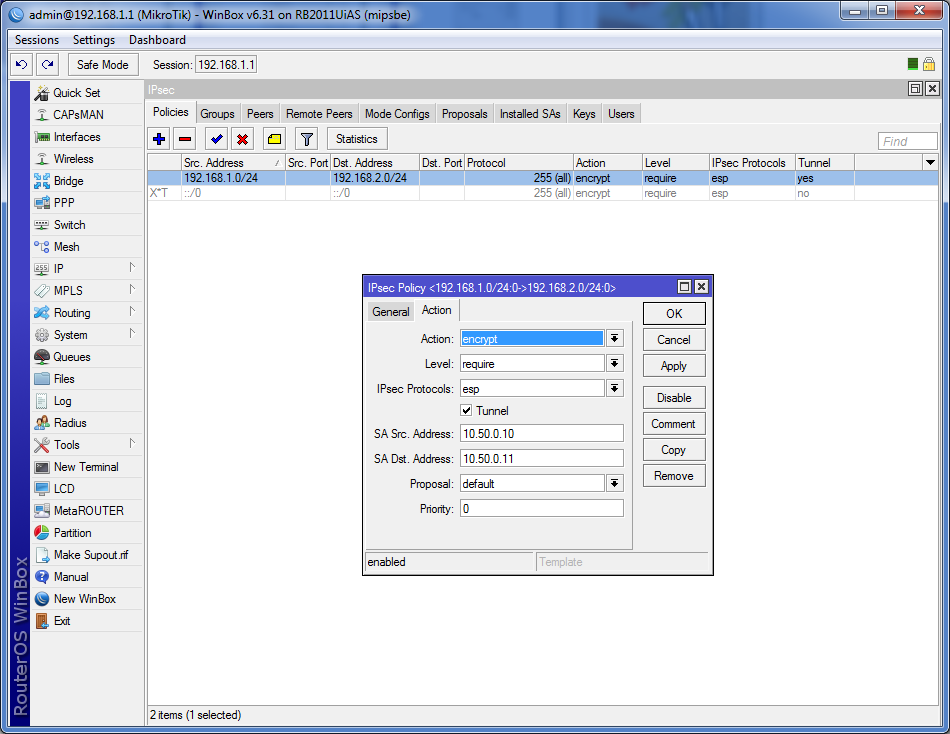

2. Konfiguriranje IPsec politike

/ip ipsec politika

dodaj akciju=kriptiraj ipsec-protocols=esp level=zahtijevaj prijedlog=default protokol=udp sa-src-address=10.0.0.102 src-address=10.0.0.102/32 src-port=bilo koji sa-dst-address=10.0.0.101 dst-adresa=10.0.0.101/32 dst-port=bilo koji tunel=ne

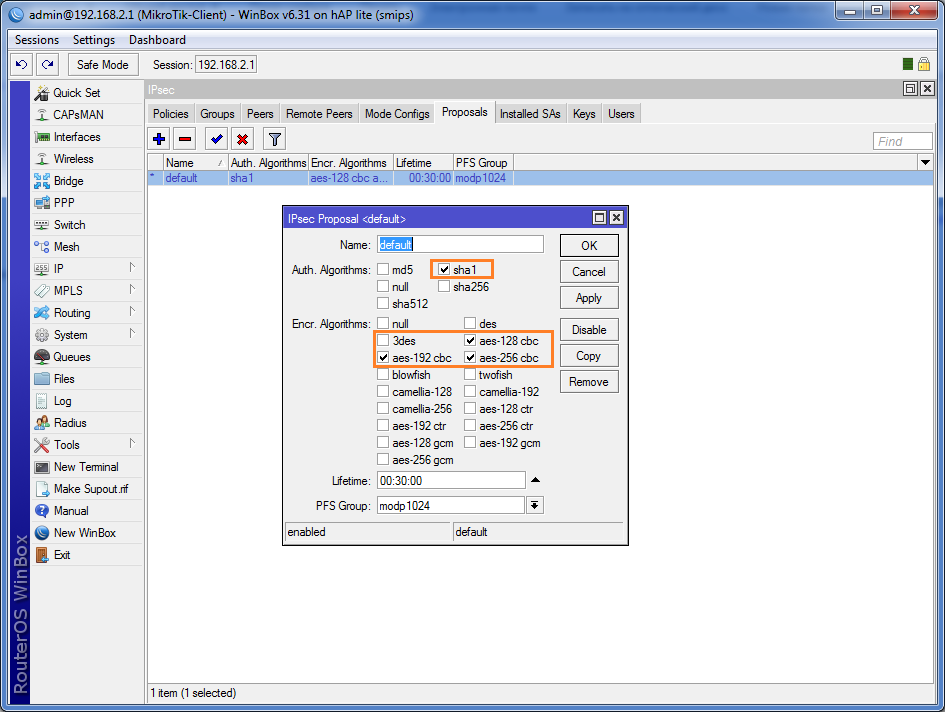

2. Konfiguriranje algoritama za šifriranje i potpisivanje veze

/ip ipsec prijedlog

postavi zadano auth-algorithms=sha1 enc-algorithms=aes-128 name=default

Postavke vatrozida

Poslužitelj mora prihvatiti:

UDP:1701 - L2TP, ali samo preko IPsec-a

UDP:500 - IPsec, uspostavljanje veze

UDP:4500 - IPsec, za NAT premosnicu

IP protokol 50 - IPsec ESP

Označavamo ESP pakete, prihvatit ćemo samo L2TP u njima

/ip mangl vatrozida

dodaj akciju=mark-packet chain=input new-packet-mark=esp protokol=ipsec-esp

/ip filter vatrozida

dodaj lanac=ulazni komentar=L2TP dst-port=1701 oznaka paketa=esp protokol=udp src-adresa=10.0.0.102

dodaj lanac=ulazni komentar=IPSEC-NAT dst-port=4500 protokol=udp src-adresa=10.0.0.102

dodaj lanac=ulazni komentar=IPSEC dst-port=500 protokol=udp src-adresa=10.0.0.102

dodaj lanac=ulazni komentar=IPSEC protokol=ipsec-esp src-adresa=10.0.0.102

Dovoljno je da klijent prihvati pakete u uspostavljenom stanju

U eri potpune informatizacije svih poslovnih procesa, pitanje objedinjavanja udaljenih ureda i poslovnica u jedinstvenu informacijsku mrežu postaje sve hitnije. Vrlo često važnu ulogu igra mogućnost pružanja daljinski pristup za zaposlenike od kuće, ili bilo gdje u svijetu gdje postoji pristup internetu.

Mrežno međusobno povezivanje razmotrit ćemo na primjeru Mikrotik opreme. Kao test server koristi se ruter, koji je odličan izbor za male urede i tvrtke s ograničenim budžetom. Kao krajnji klijent koristi se jedno od najpovoljnijih rješenja – Mikrotik hAP lite ().

Zbog male visine, hAP lite se može lako koristiti kod kuće za povezivanje zaposlenika koji rade na daljinu. Dobar pokazatelj performansi omogućuje vam korištenje ove "bebe" čak iu malim uredima gdje nema visokih zahtjeva.

Postoje situacije kada se ured i poslovnice nalaze na lokalnoj mreži istog pružatelja usluga, što značajno pojednostavljuje proces kombiniranja mreža. Međutim, najčešće su grane geografski razgraničene i mogu se nalaziti na velikoj udaljenosti jedna od druge.

Jedna od najpopularnijih tehnologija za takve svrhe može se smatrati VPN - Virtual Private Network. Da biste implementirali VPN, možete pribjeći nekoliko opcija: PPTP, L2TP, OpenVPN, SSTP, itd. PPTP je zastario, a OpenVPN i SSTP nisu podržani na svim uređajima.

Iz tih razloga, kao i zbog svoje jednostavnosti konfiguracije i dostupnosti na uređajima koji pokreću različite operativne sustave, L2TP (Layer 2 Tunnel Protocol) jedan je od najpopularnijih protokola za tuneliranje. Problemi mogu nastati ako je klijent iza NAT-a, a vatrozid blokira pakete. Međutim, čak iu ovom slučaju postoje rješenja za zaobilaženje blokade. Jedan od nedostataka L2TP-a je sigurnost koja se rješava korištenjem IPSec-a. Drugi i možda najvažniji nedostatak je izvedba. Kod korištenja IPSec-a dolazi do dvostruke enkapsulacije, što smanjuje performanse - upravo je to cijena koju morate platiti za sigurnost prenesenih podataka.

Ispitni stalak

Za bolje razumijevanje postavki, u nastavku je ilustracija koja prikazuje strukturu mreže.

Usmjerivač djeluje kao Internet provider, koji izdaje IP uređajima u podmreži 192.168.106.0/24. U stvarnosti ćete imati različite IP adrese na WAN sučeljima.

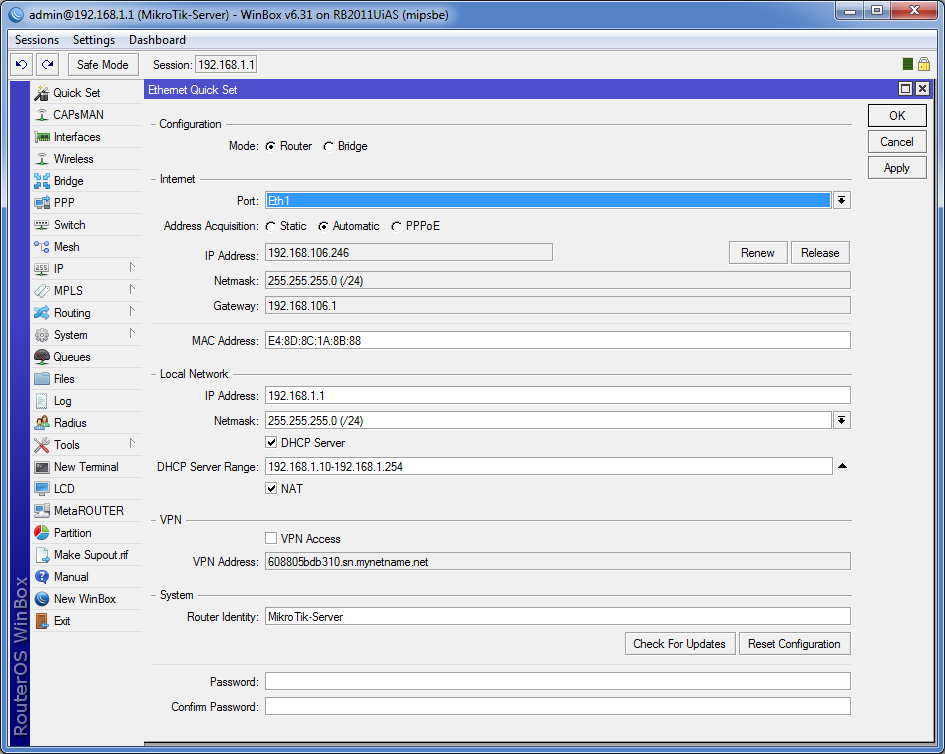

Podešavanje poslužitelja

Dakle, glavni poslužitelj bi trebao imati statičnu bijelu vanjsku IP adresu, kao primjer imamo 192.168.106.246. Prisutnost statike važna je jer adresa se ne bi trebala mijenjati, inače ćete morati pribjeći nepotrebnim radnjama i koristiti DNS ime.

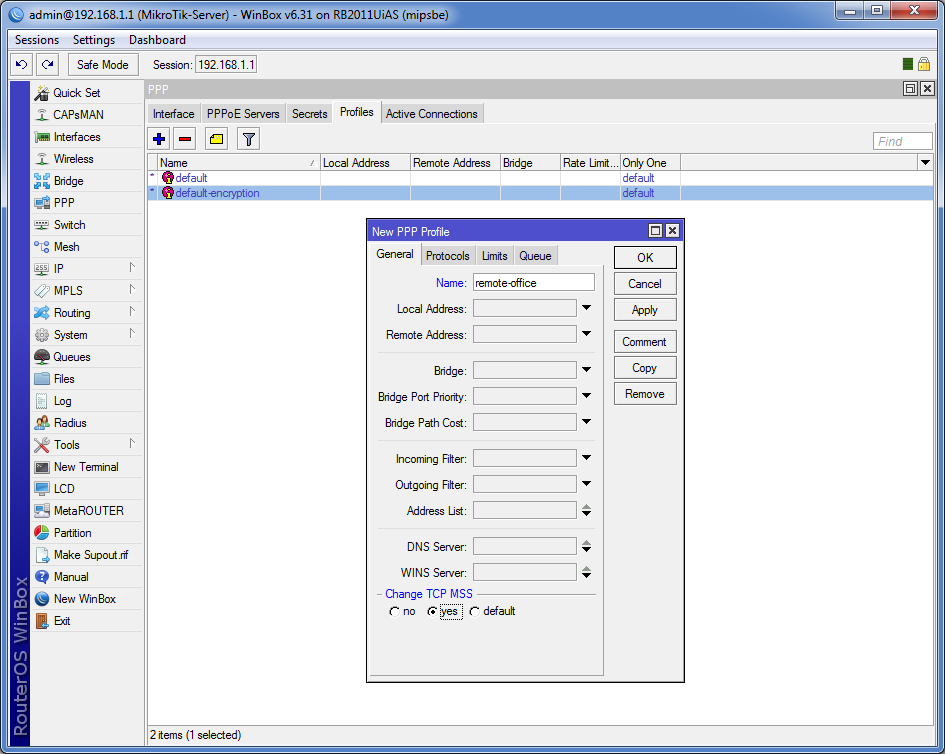

Izrada profila

Idite na odjeljak PPP, otvorite karticu Profili, ovdje morate stvoriti profil koji će se primijeniti na VPN veze. Provjerite opcije Promijeni TCP MSS, Koristi kompresiju, Koristi šifriranje. Prema zadanim postavkama koristit će se MPPE 128-bitna enkripcija.

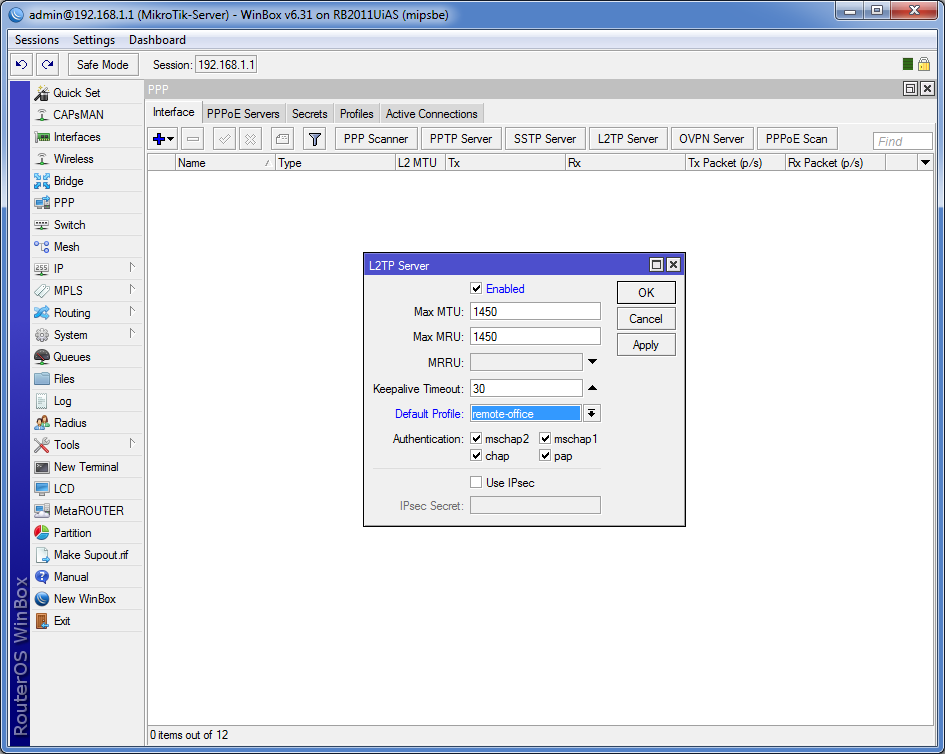

Idite na karticu Sučelje. Pritisnite L2TP poslužitelj, potvrdite okvir Omogućeno u prozoru koji se pojavi i odaberite zadani profil koji smo ranije izradili. Vrsta provjere autentičnosti, opcionalno, ostavite kakva jest ili odaberite samo MS-CHAP v2.

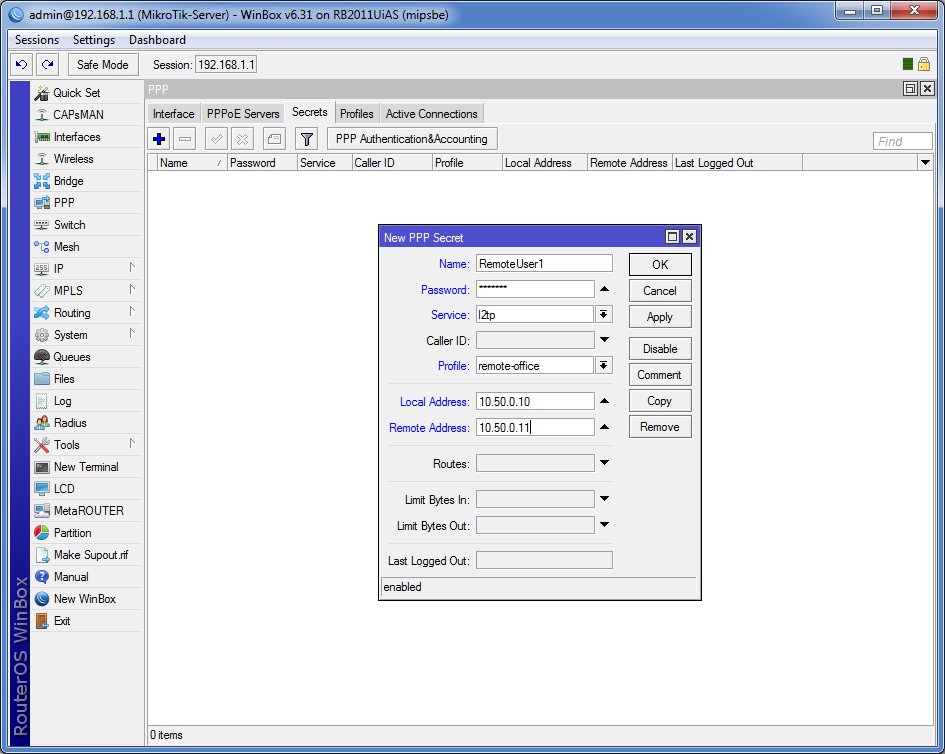

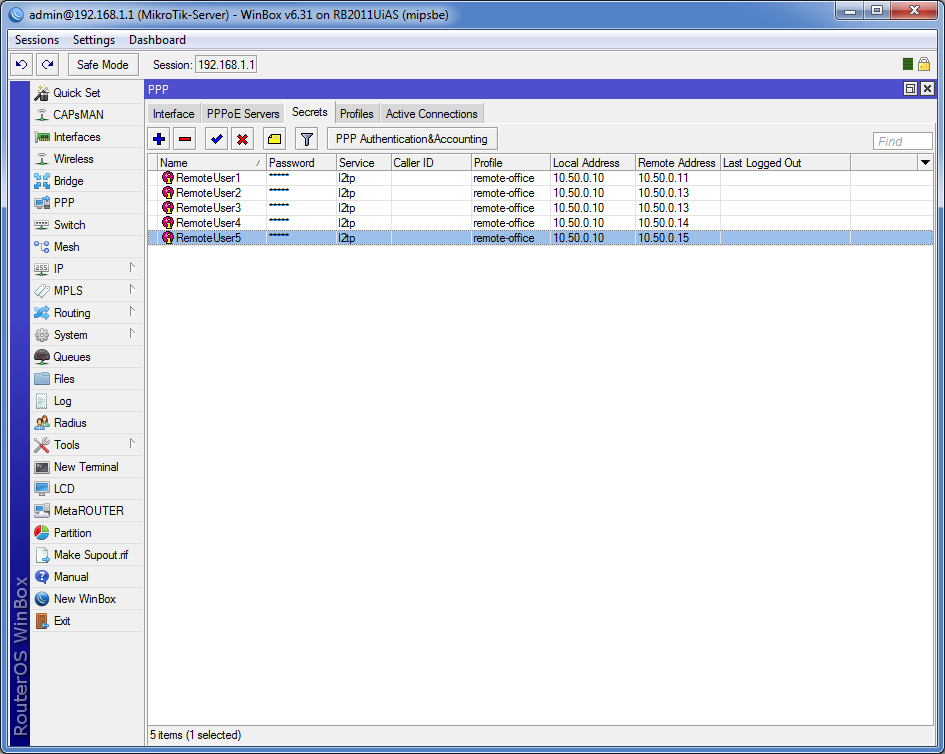

Idite na Tajne, ovdje morate stvoriti novu VPN korisnik. Navodimo L2TP kao uslugu, a vi možete odmah odrediti profil koji ćete koristiti.

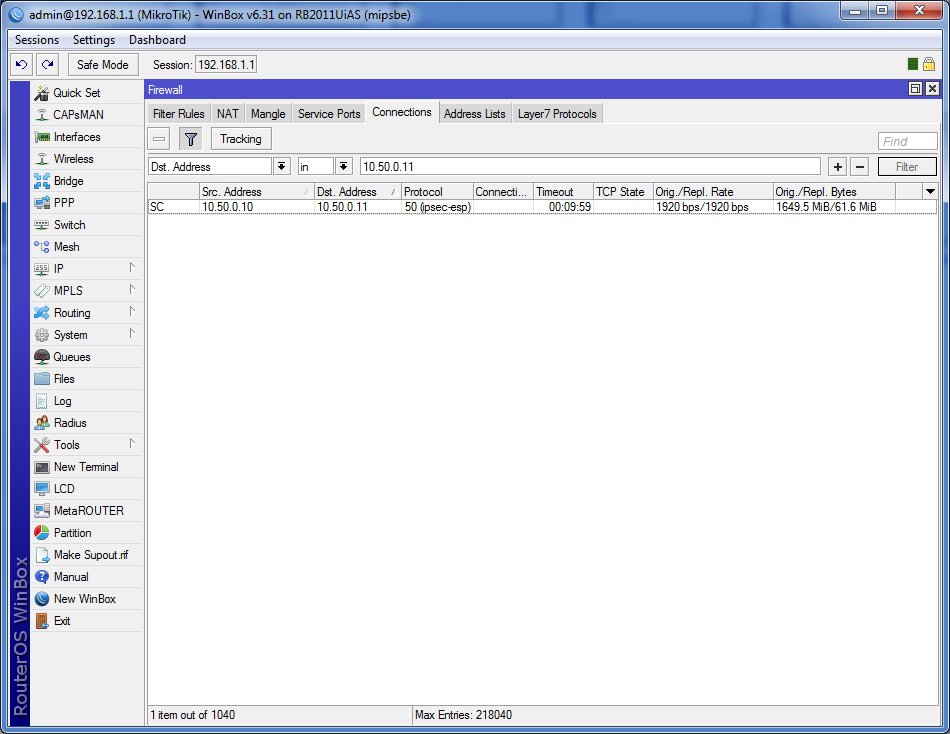

Lokalna adresa je 10.50.0.10, udaljena adresa je 10.50.0.11. Po potrebi kreiramo potreban broj korisnika. Za svakog korisnika lokalni IP će biti isti, udaljeni IP će se povećati za jedan (tj. 10.50.0.12, 10.50.0.13, itd.). Možete, naravno, pribjeći korištenju skupa adresa, ali sa statikom će vam biti lakše pisati rute.

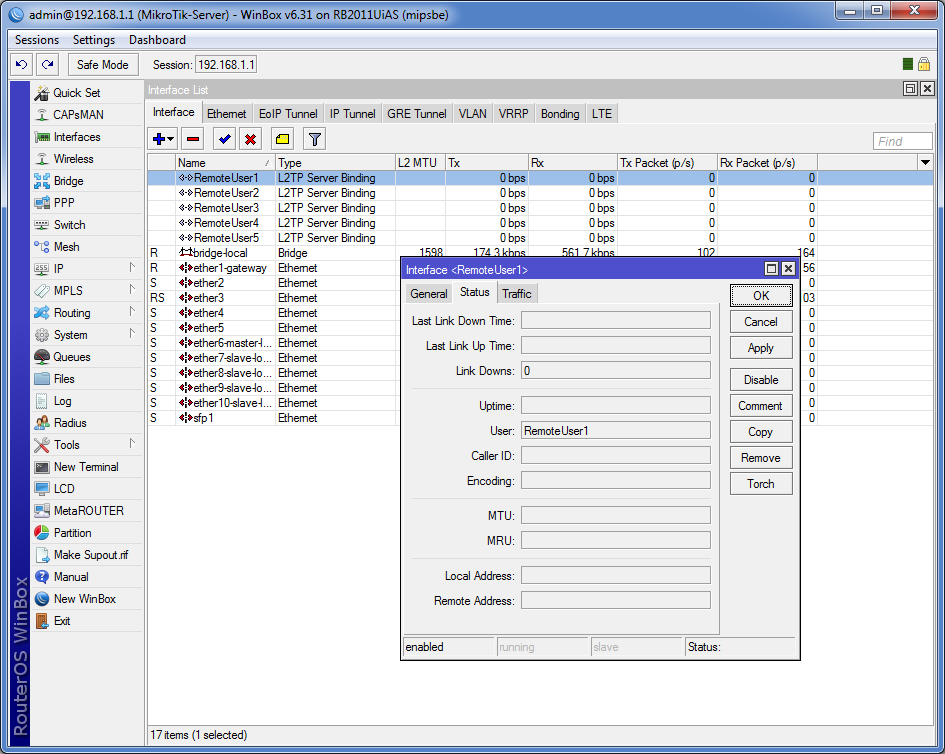

Stvaranje sučelja

Za svakog korisnika kreiramo vlastito sučelje. Otvorite odjeljak sučelja i kliknite plus, u padajućem izborniku odaberite L2TP Server Binding, navedite ime za prikaz i korisničko ime. Kada se korisnik poveže, ovdje će se prikazati sve informacije.

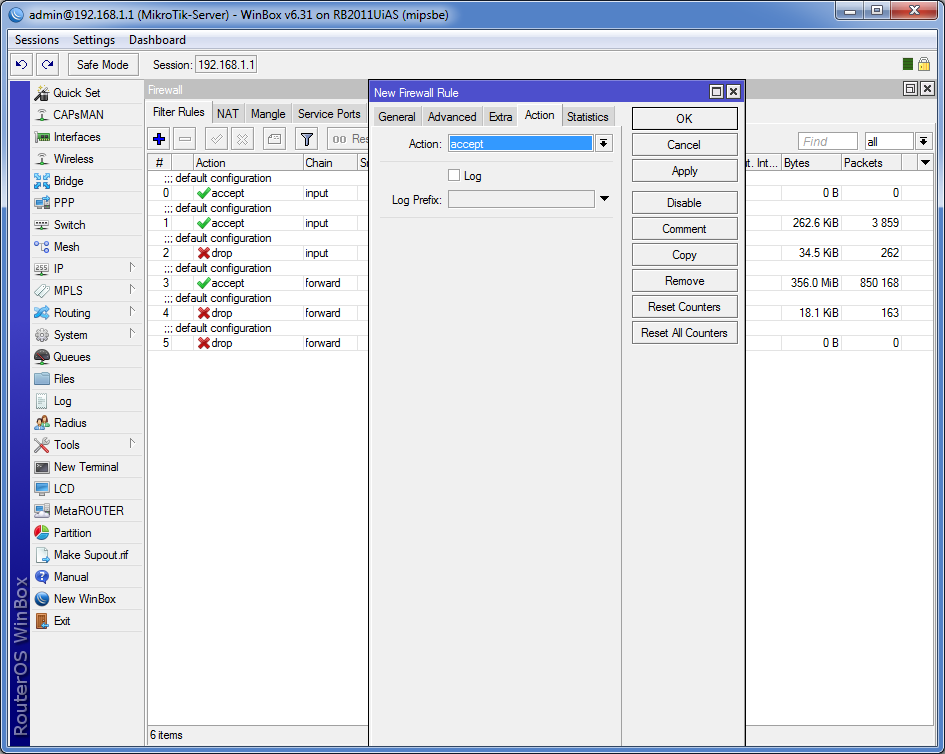

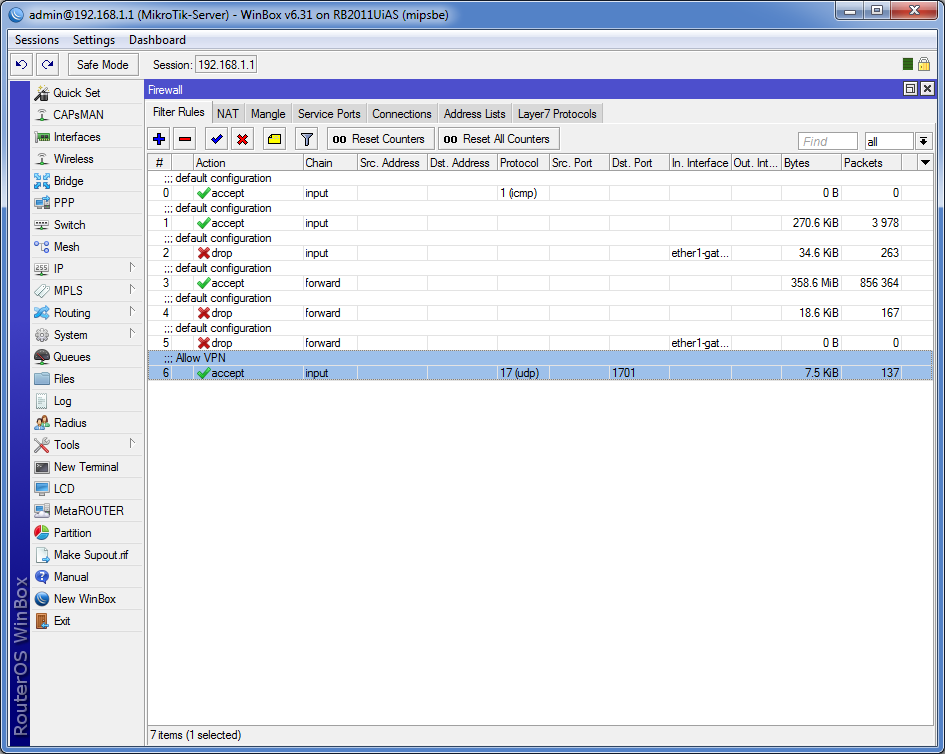

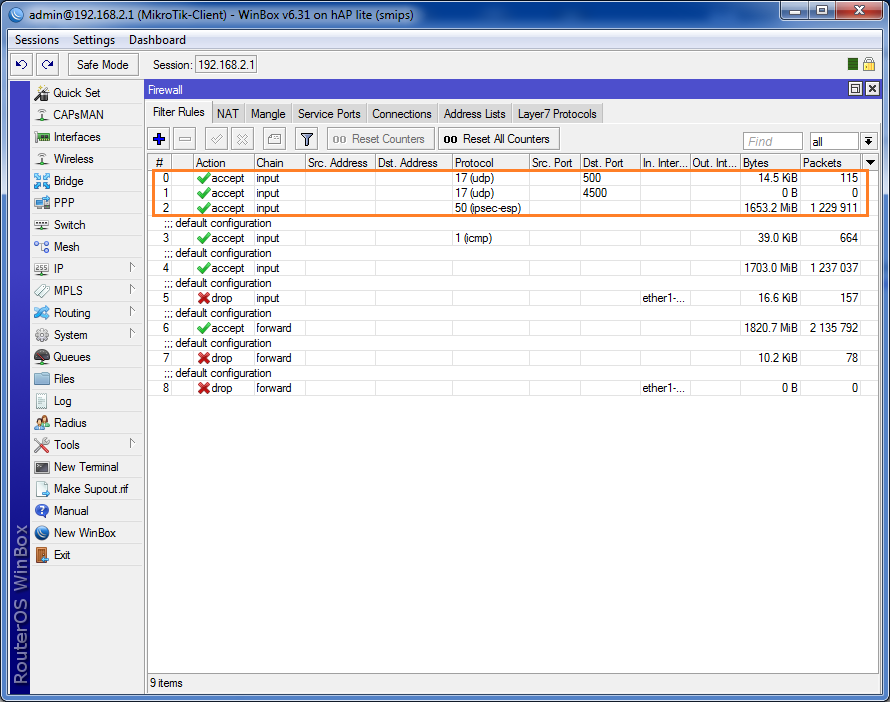

Da bi VPN radio, morate otvoriti UDP port 1701 (lančani unos, protokol 17(udp), dst-port 1701, prihvatiti). Nakon toga trebate podići prioritet pravila, pomaknuti ga više.

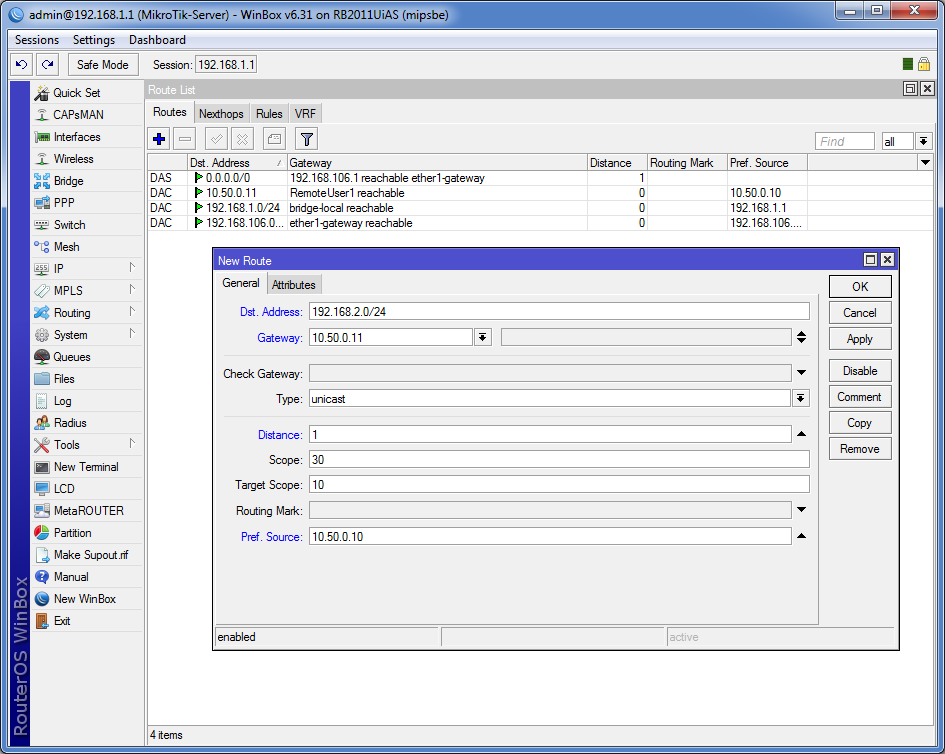

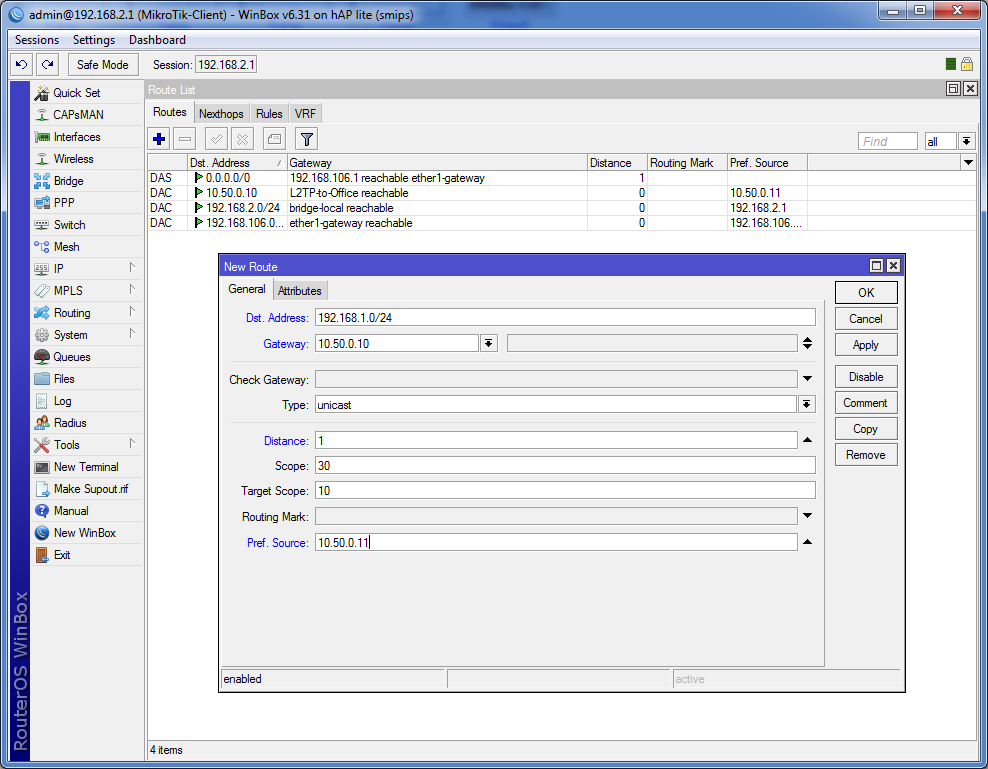

Registriramo rutu do udaljene podmreže. Konačna podmreža je 192.168.2.0/24, klijentov IP djeluje kao gateway unutar virtualna mreža, u našem slučaju to je 10.50.0.11, ciljni opseg je postavljen na jedan, Pref. Izvor – lokalna IP adresa poslužitelja unutar virtualne mreže, 10.50.0.10.

Sada kada je postavljanje poslužitelja dovršeno, nastavimo s postavljanjem klijentske veze na drugom uređaju.

Postavljanje klijenta

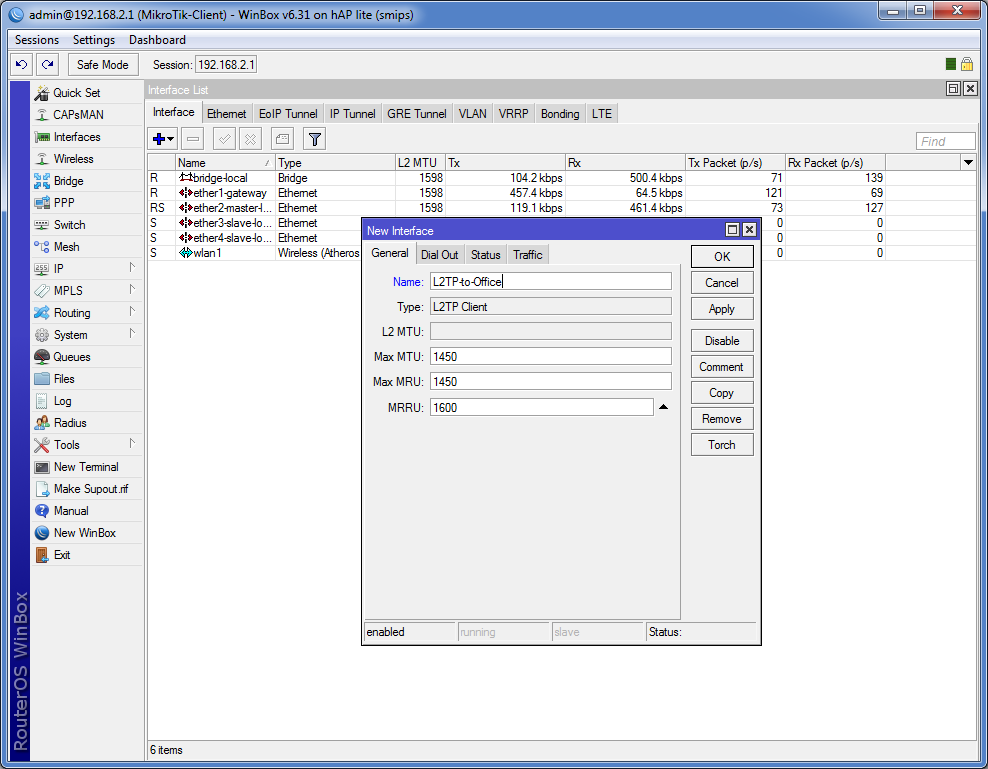

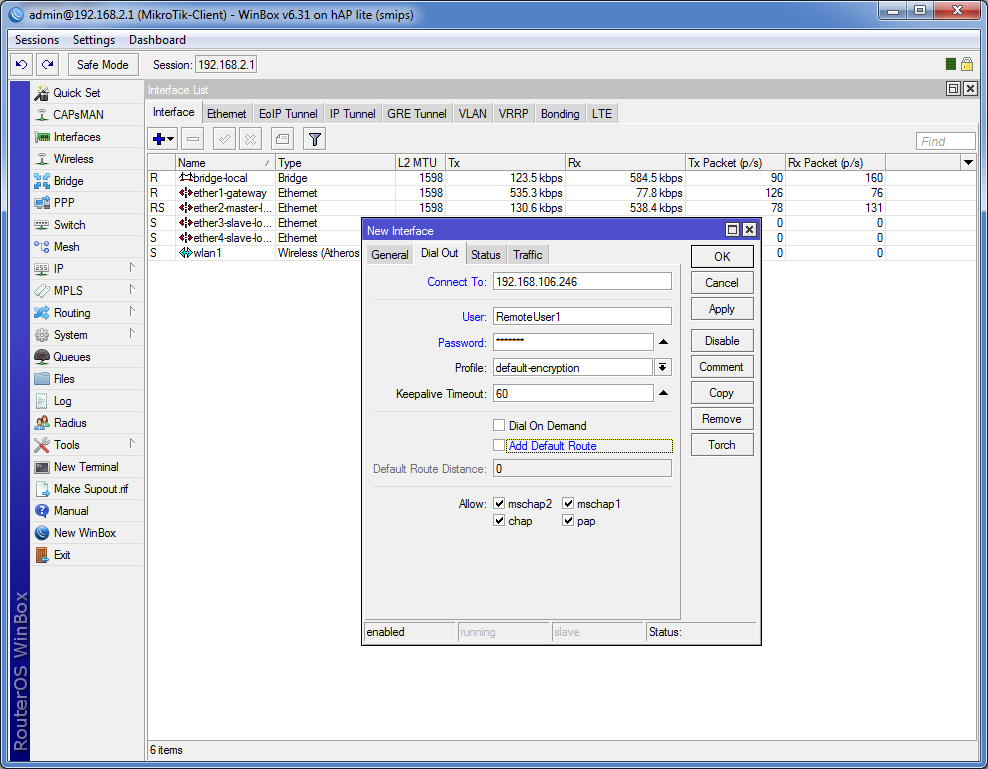

Otvorite odjeljak sučelja i dodajte novi L2TP klijent, navedite IP adresu poslužitelja i svoje vjerodajnice, odaberite zadani profil s enkripcijom i poništite odabir zadane rute.

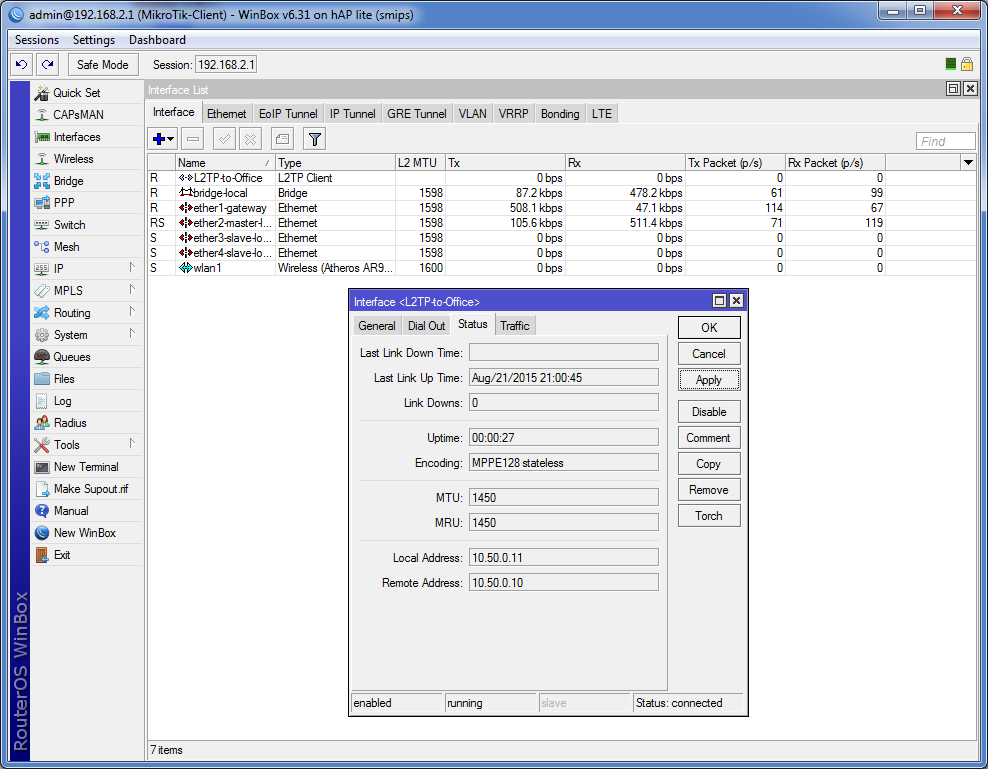

Prijavljujemo se, ako je sve učinjeno ispravno, veza bi se trebala uspostaviti.

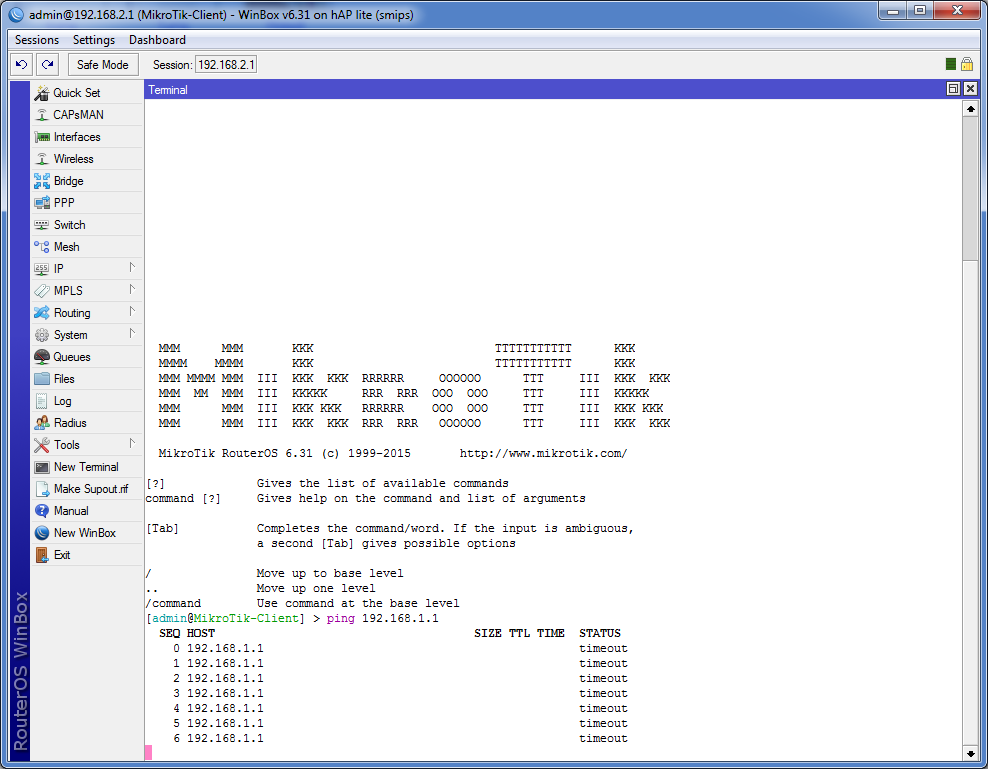

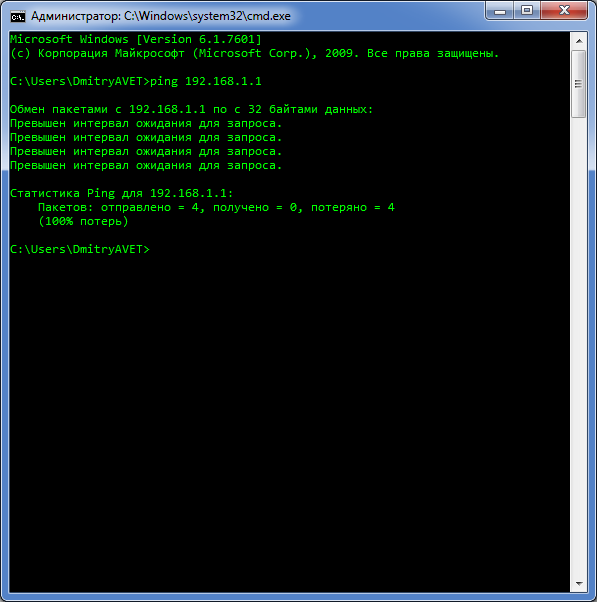

Pokušavamo pingati 192.168.1.1... i, naravno, neće odgovoriti. Dodajte novu statičnu rutu - udaljenu podmrežu 192.168.1.0/24, kao gateway IP poslužitelj u virtualnoj mreži, Pref. Izvor je naš IP u virtualnoj mreži. Oni. Na klijentu se sve adrese upisuju obrnuto.

![]()

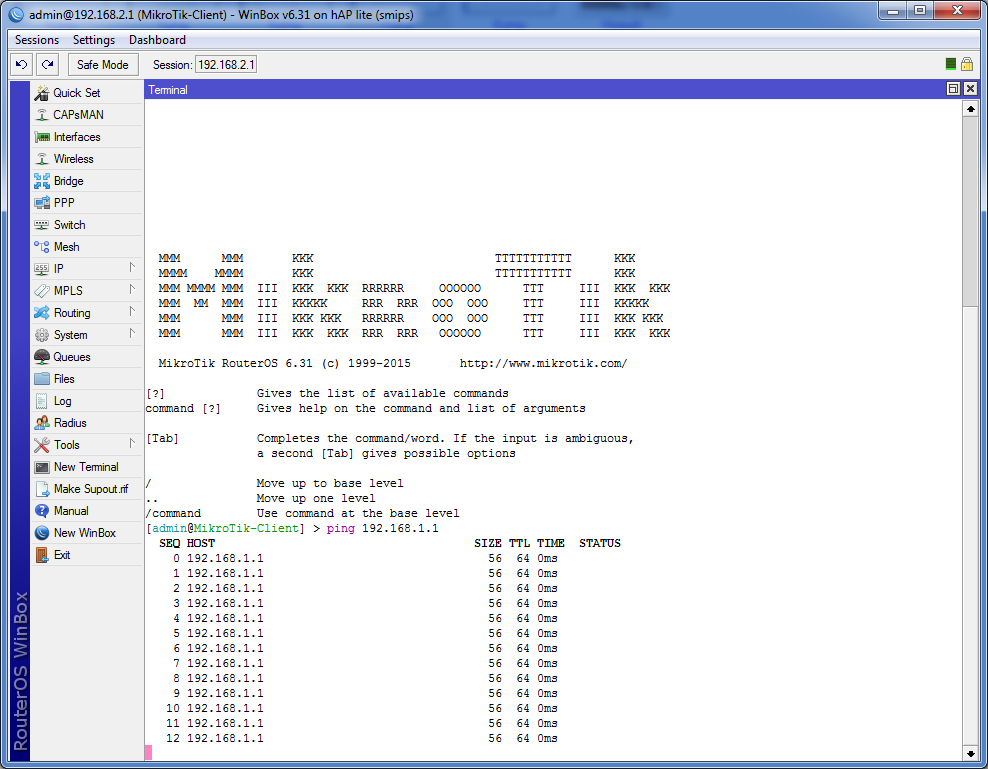

Pokušavamo ponovno pingati 192.168.1.1 - da.

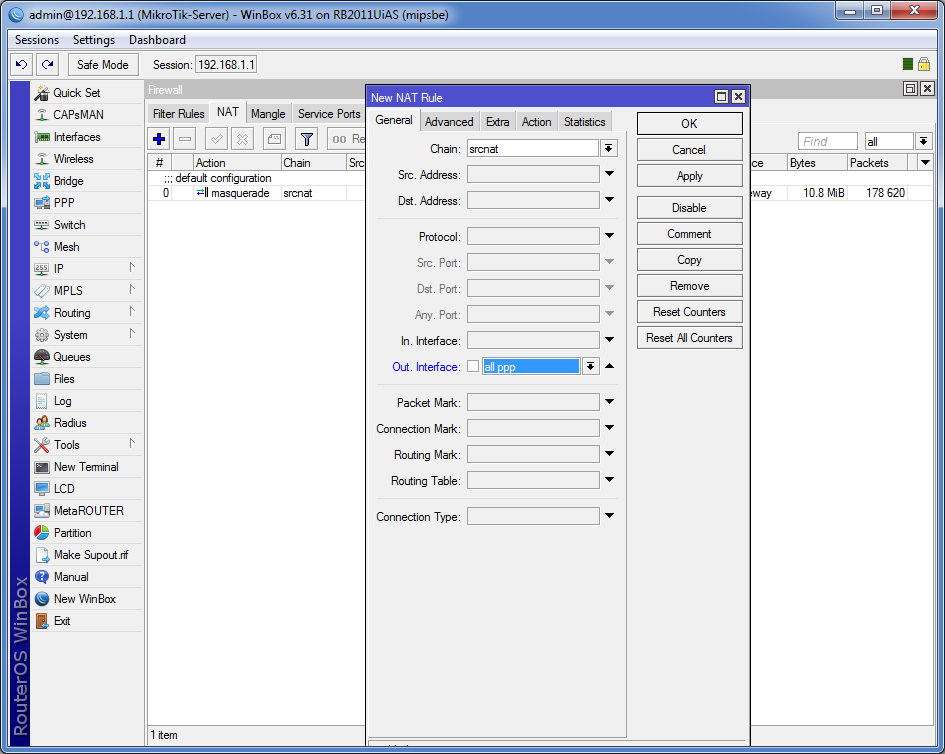

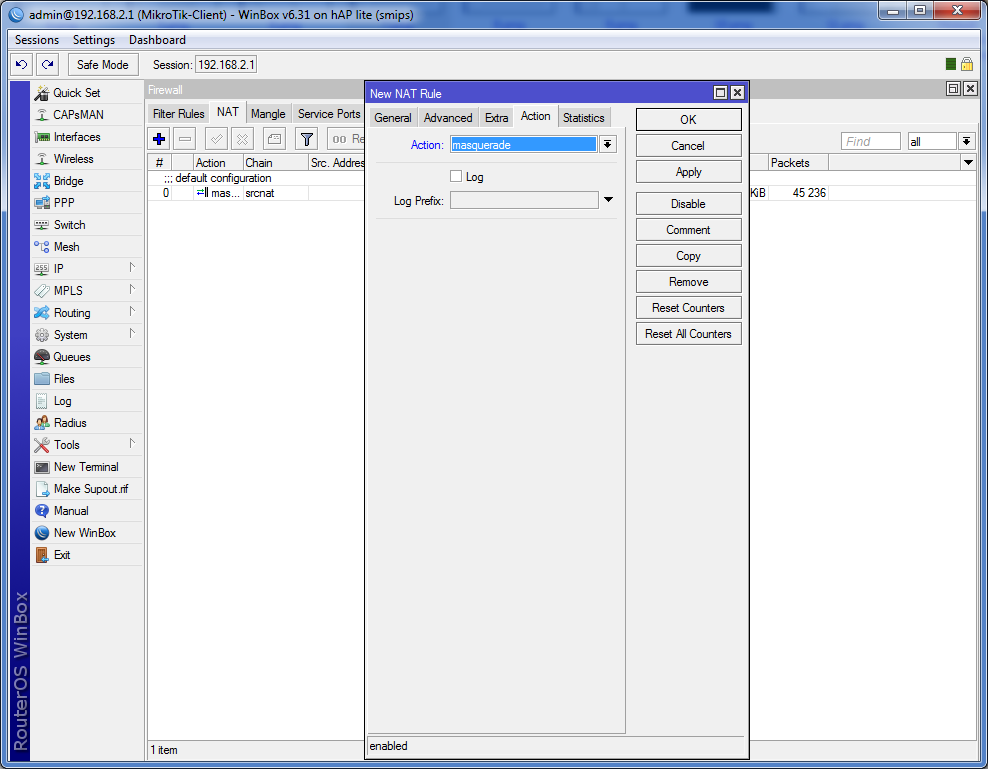

Za njih kreiramo maskenbal, sličan onom koji je napravljen na serveru. Navodimo našu VPN vezu kao izlazno sučelje.

Ping je otišao, znači da sve radi. Čestitamo, vaš tunel radi i računala mogu vidjeti jedno drugo.

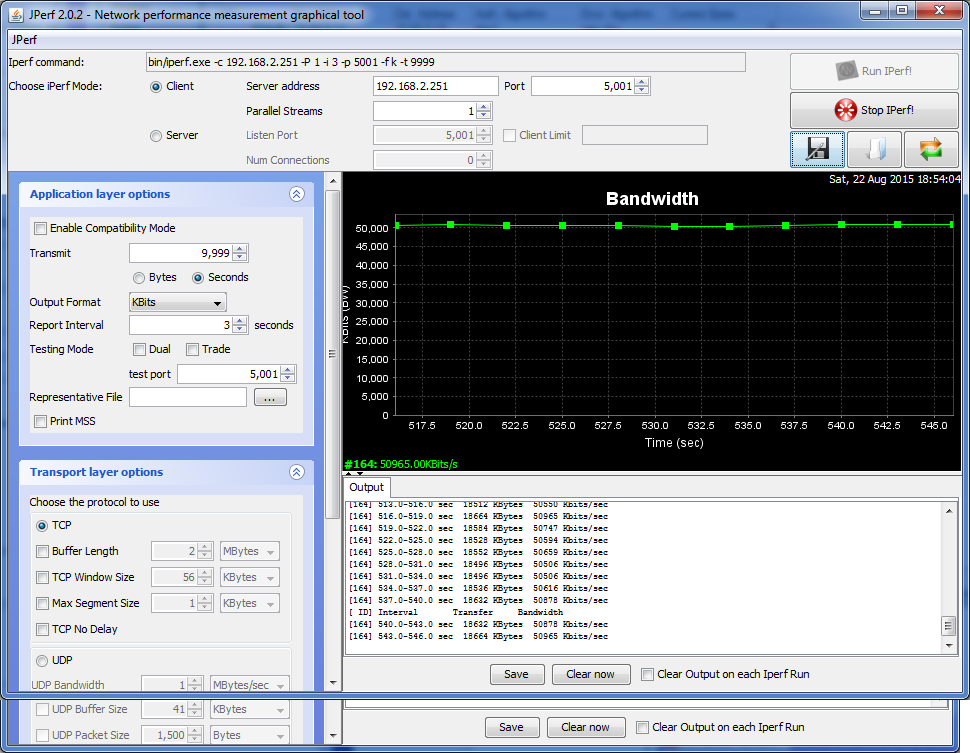

U našem primjeru, kao što je testiranje pokazalo, uspjeli smo dobiti kanal sa propusnost oko 50 Mbit/sek.

Na ovo osnovna postavka dovršeno. Kada dodajete nove korisnike, morate dodati odgovarajuće rute na uređajima na kojima želite da uređaji iza rutera vide jedni druge. Kada prosljeđujete rutu između Klijenta1 i Klijenta2, ne morate ništa raditi na samom poslužitelju. Dovoljno je registrirati rute na klijentima; protivnikov IP u virtualnoj mreži djelovat će kao pristupnik.

Postavljanje L2TP + IPSec

Ponekad je u praksi potrebno osigurati odgovarajuću razinu sigurnosti. Kada koristite L2TP, preporučljivo je koristiti IPSec. Kao primjer koristimo mrežu konfiguriranu prema gornjim uputama.

Bilješka! IPSec se stvara unutar L2TP tunela između virtualnih adresa 10.50.0.X. Ova implementacija vam omogućuje da ne ovisite o IP-u klijenta.

Ako želite stvoriti IPSec tunel između WAN-a poslužitelja i WAN-a klijenta, klijent mora imati bijeli vanjski IP. Ako će IP biti dinamičan, također ćete morati koristiti različite skripte za promjenu IPSec pravila. Osim toga, u slučaju IPSec-a između vanjskih IP adresa, L2TP uopće nije potreban.

Postavke poslužitelja

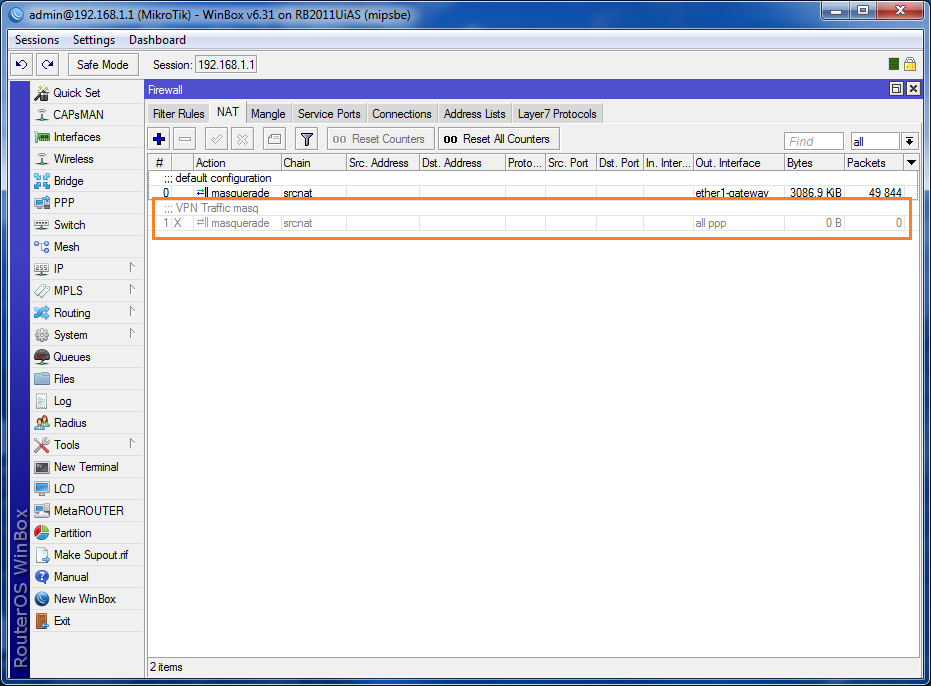

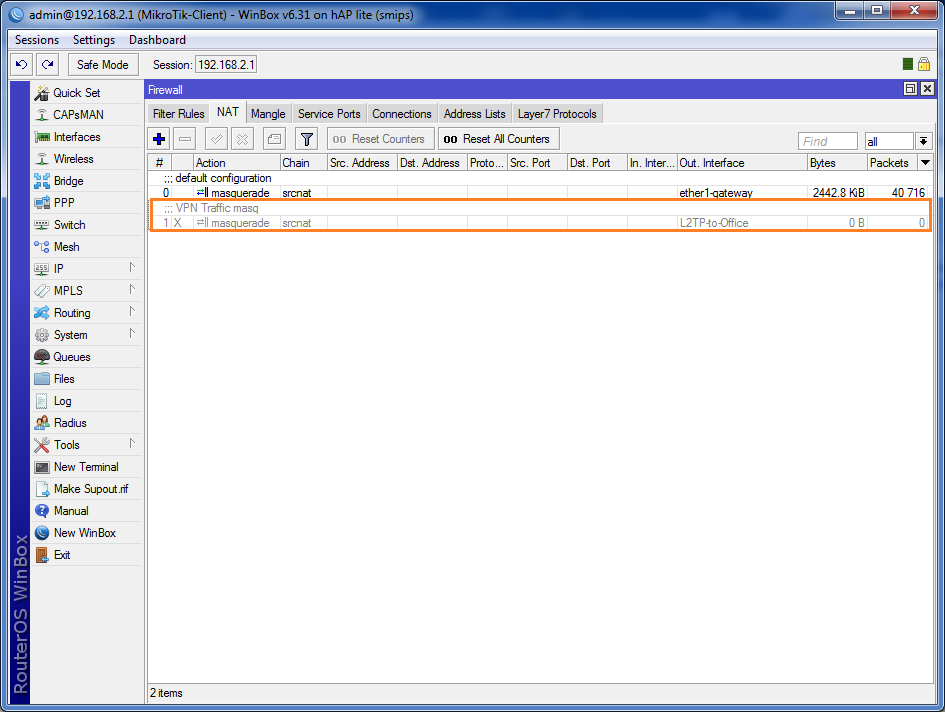

Prije svega, idemo u NAT i onemogućujemo maskiranje za PPP; ako to ne učinimo, paketi neće biti šifrirani. Usmjerivač se mora ponovno pokrenuti.

Idite na odjeljak IP – IPSec, otvorite karticu Prijedlozi. Ovdje moramo navesti vrstu enkripcije i autentifikacije. Izabrali smo sha1 kao algoritam provjere autentičnosti; za enkripciju će se koristiti optimalni AES 128-bitni algoritam. Ako je potrebno, također možete odrediti 3DES (Triple DES), to je zadani algoritam za L2TP/IPSec u Windows 7, dok je za mobilni OS možda preporučljivo koristiti AES 256-bit.

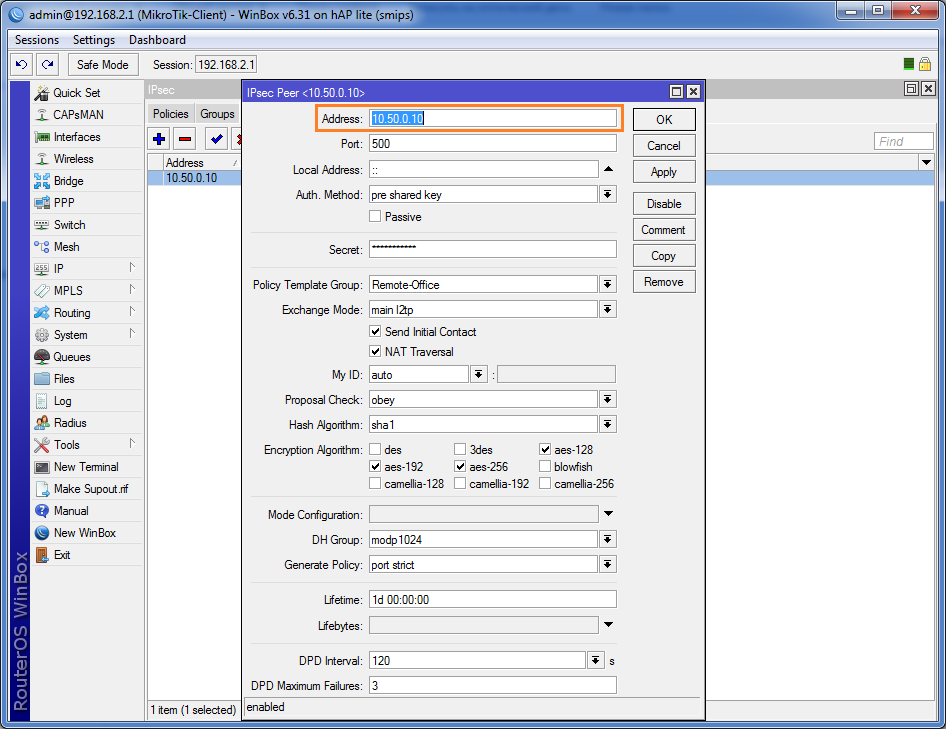

Na kartici Peers dodajte novog peera s adresom 0.0.0.0/0, što će omogućiti ruteru da prihvati sve veze. Prema zadanim postavkama koristi se port 500. Odabiremo metodu provjere autentičnosti unaprijed dijeljenog ključa i ispod označavamo željenu lozinku. Način razmjene treba biti naveden kao glavni l2tp.

Provjerite opcije Pošalji početni kontakt i NAT Traversal. Posljednju opciju možete ostaviti neoznačenom ako ste apsolutno sigurni da klijent ne stoji iza NAT-a pružatelja. Generiraj pravilo odabira striktno porta. Preostale opcije možete vidjeti na snimci zaslona.

Nakon dodavanja peer-a, morate stvoriti pravilo; da biste to učinili, otvorite karticu Policies. Zadana politika može se onemogućiti. Izrađujemo novu politiku u kojoj navodimo naše 2 lokalne mreže. Src. Adresa (izvor) – naša lokalna podmreža 192.168.1.0/24, Dst. Adresa (destinacija) – udaljena podmreža 192.168.2.0/24. U kartici Radnja morate navesti radnju koja će se koristiti: radnja – šifriranje, razina – zahtijevati. Odaberite ESP kao protokol i potvrdite okvir Tunel. SA Src. Adresa – naša lokalna adresa u virtualnoj mreži (10.50.0.10), SA Dst. Adresa – adresa udaljenog klijenta u virtualnoj mreži.

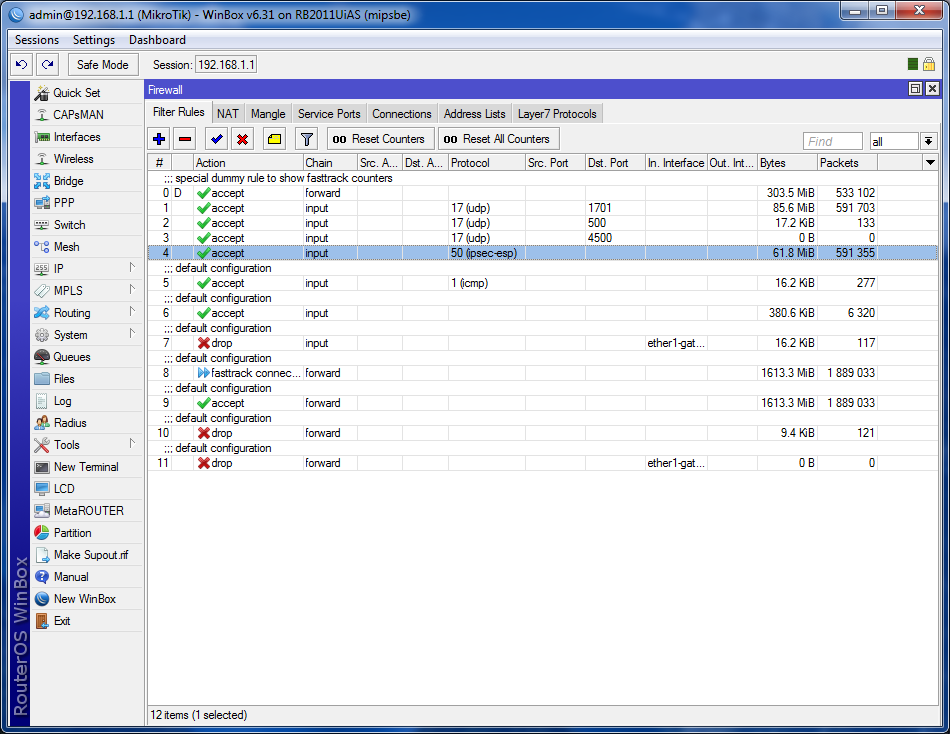

To je uglavnom sve, također trebate otići na Firewall i dodati pravila za portove koji se koriste. UDP port 1701 koristi se za inicijalizaciju i konfiguraciju. UDP 500 se koristi u L2TP/IPSec za pokretanje razmjene ključeva. Protokol 50 je IPSec ESP, koji se koristi za enkripciju podataka. Ponekad je također potrebno otvoriti UDP port 4500 za NAT prolazak.

Postavljanje klijenta

Prije svega, dodajemo pravila vatrozida i onemogućujemo maskiranje za našu VPN vezu.

U odjeljku IP - IPSec morate konfigurirati Proposal na isti način kao što se to radi na poslužitelju.

Peer će biti 10.50.0.10, tj. adresu poslužitelja u virtualnoj mreži. Sve ostale postavke moraju odgovarati onima koje ste naveli prilikom postavljanja poslužitelja.

Prilikom kreiranja pravila, sve adrese i podmreže navedene su obrnuto od onoga kako su navedene na poslužitelju, tj. za klijenta je obrnuto.

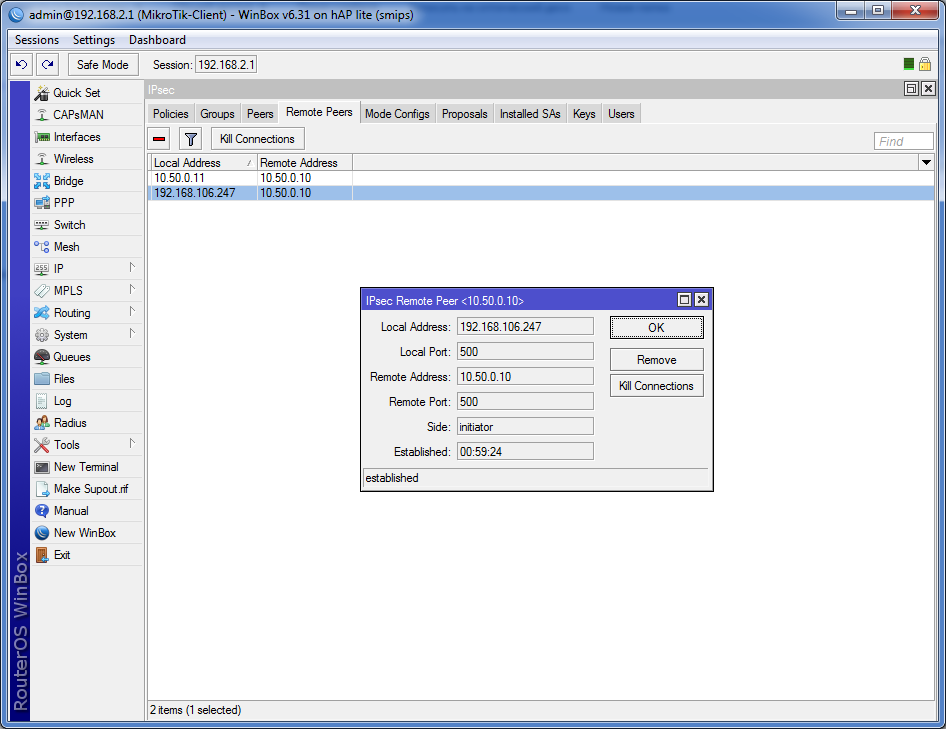

Ako ste sve učinili ispravno, u kartici Remote Peers vidjet ćete popis peerova i portova koji se koriste.

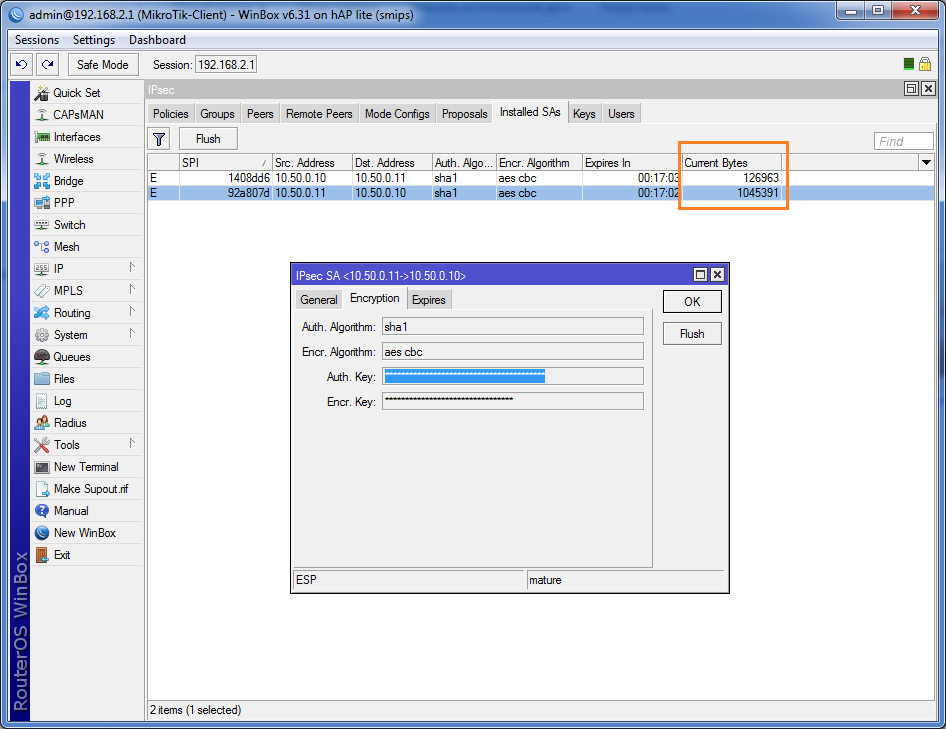

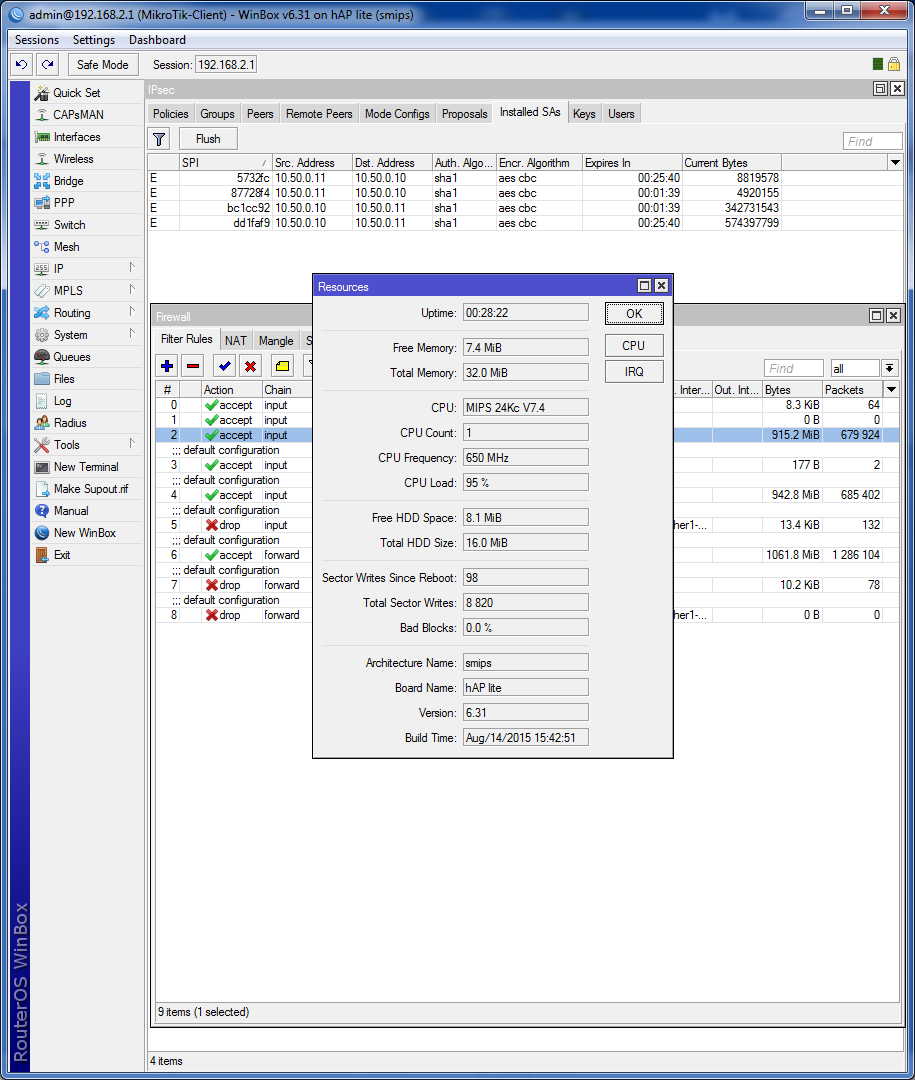

Sada morate otvoriti karticu Installed SAs, ovdje trebate obratiti posebnu pozornost na vrijednost Current Bytes - ako je nula, onda paketi nisu šifrirani.

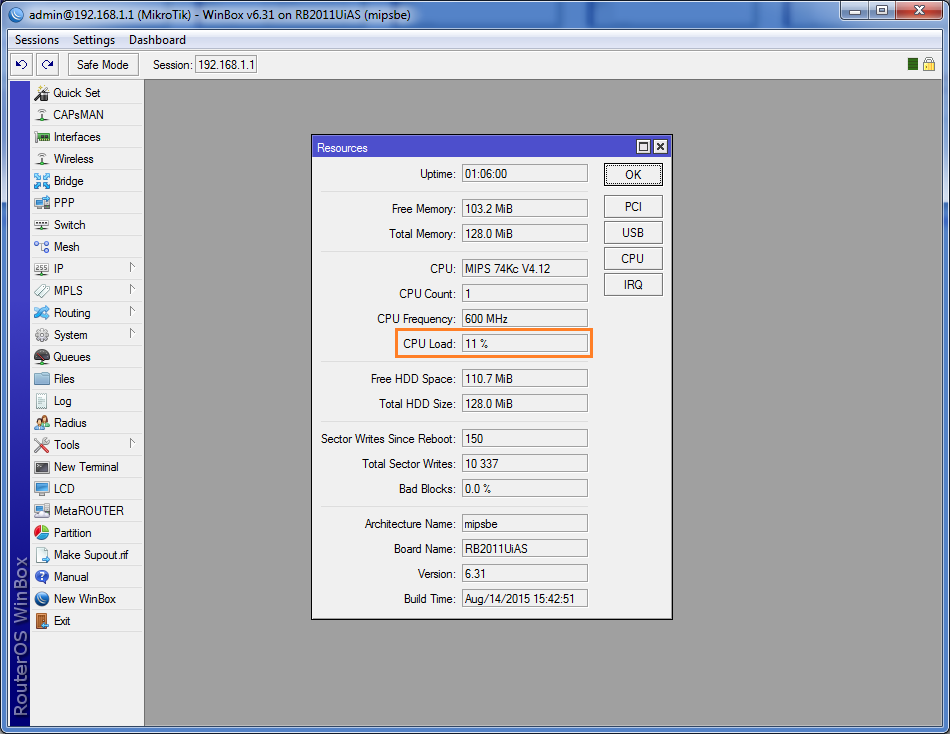

Što se tiče opterećenja procesora, u minimalnom opterećenju kanala za RB2011UiAS-RM poraslo je na 9-13%.

Test izvedbe L2TP/IPSec

Vrijeme je da provjerite performanse kanala, jer u slučaju L2TP/IPSec dolazi do dvostruke enkapsulacije, što stvara opterećenje središnjeg procesora.

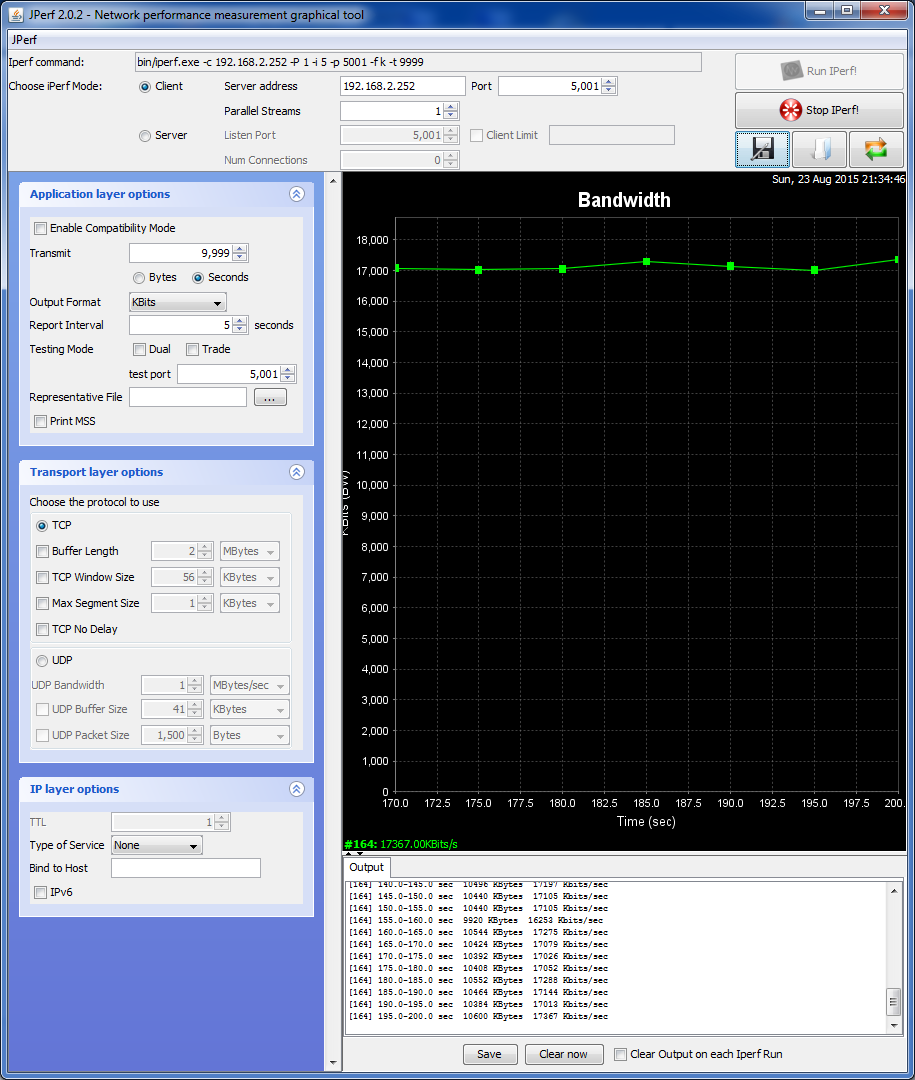

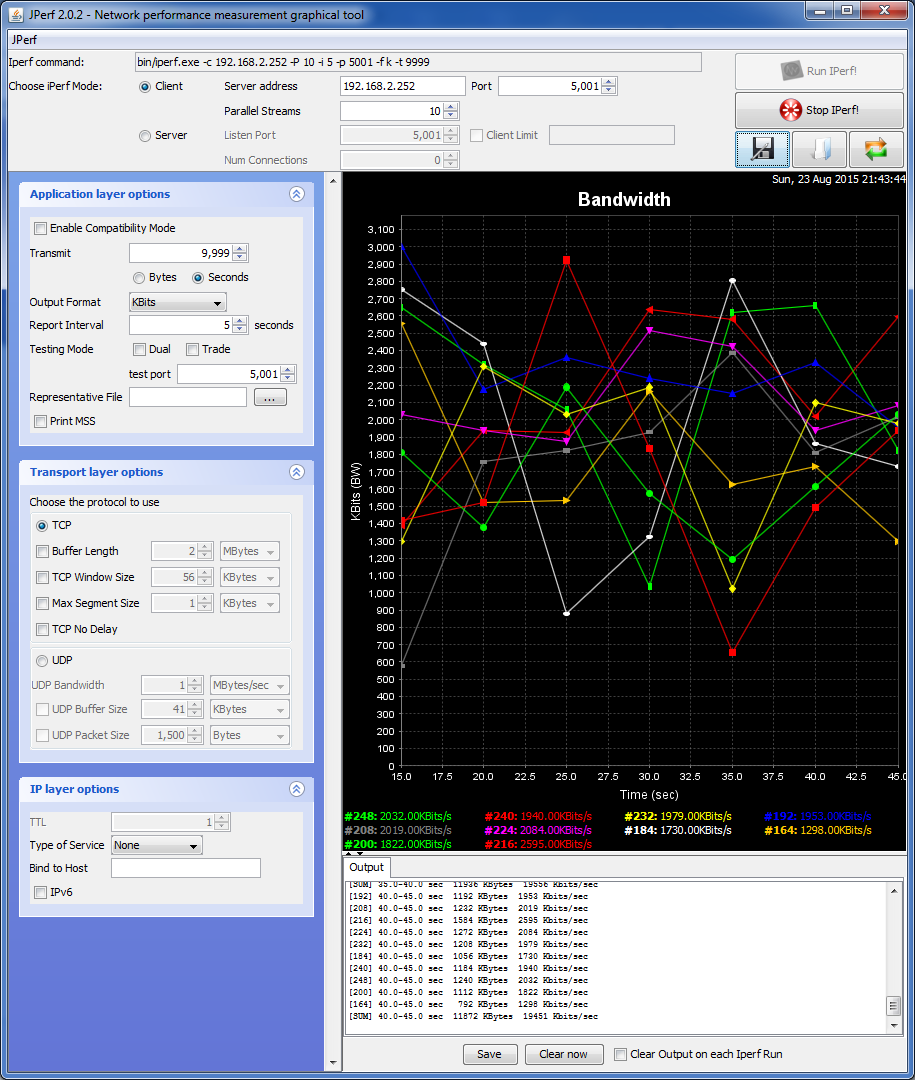

U testu s jednom niti, naša izvedba veze između RB2011UiAS-RM i RB941-2n pala je na 17 Mbps. Ako povećate broj niti na 10, možete postići brzinu od 19 Mbps.

Za postizanje visokih performansi preko L2TP/IPSec, trebali biste kupiti opremu visoka razina, ili sastavite ruter na PC + RouterOS. Ako se odlučite za kupnju usmjerivača visokih performansi, obratite pozornost na prisutnost hardverske jedinice za šifriranje, što će značajno povećati performanse.

Ponekad mi se čini da kreatori Mikrotika namjerno sebi uskraćuju profit ne stvarajući jasne vodiči korak po korak na postavljanju vaših kreacija. Gotovo 100% korisnika ovih usmjerivača pokušava postaviti VPN, koristiti dva ili više WAN-ova istovremeno ili kao rezervne kopije. To je upravo ono što sretni vlasnici ovih prekrasnih uređaja traže u cijeloj mreži (a često i izvan RuNeta). Zamislite koliko bi se vojska vlasnika povećala kada bi u web sučelju postojala dva ili tri čarobnjaka za konfiguraciju ovih funkcija. I sad...sada, upravo zbog složenosti podešavanja (a samim time i manjeg broja ljudi spremnih kupiti), imamo jeftin uređaj malog kapaciteta za jednostavne zadatke koji treba natjerati da radi 24x7x365. Na primjer, kao VPN poslužitelj. Ići!

L2TP protokolosigurava kanal za prijenos podataka, tunel.

IPSecštiti podatke od pregledavanja.

Također ćemo ga konfigurirati u dijelovima - prvo tunel, pa zaštita podataka.

Napomena 1: Ne sviđaju mi se baš tekstualne naredbe s hrpom tipki pri postavljanju stvari koje su dosta opisane, ali svaki put opisane s neprimjetnim tipfelerima, negdje nešto nije kopirano prilikom pisanja (ili kada se kopira s druge stranice, što se najčešće događa često) ili samo pojedeno uređivač teksta CMS web stranice. Postavljanje VPN-a je upravo takav slučaj. Zato sam posebno napisao svaki korak za GUI Mikrotik - Winbox, tim više što tu nema puno posla.

Napomena 2: Na moju veliku žalost, nema načina da ostavite komentare. Stoga, posebno ako vidite očite greške, krivo tumačenje pojmova i sl., molim Vas da pišete poštom [e-mail zaštićen]. Obećavam da ću prikazati sve razumne argumente u članku(ima) i navesti autore (na vaš zahtjev).

Napomena 3: Prije verzije 6.18 postoji greška u firmveru zbog koje se uvijek primjenjuje zadani predložak pravila, stoga ažurirajte firmver na najnoviji stabilni. Nemojte ažurirati firmver na najnoviju ali nestabilnu verziju ako postavljate VPN.

Dakle, imamo Mikrotik router s firmwareom 6.30 (srpanj 2015.) s LAN 192.168.88.0/24 (default network). WAN nije bitan, npr. 1.2.3.4.

Postavljanje tuneliranja (L2TP)

1. IP - Pool / Odredite raspon VPN korisničkih adresa

Naziv: vpn_pool

Adrese: 192.168.112.1-192.168.112.10

Sljedeći bazen: nema

Za VPN klijente je bolje koristiti zasebno adresiranje. To olakšava odvajanje jednog od drugog. I općenito, najbolja praksa.

2. PPP - Profili / Profil za naš specifični tunel

Općenito:

Ime: l2tp_profile

Lokalna adresa: vpn_pool (ili možete odrediti 192.168.88.1

, pogledajte sami što vam se najviše sviđa)

Udaljena adresa: vpn_pool

Promijeni TCP MSS: da

Protokoli:

sve prema zadanim postavkama:

Koristi MPLS: zadano

Koristi kompresiju: zadano

Koristi enkripciju: zadano

Ograničenja:

Samo jedno: zadano

3. PPP - Tajne / Priprema VPN korisnika

Naziv: vpn_user1

Lozinka: bla-bla-bla

Usluga: l2tp

Profil: l2tp_profile

4. PPP - Sučelje - kliknite na L2TP poslužitelj / Omogući L2TP poslužitelj

Omogućeno - da

MTU/MRU - 1450

Isteklo je vrijeme održavanja - 30

Zadani profil - l2tp_profile

Autentifikacija - mschap2

Koristiti IPSec - da

IPSec tajna: tumba-yumba-setebryaki (ovo nije korisnička lozinka, već unaprijed dijeljeni ključ koji će morati biti naveden na klijentima uz prijavu/lozinku)

Konfiguriranje enkripcije podataka u "tunelu" (IPSec)

U prethodnom koraku napravili smo tunel za prijenos podataka i omogućili IPSec. U ovom odjeljku ćemo konfigurirati IPSec postavke.

5. IP - IPSec - Grupe

Jer Postoji velika vjerojatnost greške povezivanja s poslužiteljem zbog zadane grupe, samo je izbrišite i odmah kreirajte. Na primjer, s nazivom "policy_group1". Također možete jednostavno izbrisati ovu grupu, ali greške će biti prikazane kroz web sučelje.

6. IP - IPSec - Peers

Adresa: 0.0.0.0/0

Priključak: 500

Metoda autentifikacije: unaprijed dijeljeni ključ

Pasivno: da (set)

Tajna: tumba-yumba-setebryaki (ovo nije korisnička lozinka!)

Grupa predložaka pravila: policy_group1

Način razmjene: glavni l2tp

Pošalji inicijalni kontakt: da (postavljeno)

NAT Traversal: da (postavljeno)

Moj ID: auto

Provjera prijedloga: poslušati

Hash algoritam: sha1

Algoritam šifriranja: 3des aes-128 aes-256

DH grupa: modp 1024

Generiraj pravilo: nadjačavanje priključka

Trajanje: 1d 00:00:00

DPD interval: 120

DPD Maksimalni broj kvarova: 5

7. IP - IPSec - Prijedlozi / "Prijedlozi".

Nešto poput "što vam možemo ponuditi." Drugim riječima, postavljamo opcije povezivanja koje udaljeni klijenti mogu pokušati koristiti.

Ime: zadano

Algoritmi za autentifikaciju: sha1

Enrc. algoritmi: 3des, aes-256 cbc, aes-256 ctr

Životno vrijeme: 00:30:00

PFS grupa: mod 1024

Vjerojatno ste primijetili da su točke 6 i 7 slične, a ako tome dodamo da smo i točki 4 i točki 6 dodali isti Secret, postavlja se pitanje zašto su iste opcije ponovno konfigurirane? Moj odgovor je sljedeći: čisto iz prakse pokazalo se da Windows 7 zahtijeva jedno, a iPhone drugo. Ne znam kako to funkcionira. Ali činjenica je čisto iz prakse. Na primjer, promijenim ponudu PFS grupe u 2048 - Windows se spaja normalno, ali iPhone staje. Ja radim suprotno (u prijedlogu sam postavio 1024, au ip-ipsec-peers sam postavio 2048) - iPhone se spaja, ali Windows ne :) Tj. Prilikom povezivanja različitih klijenata koriste se različiti dijelovi konfiguracija. Rave? Možda je to posljedica postupnih promjena u konfiguraciji VPN poslužitelja, ne mogu reći, jer... Možda postoji čak i utjecaj starog firmvera, konfiguracija itd. Ne isključujem da je nešto ovdje suvišno, ali ne znam što točno.

Vatrozid

Idemo na konzolu, za promjenu:

/ip filter vatrozida

dodaj lanac=unos akcija=prihvati protokol=udp port=1701,500,4500

dodaj lanac=unos akcija=prihvati protokol=ipsec-esp

Ovo pravilo treba biti podignuto iznad konačnih pravila zabrane, ako ih imate. Imate li ih??? Ako ne, molim ovdje .

To je sada sve sa serverom.

Povezivanje udaljenog klijenta

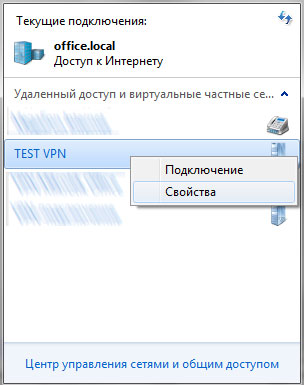

Pokušavam povezati Windows 7:

Upravljačka ploča Mreža i Internet Centar za mrežu i dijeljenje zajednički pristup:

Postavljanje nove veze ili mreže

Povezanost s radnim mjestom

Stvorite novu vezu

Koristi moju internetsku vezu (VPN)

Internet adresa: ip ili naziv rutera na mreži

Korisnik i lozinka iz PPP->Tajne. U našem slučaju, ovo je vpn_user1 i njegova lozinka.

Pokušavamo se povezati.

Ako ne radi ili samo trebate konfigurirati stvorenu vezu:

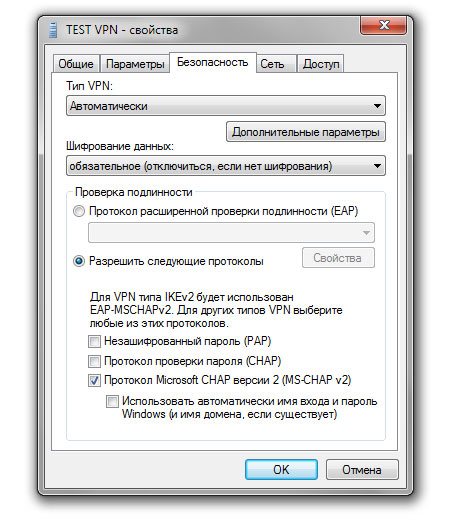

Sigurnosna kartica:

Vrsta VPN-a: L2TP IPSec VPN

Dodatne opcije: Koristite unaprijed dijeljeni ključ za provjeru autentičnosti. U našem slučaju to je "tumba-yumba-setebryaki" (IP - IPSec - Peers):

Ovdje u grupi “Authentication” ostavljamo samo CHAP v2:

Pritisnite OK i pokušajte se spojiti. Trebalo bi raditi. Ako ne, pogledajte