Мне кажется, что в данной ситуации может сработать такой рецепт: необходимо создать две группы, назовем их PCComission и UserComission.

Включить в их состав компьютеры и пользователей отдела комиссии соответственно.

Далее создать объект групповой политики и прилинковать к OU SUS, отняв право apply policy у группы Auth Users, добавив его вместо этого группе PCComission. После этого в свойствах политики, используя механизм ограничения членства в группах, исключить из локальной группы Users доменную группу Domain Users, но добавить группу UserComission

Вадим, я указал, что Вы заблуждаетесь потому, что Ваш рецепт не сработает: исключение доменных пользователей из встроенной группы пользователей компьютера не ограничит доменных пользователей в локальном входе на этот компьютер. Вот и все. Не обижайтесь, но Ваше "мне кажется, что..." нужно проверять прежде, предлагая в качестве рецепта. Вспомните/ознакомьтесь, с состоянием типичного членства "Builtin\Users" на рядовом компьютере в составе домена AD, о привилегиях, наконец...Да, и вот еще что, не надо самому практиковать, а тем более - советовать неопытному администратору, менять эталонную модель безопасности без весомых причин. Во-первых, этим Вы навлечете больше проблем, чем получите бонусов, а во-вторых - это может лишить Вас технической поддержки!

Вадим, если Вы сможете объяснить, в чем я ошибаюсь - я Вам буду благодарен. :)

Add: Вадим, и по поводу объекта политики. Ну, пусть бы ОГП хоть 10 мегабайт в SYSVOL и столько же в контейнере AD занимал - и что? Репликация - оптимизирована, клиент не по пять раз на дню ОГП заново загружает, а администратор не меняет его от нечего делать - так ведь? В общем, лучше создать побольше ОГП, а часто - только так и возможно, чем в винегрете ковыряться.

Спасибо моей жене Кате, Клевогину С.П., Козлову С.В., Муравлянникову Н.А., Никитину И.Г., Шапиро Л.В. за мои знания! :)

Дмитрий, вообще-то я объяснил уже в одном из предыдущих постов этой ветки: 21 августа 2009 г. 10:26.

Ну давайте ещё раз. Моё предложение состояло из идеи изменить, используя механизм "Restricted Groups", состав локальной группы Users/Пользователи на компьютерах отдела комиссии, чтобы пользователи отдела продаж не могли на них логиниться (ведь именно через членство в этой группе они имеют такое право). Я, правда, небрежно сформулировал эту мысль, правильно было сказать не " исключить из локальной группы Users доменную группу Domain Users", а " очистить локальную группу Users", но сути это не меняет , поскольку политика при её применении именно чистит группу перед добавлением явно указанной в разделе Restricted Groups. Так что в данном случае помнить дефолтный состав группы не обязательно. Хотя и не помешает;) А привилегии я не только помню, но и как раз предлагаю использовать, а именно Allow Logon Locally.

Если Вам ещё что-то непонятно, спросите конкретно - постараюсь объяснить доходчивее.

Дмитрий, кое-какие бонусы я и сам вижу. А от каких конкретно проблем Вы меня и других неопытных администраторов предостерегаете в связи с изменением состава группы Users?

И объясните мне ради бога, как это может повлиять на техническую поддержку? И чью?

Ну, и по поводу размера объекта политики. Если Вам не доводилось при обследовании инфраструктуры заказчика обнаруживать контроллер, находящийся за каналом 128к и не реплицировавшийся почти весь срок жизни tombstone объектов, то Вам нелегко будет понять моё беспокойство;) Это при том, что количество объектов GPO было более 100.

И Ваше утверждение о том, что "лучше создать побольше ОГП, а часто - только так и возможно", мне, например, неочевидно.

Я сторонник противоположной точки зрения: если есть два варианта решения задачи, путём создания группы или ГПО, выбираю первый.

Мне так удобнее реализовывать делегирование полномочий. Да и продолжительность процесса загрузки\логина напрямую зависит от числа применяемых ГПО. Но, повторюсь, это дело вкуса.

Надеюсь, с технической частью вопрос прояснен.

Тогда, Дмитрий, несколько слов об этике дискуссии.

1. Если уж Вы высказали своё мнение о моей неправоте, то хотелось бы в том же посте увидеть и аргументацию такого мнения.

2. " Не обижайтесь, но Ваше "мне кажется, что..." нужно проверять прежде, предлагая в качестве рецепта.

" Так вот, я не поленился и ещё раз проверил - рецепт работает. А Вы-то сами проверяли, прежде, чем утверждать, что "рецепт не сработает"? Так что возвращаю Вам Ваши же слова: прежде, чем что-либо безапелляционно заявлять, неплохо бы свое заявление проверить экспериментом.

3. Спасибо Вам за Ваши мне советы, но я о них Вас не просил. Хотя не исключаю, что когда-нибудь и обращусь:)

Да простит меня Vitaliy Shestakov

за очередной флейм.

Сегодня мы продолжим говорить на тему компьютерной безопасности. И еще один шаг в этом направлении – пользователя.

При установке операционной системы Windows пользователю предоставляются права администратора. Другими словами он имеет абсолютную свободу действий на ПК. Но и вредоносное программное обеспечение, получив доступ к компьютеру, наделяется такими же правами. А это уже серьезная уязвимость в нашей системе безопасности. Пора латать дыры.

В данной статье мы разберем алгоритм перехода с администратора на более безопасную учетную запись, сохранив при этом все настройки.

зачем необходимо ограничение учетной записи?

1. Все программные продукты, запущенные с правами администратора, получают полную свободу действий на ПК, чем непременно воспользуются разработчики вредоносного кода (вирусов и опасных скриптов).

Например, для того, чтобы вирус смог “прописаться” в Вашей операционной системе, ему необходимо внести изменения в записи реестра. Пользователь, с ограниченными правами, не сможет сделать изменения в настройках ОС. А следовательно и зловредный вирус, запустившись с такими же ограниченными правами, не сможет пробить защиту системных настроек и оставить “след” в вашем реестре.

При выходе в Интернет с правами Администратора, Вы помогаете злоумышленнику в кражи Ваших паролей, учетных данных, хранимых в системных файлах ОС. Опасный скрипт, имея права администратора, считает все Ваши секреты и передаст своему хозяину.

Создав ограничение учетной записи пользователя, Вы не только решите эти проблемы, но и не позволите проникнуть на Ваш компьютер распространённому вирусу (порно баннер, блокирующий работу компьютера).

2. Имея права администратора, неопытные пользователи могут случайно внести критические изменения в системные файлы Windows, приведя ОС в неработоспособное состояние. Защитите свою систему от случайных ошибок – понизьте права пользователя.

Смена прав учетной записи пользователя

Так как операционная система у нас уже установлена и функционирует нормально, то мы пойдем по следующему пути: мы изменим тип ранее созданной учетной записи (понизив ее права) и добавим нового пользователя с правами Администратора (от имени которого и будем уносить изменения в системные файлы ОС и реестр).

1. Первым делом необходимо навести порядок с имеющимися учетными записями. Для этого зайдем в Центр управления учетными записями (правой кнопкой кликаем по значку “Мой компьютер” –> “Управление” –> “Локальные пользователи и группы” –> “Пользователи”).

Удалите все записи, кроме существующей и гость (которая должна быть в режиме отключена).

2. Понизить права действующей учетной записи до уровня обычного пользователя не получится ввиду того, что у системы обязательно должен быть пользователь с правами администратора. Поэтому мы сначала создадим еще одного администратора, а уже потом понизим права действующего пользователя.

Для этого кликните правой кнопкой мыши по пункту “Пользователи” –> выберите “Новый пользователь…”. В открывшемся окошке укажите имя нового администратора, его пароль, отметьте пункт “Срок действия пароля не ограничен” и нажмите кнопку “Создать”.

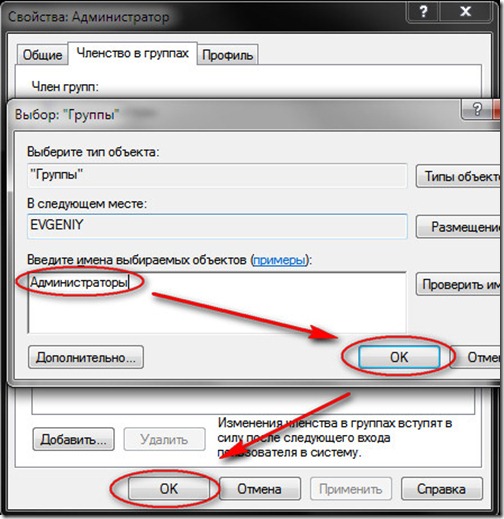

Созданная нами учетная запись будет обладать правами обычного пользователя. Чтобы придать ей статус настоящего администратора, необходимо его добавить в соответствующую группу пользователей. Для этого делаем двойной клик по новой учетной записи, переходим во вкладку “Членство в группах” –> жмем кнопку “Добавить”.

В блоке “Введите имя объекта” пишем “Администраторы” и кликаем по кнопке “ОК” –> “Применить”.

3. Теперь пришло время заняться понижением прав текущего пользователя. Для этого выбираем в списке текущего пользователя и проделываем все те же операции, что я описал выше. Только теперь необходимо добавить запись “Пользователи”, а запись “Администраторы” удалить.

4. После всего проделанного выйдите из системы и перезагрузите компьютер.

Итак, вы сохранили все свои настройки, но понизили статус пользователя, ограничив его права. Теперь чтобы внести какие-либо изменения в системе, вам придется обращаться к учетной записи вновь созданного администратора.

Как это работает?

Вы работаете в системе как обычно, запуская привычные программы. Если вдруг у вас появится необходимость внести изменения в системные файлы, получить доступ к реестру или установить новую программу, то можно будет поступить двумя способами: либо завершить текущий сеанс и зайти под учетной записью Администратора, использовать “власть” администратора не выходя из текущей учетной записи.

Для этого кликните правой кнопкой мыши по запускаемой программе и выберите пункт “Запуск от имени…” –> в появившемся окошке укажите учетную запись Администратора и введите пароль администратора –> нажмите “ОК”. Таким образом, можно не покидая текущей учетной записи, запустить любое приложение с правами Администратора.

Советы:

- Подойдите серьезно к вопросу выбора пароля для администратора. Чем сложнее и длиннее будет пароль, тем сложнее злоумышленнику будет его взломать.

- Так как новой учетной записью Администратора вы будете пользоваться редко, запишите придуманный пароль в надежном месте.

- Дополнительной мерой безопасности будет переименовать созданного Администратора (например, вместо “Администратор” –> “Сергей). Таким образом создав дополнительную преграду для злоумышленника.

Для урезания прав пользователей существуют различные типы учётных записей, но с помощью них нельзя всё настроить как захочется, к примеру в Windows XP, хотя в Windows 7 уже больше возможностей по настроке типов учётных записей...

Для помощи урезания прав пользователей в Windows существует специальная служба "групповые политики", с помощью которой можно настроить систему так, что Вашу операционную систему ни кто не сможет "испортить" :)

Сразу скажу, что в WIndows XP HOME нет такой службы.

Для запуска службы "групповые политики" нужно выполнить команду "gpedit.msc", без ковычек конечно же. Можно воспользоваться горячими клавишами и нажать Win+R и уже в появившееся окошко "выполнить" прописать gpedit.msc, после чего нажать на Enter либо на кнопку "Ok". Клавиша "Win" находится на клавиатуре снизу слева, на ней ещё эмблема виндовс, но а также правее пробела. Если Вы не можете найти эту клавишу, то нажимайте на пуск и выбирайте "выполнить" (Windows XP). Для Windows 7 нажимайте на пуск, выбирайте "все программы" -> "стандартные" -> "выполнить".

Так, теперь я буду описывать дальнейшее выполнение действия для Windows 7, так как нет под руками Windows XP, но различий в этой службе там не значительные.

После выполнения команды у Вас должно появится окошко "Редактор локальной групповой политики". Слева есть "конфигурация компьютера" и "конфигурация пользователя", мы будем работать только в конфигурации пользователя.

Сразу скажу, что выполняемые изменения будут применяться ко всем пользователям системы, даже для Администратора, то есть если вы ограничите к чему либо доступ через эту службу, то Вы автоматически лишите этих прав и Администратора:) Понятное дело, что это не есть хорошо, по этому мы пойдём на хитрость.

Для того чтобы ограничить доступ всем, кроме Администратора нужно действовать по следующему алгоритму:

- Изменить какие либо значения в групповых политиках;

- Выйти из системы;

- Зайти под всеми другими пользователями;

- Зайти под Администратором;

- Скопировать файл C:\Windows\System32\GroupPolicy\User\Registry.pol куда нибудь;

- Изменить все те значения, которые ограничивали (изменять значения на "отключить", вместо первоначальной "не задано");

- Обратно скопируйте файл Registry.pol в C:\Windows\System32\GroupPolicy\User\;

- Зайти под другими пользователями и убедиться, что у них всё "урезано", а у Администратора нет:)

Всё основное, так сказать, находится в административных шаблонах, по этому все значения будем менять там. Для того чтобы что-то ограничить, к примеру доступ к диспетчеру задач, заходим "конфигурация пользователя" -> "Административные шаблоны" -> "Система" -> "Варианты действий после нажатия CTRL+ALT+DEL" и выбираем "Адлить диспетчер задач", то есть кликаем два раза, либо нажимаем правой кнопкой и выбираем из меню "изменить", откроется окошко, где нужно будет выбрать "Включить", после чего "применить". Если всё сделано правильно, то Вы уже не сможете запустить диспетчер задач:)

В принципе нет смысла мне тут расписывать каждые "ограничения", ведь в самой службе и так всё хорошо расписано.

Приведу Вам пример, какие ограничения я выставлял в школе для обычных школьников для Windows XP Professional (всё находится в "конфигурация пользователя" -> "Административные шаблоны").

Система

- запретить использование командной строки;

- сделать недопустимым средства редактирования реестра;

- отключить автозапуск.

- Возможности CTRL+ALT+DEL:

- удалить диспетчер задач;

- запретить блокировку компьютера;

- запретить изменение пароль.

- групповая политика:

- запретить интерактивным пользователям создавать данные результирующей политики (RSoP).

- управление связью через Интернет -> параметры связи через Интернет:

- отключить веб-публикацию в списке задач для файлов и папок;

- отключить участие в программе улучшения подержки пользователей Windows messenger;

- отключить службу сопоставления файлов Интернета;

- отключить автоматическую загрузку кодеков для Windows Movie Maker;

- отключить веб-ссылки в Windows Movie Maker;

- отключить сохранение видео на вебузлах поставщиков видиохостинга...;

Сеть

- автономные файлы:

- запретить пользовательскую настройку автономных файлов.

- сетевые подключения:

- запретить дополнительную настройку TCP/IP;

- запретить доступ к команде "Дополнительные параметры" в меню "дополнительно";

- запретить добавление и удаление компонентов для подключений LAN или...;

- запретить доступ к свойствам подключений по локальной сети;

- запретить включение и отключение компонентов подключений по локальной сети;

- запретить доступ к мастеру новых подключений;

- запретить доступ к команде "Параметры удалённого доступа" в меню "Дополнительно".

Панель управления

Запретить доступ к панели управления.

Рабочий стол

- удалить команду "свойства"... (все 3 штуки);

- запретить пользователям изменять путь папки "Мои документы";

- запретить перетаскивание и закрытие всех панелей инструментов на панели задач;

- запретить изменение расположения панелей инструментов рабочего стола;

- удалить мастер очистки рабочего стола;

- убрать значёк "Сетевое окружение" из рабочего стола;

Панель задач именю

- удалить ссылки и запретить использование Windows Update;

- удалить "Сетевые подключения" из меню "Пуск";

- удалить значёк "Сетевое окружение" из меню "Пуск";

- запретить изменение параметров понели задач и меню "Пуск";

- запретить доступ к контекстному меню для панели задач;

- очищать список недавно открывшихся документов при выходе;

- отключить сокращённые меню;

- зафиксировать положение панели задач;

- удалить список часто используемых программ в меню "Пуск".

Проводник

- удалить команду "свойства папки" из меню "сервис";

- скрыть команду "управление" из контекстного меню проводника;

- удалить вкладку "Оборудование";

- отключить кэширование эскизов изображений.

Но при этом я ещё ограничивал права, на запись, на жёсткий диск С.

© Филимошин В. Ю., 2010

Программы для ограничения доступа к файлам и настройкам ОС

Несмотря на то, что в составе Windows есть инструменты для ограничения доступа, на практике оказывается, что они не слишком удобны, причем в самых заурядных ситуациях. Достаточно упомянуть такие простые примеры, как установка пароля на директорию или запрет на открытие Панели управления.

Можно отметить, что в Windows 8, по сравнению с предшествующей ей Windows 7, был усовершенствован родительский контроль. Сейчас с ним можно ознакомиться в разделе «Семейная безопасность» Панели управления. Фильтр имеет следующие возможности:

- Фильтрация посещения веб-сайтов

- Ограничения по времени

- Ограничения на Магазин Windows и игры

- Ограничения на приложения

- Просмотр статистики активности пользователей

Из перечисленного ясно, что даже эти функции помогут администратору компьютера решить многие частные моменты. Поэтому далее пойдет речь о небольших программах, которые позволяют ограничить доступ к информации и системным разделам в дополнение к стандартным инструментам управления ОС Windows.

Лицензия: Shareware ($69)

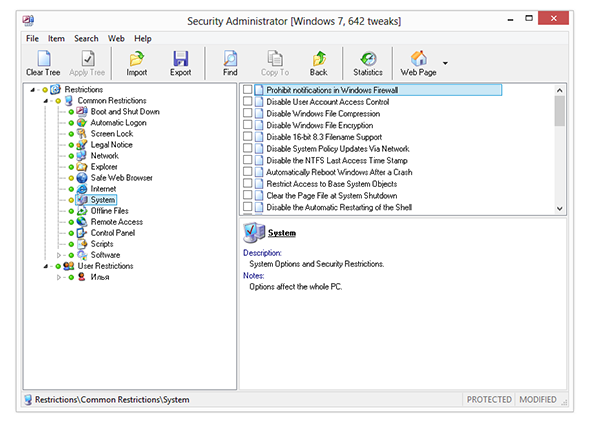

Программа Security Administrator напоминает типичный системный твикер, но только с акцентом на системную безопасность. Каждая из опций отвечает за определенное ограничение, поэтому общее древо настроек так и называется — «Restrictions». Оно делится на 2 раздела: общие (Common Restrictions) и пользовательские ограничения (User Restrictions).

В первой секции — параметры и подразделы, которые касаются всех пользователей системы. К ним относятся загрузка и вход в систему, сеть, Проводник, собственно Интернет, система, Панель управления и другие. Условно их можно разделить на ограничения онлайн- и офлайн-доступа, но разработчики особо сложной разбивки по вкладкам не рассмотрели. По сути, достаточно и того, что каждый «твик» имеет описание: какое влияние на безопасность оказывает та или иная опция.

Во втором разделе, User Restrictions, можно настроить доступ для каждого пользователя Windows индивидуально. В список ограничений входят разделы Панели управления, элементы интерфейса, кнопки, горячие клавиши, съемные носители и др.

Предусмотрен экспорт настроек в отдельный файл, чтобы его можно было применить, например, на других системных конфигурациях. В программу встроен агент для слежения за активностью пользователей. Файлы журнала помогут администратору проследить потенциально опасные действия пользователя и принять соответствующие решения. Доступ к Security Administrator можно защитить паролем — в далее рассматриваемых программах это опция также имеется де факто.

Из недостатков — небольшой список программ, для которых можно применить ограничения: Media Player, MS Office и т. п. Популярных и потенциально опасных приложений намного больше. Усложняет работу отсутствие актуальной для Windows 8 версии и локализации — это как раз тот вариант, когда сложно обходиться без начальных знаний английского.

Таким образом, программа предназначена как для ограничения доступа, так и для гибкой настройки параметров безопасности ОС.

Лицензия: trialware ($23,95)

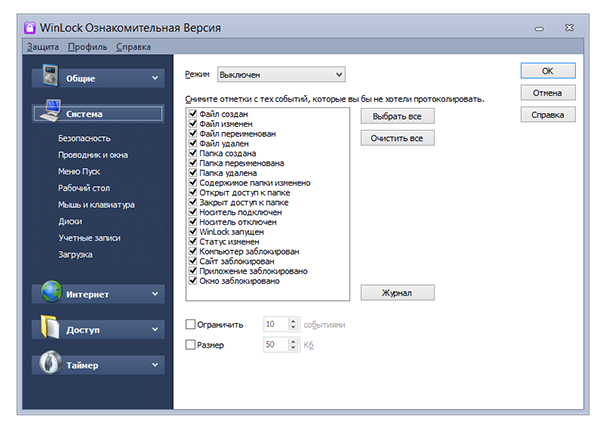

В WinLock нет распределения настроек на общие и пользовательские, вместо этого имеются разделы «Общие», «Система», «Интернет». В сумме, возможностей меньше, чем предлагает Security Administrator, но такая логика делает работу с программой более удобной.

К системным настройкам относятся ограничения элементов Рабочего стола, Проводника, меню «Пуск» и им подобных. Также можно установить запрет на определеные горячие клавиши и всевозможные меню. Если интересуют только эти аспекты ограничений — ниже см. программу Deskman.

Ограничения функций Интернета представлены весьма поверхностно. Они заменяют один из компонентов Семейной безопасности: блокировка доступа к сайтам. Безусловно, любой файрволл по этой части будет оптимальным решением. Отсутствие же возможности хотя бы задать маску для веб-узлов делает данный раздел WinLock маловажным для опытного пользователя.

Кроме названных разделов, следует упомянуть «Доступ», где доступно управление приложенями. Любую программу легко занести в черный список по названию либо ручным добавлением.

В разделы «Файлы» и «Папки» можно поместить данные, которые необходимо скрыть от других пользователей. Пожалуй, не хватает парольной защиты доступа (для этого нужно обратиться к помощи других программ, см. ниже).

Лицензия: freeware

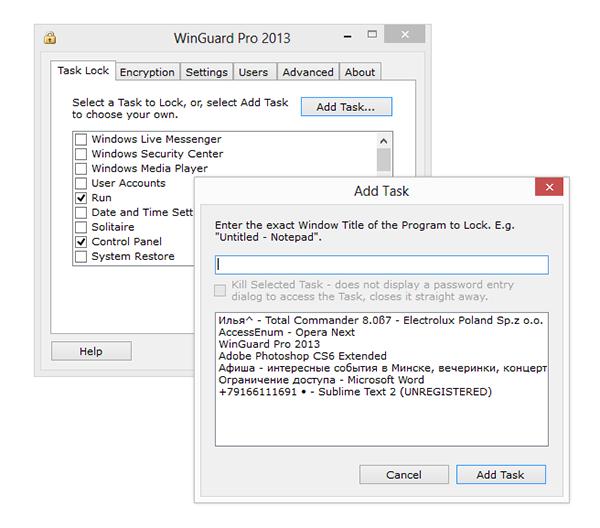

WinGuard можно использовать для блокировки приложений и разделов Windows, а также для шифрования данных. Программа распространяется в двух редакциях — бесплатной и Advanced. Функциональные отличия между ними невелики — несколько опций в одноименной вкладке «Advanced». Среди них отключение Internet Explorer, Проводника, процесса установки, записи файлов на USB.

Контроль над запуском приложений осуществляется во вкладке «Task Lock». Если нужной программы нет в списке, ее можно добавить самостоятельно, указав название в заголовке либо выбрав из списка открытых в данный момент приложений (аналогично WinLock). Если же сравнивать функцию блокировки с Security Administrator, в случае с WinGuard можно отключить ограничения для администраторского аккаунта. Однако настроить черный список приложений для каждого пользователя нельзя.

Шифрование доступно посредством раздела Encryption. Реализован пользовательский интерфейс неудобно: нельзя составить список для обработки, нет контекстного меню. Все, что нужно сделать — это указать директорию, которая будет являться и исходной, и конечной. Все содержащиеся файлы будут зашифрованы в 128-битный AES (Advanced Encryption Standard). Аналогичным образом производится расшифровка.

Таким образом, функциональность достаточно бедная, даже если взять во внимание платную версию.

Лицензия: shareware ($34,95)

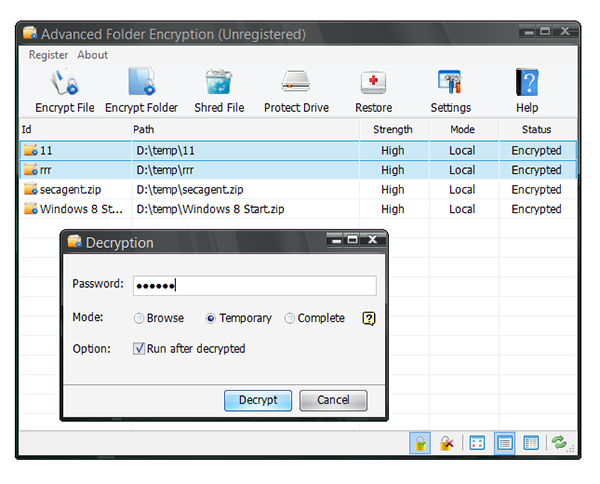

Еще одна программа для AES-шифрования данных, и все же отличие от WinGuard весьма заметно.

Во-первых, выбор файлов для шифрования происходит быстрее. Не нужно выбирать каждую папку по-отдельности, достаточно составить список директорий и файлов. При добавлении Advanced Folder Encryption требует выставить пароль для шифрования.

Вы, в программе нет возможности указать метод защиты, вместо этого позволяется выбрать метод Norman, High или Highest.

Второй удобный момент — шифрование через контекстное меню и расшифровка файлов одним кликом. Нужно понимать, что без установленной Advanced Folder Encryption данные не удастся просмотреть даже зная пароль. В этом отличие от архиваторов, которыми можно запаковать файлы в зашифрованный и всюду доступный exe-архив.

При выборе большого количества файлов для шифрования, как было замечено, не срабатывает кнопка отмены. Поэтому нужно быть осторожным, чтобы не получить результат в виде битого файла.

Лицензия: trialware (€39)

Программа для ограничения доступа к элементам интерфейса и системным разделам. Пожалуй, тут ее уместно сравнить с Security Administrator за той разницей, что Deskman более сконцентрирован на Рабочем столе. Системные опции также присутствуют, но это, скорее, то, что не подошло в другие разделы: отключение кнопок перезагрузки, Панели управления и другие смешанные опции.

В разделе Input — отключение горячих клавиш, функциональных кнопок и функций мыши. Помимо имеющегося списка, можно определить сочетания клавиш самостоятельно.

Любопытна опция Freeze, которая доступна на панели инструментов. По ее нажатию формируется «белый список» из приложений, запущенных в данный момент. Соответственно, не входящие во whitelist программы недоступны до того момента, пока функция Freeze не будет отключена.

Еще одна возможность, связанная с уже онлайн, — защищенный веб-серфинг. Суть «защищенного» метода заключается в том, что доступны будут только те страницы, которые содержат в заголовке определенные ключевые слова. Эту функцию можно назвать разве что экспериментальной. Вдобавок, акцент делается на Internet Explorer, который, безусловно, является стандартным браузером, но явно не единственным.

Следует отметить удобное управление программой. Для применения всех установленных ограничений достаточно нажать кнопку «Secure» на панели, либо босс-клавишу для снятия ограничений. Второй момент — поддерживается удаленный доступ к программе посредством веб-интерфейса. После предварительной настройки он доступен по адресу http://localhost:2288/deskman в виде панели управления. Это позволяет следить за пользовательской активностью (просмотр журналов), запускать программы, перезагружать компьютер/выходить из системы — как на одной, так и на нескольких машинах.

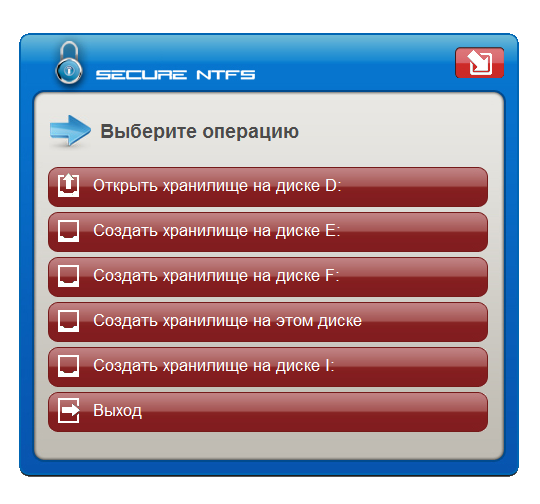

Password for Drive (Secure NTFS)

Лицензия: shareware ($21)

Программа работает только с файловой системой NTFS и использует ее возможности для хранения информации в скрытой области.

Для создания хранилища необходимо запустить Password for Drive с администраторскими правами и выбрать диск для создания хранилища. После этого файлы можно копировать в защищенную область с помощью виртуального диска. Для доступа к данным с другого компьютера не требуются администраторские права.

В качестве хранилища можно использовать также съемный носитель. Для этого предварительно нужно отформатировать диск, например, штатными инструментами Windows, в NTFS и установить Password for Drive в редакции portable.

Программа не отличается интуитивным и удобным интерфейсом, фактически управление осуществляется минимальным набором кнопок — «Открыть»/»Удалить хранилище» и «Активировать диск». В демонстрационном режиме возможно лишь протестировать функциональность программы, так как количество открытий хранилища ограничено сотней.

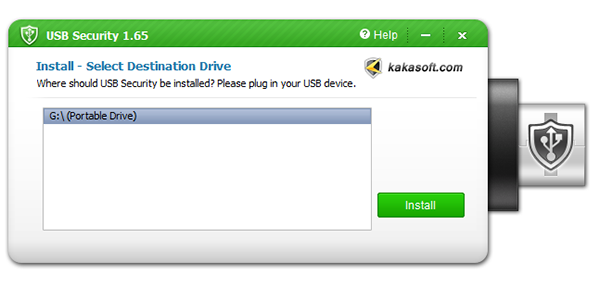

Лицензия: shareware ($19,95)

Программа предназначена для установки парольной данных на съемные носители.

В отличие от Secure NTFS, диалог настройки значительно более интуитивен, благодаря мастеру настройки. Так, для применения защиты необходимо подсоединить к компьютеру устройство, выбрать его в списке и следовать мастеру установки. После данной процедуры пользователь получает в свое распоряжение диск, защищенный паролем. Для разблокировки достаточно запустить exe-файл в корне диска и ввести пароль.

Зашифрованный диск при открытии доступен как виртуальный диск, с которым можно производить те же операции, что и с исходным. Не стоит забывать, что на компьютерах, где запрещен запуск сторонних программ (не находящихся в «белом» списке), доступ к содержимому будет закрыт.

Также на сайте разработчиков можно скачать другие программы для защиты данных, в том числе:

- Shared Folder Protector — защита файлов внутри сети;

- Folder Protector — защита файлов на съемных носителях.

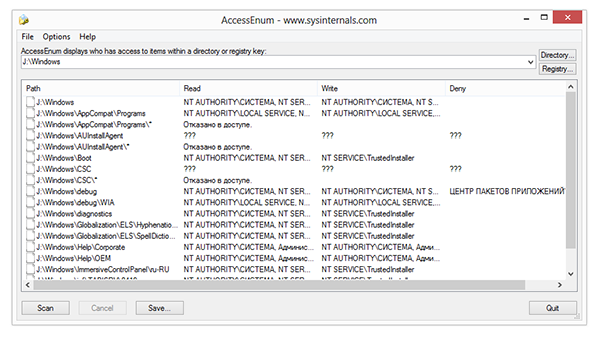

Лицензия: freeware

Небольшая утилита, которая позволяет контролировать доступ пользователей к Реестру и файлам, находить уязвимости в выданных правах. Другими словами, программа будет полезна в том случае, если права доступа выставляются средствами Windows.

Удобство утилиты состоит в том, что ОС попросту не предоставляет средств для просмотра прав доступа к директориям в виде детального списка. Кроме файлов, также можно проверить доступ к веткам реестра.

Для проверки прав доступа необходимо указать директорию или раздел Реестра для сканирования и начать процесс сканирования. Результаты отображаются в виде колонок «Read»/»Write»/»Deny», соответствующих адресам. В свойства каждого из элементов списка можно зайти через контекстное меню.

Программа работает под всеми ОС семейства Windows NT.

Резюме

Утилиты, рассмотренные в обзоре, можно использовать в дополнение к базовому инструментарию Windows, комплексно и в довесок друг к другу. Их нельзя отнести в категорию «родительский контроль»: некоторые функции в чем-то схожи, но по большей части не совпадают.

И — утилиты-твикеры настроек безопасности, которые также можно использовать для отключения элементов Рабочего стола, системных разделов и др. В WinLock, кроме того, встроен интернет-фильтр и есть возможность блокировки файлов и папок.

В функции входит ограничение доступа к интерфейсу (превосходящее по гибкости и ), управление запуском приложений, интернет-фильтр.

Сочетает в себе функции шифровальщика и ограничителя доступа к программам и устройствам. имеет смысл рассматривать как замену WinGuard по части шифрования.

И ограничивают доступ к данным на съемных носителях.

— бесплатная удобная оболочка для проверки прав доступа пользователей к файлам и Реестру.