По всему миру прокатилась волна нового вируса-шифровальщика WannaCry (другие названия Wana Decrypt0r, Wana Decryptor, WanaCrypt0r), который зашифровывает документы на компьютере и вымогает 300-600 USD за их декодирование. Как узнать, заражен ли компьютер? Что надо сделать, чтобы не стать жертвой? И что сделать, чтобы вылечиться?

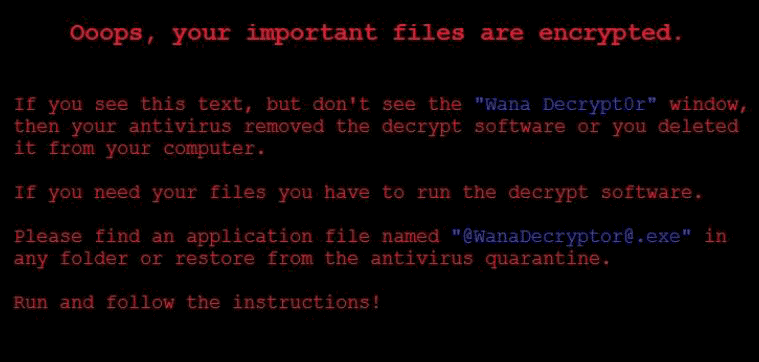

Заражен ли компьютер вирусом-шифровальщиком Wana Decryptor?

После установки обновлений, компьютер надо будет перегрузить – теперь шифровальщик вирус к вам не проникнет.

Как вылечится от вируса-шифровальщика Wana Decrypt0r?

Когда антивирусная утилита обнаружит вирус, она либо удалит его сразу, либо спросит у вас: лечить или нет? Ответ – лечить.

Как восстановить зашифрованные Wana Decryptor файлы?

Ничего утешительного на данный момент сообщить мы не можем. Пока инструмента по расшифровке файлов не создали. Остается только подождать, когда дешифровщик будет разработан.

По данным Брайана Кребса (Brian Krebs), эксперта по компьютерной безопасности, на данный момент преступники получили лишь 26’000 USD, то есть только около 58 человек согласилось заплатить выкуп вымогателям. Восстановили ли они свои документы при этом, никто не знает.

Сегодня, 12 мая 2017 года, компании и организации из самых разных стран мира (включая Россию) начали массово сообщать об атаках шифровальщика Wana Decrypt0r, который также известен под названиями WCry, WannaCry, WannaCrypt0r и WannaCrypt.

WannaCry/WanaCrypt0r 2.0 is indeed triggering ET rule: 2024218 "ET EXPLOIT Possible ETERNALBLUE MS17-010 Echo Response" pic.twitter.com/ynahjWxTIA

В настоящее время известно, что за несколько часов Wana Decrypt0r заразил десятки тысяч машин. Так, по данным специалистов Avast , их количество уже превышает 57 000, а главными целями операторов малвари являются Россия, Украина и Тайвань.

Карта заражений

Карта заражений

Среди пострадавших от атак вымогателя уже значатся крупная телекоммуникационная компания Telefonica, газовая компания Gas Natural, поставщик электроэнергии Iberdrola, банк Santander, консультационная фирма KPMG, а также множество медицинских учреждений в Великобритании, из-за чего Национальная служба здравоохранения страны даже выпустила соответствующее предупреждение .

Кроме того журналисты «Медузы» сообщают , что в России шифровальщик атаковал компанию «Мегафон». Издание цитирует Петра Лидова, директора компании по связям с общественностью:

«Проблема есть, она локализуется. У нас все это выглядит, как Англии. Компьютеры шифровались и просили выкуп. Оформление такое же.

Есть сбои в доступе к данным, но офисы сейчас уже закрыты, поэтому больших проблем нет. Наша связь работает нормально, на абонентах это никак не сказывается. Это повлияло на работу в обслуживании: то есть, если абонент позвонит оператору, то он сможет подключить какие-то услуги с помощью голосовых команд, но не сможет зайти в ваш аккаунт, потому что его компьютер отключен по соображениям безопасности.

У нас есть компьютеры, зараженные вирусом. Их довольно много. Количество трудно оценить, у нас огромная компания. Мы отключали сети, чтобы это все не распространялось.

Не могу сказать, когда именно началась атака на нас. Примерно во второй половине дня. Затрудняюсь сказать, в каких регионах».

Также издание сообщает, что Wana Decrypt0r атаковал МВД и СК РФ, однако официальные представители ведомств отрицают данную информацию и утверждают, что «идут плановые работы на внутреннем контуре».

Стоит отметить, что еще в марте 2017 года компания Microsoft для проблемы ETERNALBLUE в бюллетене MS17-010 , однако, как это всегда и бывает, многие компании и пользователи не спешат устанавливать апдейты. По сути, сейчас мы наблюдаем последствия повсеместного халатного отношения к безопасности.

В настоящее время уже была создана карта , на которой можно наблюдать за распространением Wana Decrypt0r в режиме реального времени.

UPD. 22:45

«Интерфакс» сообщает , что официальные представители МВД все же подтвердили факт атаки на свои серверы.

«12 мая Департамент информационных технологий, связи и защиты информации (ДИТСиЗИ) МВД России была зафиксирована вирусная атака на персональные компьютеры ведомства, находящиеся под управлением операционной системы Windows. В настоящий момент вирус локализован. Проводятся технические работы по его уничтожению и обновлению средств антивирусной защиты», - говорит Ирина Волк, официальный представитель МВД.

Также «Интерфакс» пишет , что специалисты «Лаборатории Касперского» зафиксировали уже порядка 45 000 атак Wana Decrypt0r, которые пришлись на 74 страны по всему миру, и в наибольшей степени заражению подверглась Россия.

12 мая стало известно о вирусе-шифровальщике, который распространяется с рекордной скоростью: за одни выходные он заразил более 200 тыс. компьютеров в 150 странах мира. После этого распространение вируса было остановлено, однако уже через день появилось ещё несколько версий вируса и его распространение продолжается. Поэтому мы публикуем ответы на некоторые вопросы, которые в общих чертах расскажут о том что это за вирус, откуда он взялся и помогут вам защитить свой компьютер.

Кузьмич Павел Алексеевич, директор лаборатории компьютерной криминалистики при Университете ИТМО.Заражает ли вирус компьютеры и другие устройства индивидуальных пользователей?

Да, вирус может заражать и компьютеры пользователей. Скорее всего, сотрудники тех организаций, где зафиксировали заражение, использовали компьютеры для получения почты и «серфинга» в интернете и, не убедившись в безопасности полученных писем и открываемых сайтов, загрузили на них вредоносное программное обеспечение. Такой способ мошенничества нельзя назвать новым: проблема так называемых вирусов-шифровальщиков актуальна уже несколько лет, притом цену в 300 долларов можно считать вполне "гуманной". Так, к нам в лабораторию полтора года назад обратилась одна организация, у которой за расшифровку только одного файла с клиентами злоумышленники потребовали 700 долларов США в тех же биткоинах.

Что сделать, чтобы не попасть под действие вируса?

Во-первых, внимательно относиться к тому, куда заходишь в интернете. Во-вторых, внимательно смотреть почту и, перед тем как открывать какие-либо файлы в письмах, все-таки убедиться, что это не мошенническое письмо. Очень часто вирусы распространяются в файлах, приложенных к письмам якобы от Ростелекома, где сотрудник якобы высылает счет на оплату. Часто стали приходить такие же мошеннические письма от имени Сбербанка, а также судебных приставов. Для того, чтобы не стать жертвой злоумышленников, стоит внимательно смотреть, куда ведет ссылка в письме, а также какое расширение имеет файл, приложенный к письму. Ну и немаловажно хотя бы иногда делать резервные копии важных документов на отдельные съемные носители.

Значит ли это, что сейчас заблокированы все базы атакованных организаций? Смогут ли ими воспользоваться злоумышленники в своих целях? Пострадают ли персональные данные из этих баз?

Думаю, что говорить про блокирование работы, конечно, не стоит: скорее всего, это проблема отдельных рабочих мест. Однако тот факт, что сотрудники различных ведомств используют рабочие компьютеры не только для работы в интернете, несколько настораживает. Вполне возможно, что таким образом могли быть скомпрометированы конфиденциальные сведения их клиентов – в случае коммерческих организаций, а также и большие объемы персональных данных – в случае с ведомствами государственными. Стоит надеяться на то, что на данных компьютерах такие сведения не обрабатывались.

Скажется ли ситуация на абонентах «МегаФона»? Опасно ли пользоваться сейчас мобильным интернетом?

Скорее всего, нет, так как инфраструктурные элементы сети, безусловно, защищены от такого рода атак. Более того, с высокой долей вероятности можно говорить о том, что данный вирус рассчитан на уязвимости в операционной системе производства компании Microsoft, а сетевое оборудование в подавляющем большинстве управляется либо собственной операционной системой, либо операционными системами семейства Linux.

Что происходит, когда вирус попадает в систему? Как понять, что компьютер заражен?

Чаще всего заражение и активная фаза работы вируса – шифрование данных – проявляется в виде значительного снижения производительности компьютера. Это является следствием того, что шифрование – крайне ресурсоемкий процесс. Также это можно заметить при появлении файлов с непонятным расширением, но обычно на этом этапе уже поздно предпринимать какие-либо действия.

Можно ли будет восстановить заблокированные данные?

Зачастую восстановить невозможно. Раньше ключ был единым на всех зараженных, но после того, как вирус был пойман и расшифрован, а типовые коды стали широко известны (их можно найти на форумах производителей антивирусного программного обеспечения), злоумышленники стали шифровать каждый раз информацию новым ключом. Кстати, применяют вирусы сложный вариант шифра: чаще всего это асимметричное шифрование, и взломать такой шифр очень сложно, крайне затратно по времени и ресурсам, что фактически становится невозможным.

Как долго вирус будет распространяться по интернету?

Думаю, что до момента, пока его авторы будут его распространять. А это будет происходить, пока распространителей не поймают правоохранительные органы или пока пользователи не перестанут открывать письма с вирусами и не начнут внимательнее относиться к своим действиям в интернете.

Григорий Саблин, вирусный аналитик, эксперт в области информационной безопасности Университета ИТМО, победитель международных соревновании по защите компьютерной информации (осторожно: программистская лексика!).

Злоумышленники используют уязвимость в протоколе SMB MS17_010 - патч уже на серверах Microsoft. Те, кто не обновился, могут попасть под раздачу. Но, можно сказать, эти пользователи сами виноваты - они использовали пиратское ПО или не обновляли Windows. Мне самому интересно, как будет развиваться ситуация: похожая история была с багой MS08_67, её тогда использовал червь Kido, и тогда тоже многие заразились. Что можно посоветовать сейчас: нужно либо выключить компьютер, либо обновить Windows. Можно ожидать того, что многие антивирусные компании будут конкурировать за право выпустить утилиту расшифровки. Если у них получится это сделать, это будет яркий PR-ход, а также возможность заработать хорошие деньги. Не факт, что удастся восстановить все заблокированные файлы. Этот вирус может проникнуть куда угодно из-за того, что многие компьютеры еще не обновлены. Кстати, этот эксплойт был взят из архива, который "слили" у Агентства национальной безопасности (АНБ) США, то есть это пример того, как могут действовать спецслужбы в какой-либо экстренной ситуации.

По сообщению пресс-службы университета ИТМО

Новый вирус-шифровальщик 2017 Wanna Cry продолжает свое угнетающее шествие по Сети, заражая компьютеры и шифруя важные данные. Как защититься от шифровальщика, защитить Windows от вымогателя – выпущены ли заплатки, патчи, чтобы расшифровать и вылечить файлы?

Новый вирус-шифровальщик 2017 Wanna Cry продолжает заражать корпоративные и частные ПК. Ущерб от вирусной атаки насчитывает 1 млрд долларов. За 2 недели вирус-шифровальщик заразил по меньшей мере 300 тысяч компьютеров, несмотря на предупреждения и меры безопасности.

Вирус-шифровальщик 2017, что это - как правило, можно «подцепить», казалось бы, на самых безобидных сайтах, например, банковских серверах с доступом пользователя. Попав на жесткий диск жертвы, шифровальщик «оседает» в системной папке System32. Оттуда программа сразу отключает антивирус и попадает в «Автозапуск». После каждой перезагрузки программа-шифровальщик запускается в реестр, начиная свое черное дело. Шифровальщик начинает скачивать себе подобные копии программ типа Ransom и Trojan. Также нередко происходит саморепликация шифровальщика. Процесс этот может быть сиюминутным, а может происходить неделями – до тех пор, пока жертва заметит неладное.

Шифровальщик часто маскируется под обычные картинки, текстовые файлы, но сущность всегда одна – это исполняемы файл с расширением.exe, .drv, .xvd; иногда – библиотеки.dll. Чаще всего файл несет вполне безобидное имя, например «документ. doc», или «картинка.jpg », где расширение прописано вручную, а истинный тип файла скрыт.

После завершения шифровки пользователь видит вместо знакомых файлов набор «рандомных» символов в названии и внутри, а расширение меняется на доселе неизвестное - .NO_MORE_RANSOM, .xdata и другие.

Вирус-шифровальщик 2017 Wanna Cry – как защититься. Хотелось бы сразу отметить, что Wanna Cry – скорее собирательный термин всех вирусов шифровальщиков и вымогателей, так как за последнее время заражал компьютеры чаще всех. Итак, речь пойдет о защите от шифровальщиков Ransom Ware, коих великое множество: Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry.

Как защитить Windows от шифровальщика. Как уже публиковалось ранее, шифровальщик типа Wanna Cry проникают в систему, используя уже, впрочем, «залатанную» уязвимость – EternalBlue через протокол SMB портов.

Защита Windows от шифровальщика 2017 – основные правила:

обновление Windows, своевременный переход на лицензионную ОС (примечание: версия XP не обновляется)

обновление антивирусных баз и файрволлов по требованию

предельная внимательность при скачивании любых файлов (милые «котики» могут обернуться потерей всех данных)

резервное копирование важной информации на сменный носитель.

Вирус-шифровальщик 2017: как вылечить и расшифровать файлы.

Надеясь на антивирусное ПО, можно забыть о дешифраторе на некоторое время. В лабораториях Касперского, Dr. Web, Avast! и других антивирусов пока не найдено решение по лечению зараженных файлов. На данный момент есть возможность удалить вирус с помощью антивируса, но алгоритмов вернуть все «на круги своя» пока нет.

Некоторые пытаются применить дешифраторы типа утилиты RectorDecryptor, но это не поможет: алгоритм для дешифровки новых вирусов пока не составлен. Также абсолютно неизвестно, каким образом поведет себя вирус, если он не удален, после применения таких программ. Часто это может обернуться стиранием всех файлов – в назидание тем, кто не хочет платить злоумышленникам, авторам вируса.

На данный момент самым эффективным способом вернуть потерянные данные – это обращение в тех. поддержку поставщика антивирусной программы, которую вы используете. Для этого следует отправить письмо, либо воспользоваться формой для обратной связи на сайте производителя. Во вложение обязательно добавить зашифрованный файл и, если таковая имеется – копия оригинала. Это поможет программистам в составлении алгоритма. К сожалению, для многих вирусная атака становится полной неожиданностью, и копий не находится, что в разы осложняет ситуацию.

Кардиальные методы лечения Windows от шифровальщика. К сожалению, иногда приходится прибегать к полному форматированию винчестера, что влечет за собой полную смену ОС. Многим придет в голову восстановление системы, но это не выход – даже есть «откат» позволит избавиться от вируса, то файлы все равно останутся зашированными.

В пятницу вечером 12 мая стало известно о вирусной атаке WannaCry на ряд крупных государственных учреждений и частных компаний. По последним данным заражению подверглись более 230 тысяч компьютеров в более чем 100 странах мира. И так что же известно на данный момент об этом опасном вирусе?

Что представляет из себя вирус?

По характеру распространения WannaCry (он же Wana Decrypt0r 2.0) является червём, то есть используя уязвимость в защите проникает на компьютер, делает своё грязное дело, и затем рассылает свои копии на другие ПК. Попадая на компьютер вирус WannaCry шифрует важные файлы и выводит уведомление, сообщающее, что файлы зашифрованы и для их расшифровки необходимо заплатить от 300 до 600 долларов в криптовалюте Bitcoin. Данный вирус использует уязвимость в операционной системе Windows известную как ETERNALBLUE. Компания Microsoft закрыла эту уязвимость ещё в марте, выпустив патч MS17-010, но как показала атака, далеко не все успели установить это обновление или просто не захотели этого делать. Широко заговорили об этой уязвимости после того как хакерская группа ShadowBrokers опубликовала исходные коды программ для слежки Агенства Национальной Безопасности США. Эти программы использовали именно ETERNALBLUE для проникновения на компьютеры граждан США и других стран, за которыми следило АНБ.

Кто создал вирус и с какой целью?

К сожалению, дать точный ответ на этот вопрос пока не может никто. Есть только версии и предположения.

Версия 1. Спустя несколько часов после начала атаки в западных СМИ сразу же поспешили обвинить во всем мифических «русских хакеров», под которыми они имеют в виду хакеров, работающих на правительство России и российские спецслужбы. Сейчас же когда известно, что большая часть заражённых компьютеров находится именно в России и от действия вируса пострадали в частности МВД, РЖД, операторы связи и другие важные компании и учреждения всем ясно, что эта версия абсолютна несостоятельна. К тому же само существование этих «русских хакеров» пока никому доказать не удалось. Единственным российским следом в этом деле является то, что сообщение выводимое вирусом на разных языках наиболее грамотно составлено именно на русском языке. Так что вероятность того что авторами вируса являются русскоговорящие люди очень высока.

Версия 2. Наиболее очевидной версией является то, что авторами вируса являются обычные киберпреступники желающие заработать легких денег. Они использовали исходники шпионских инструментов АНБ, которые можно найти в сети и добавили к своему вирусу-шифровальщику, а целью выбрали крупные компании и учреждения только потому, что именно у таких компаний есть очень важная информация, которую те не захотят потерять, и вынуждены будут заплатить злоумышленникам.

Версия 3. По этой версии авторы вируса также просто киберпреступники но интересовали их вовсе не деньги, которые они могут получить с жертв, а базы данных, которые они похищают с заражённых компьютеров. Эту информацию они потом смогут очень выгодно продать. Именно поэтому под удар попали многие государственные структуры и бюджетные учреждения.

Версия 4. Кто-то при помощи вируса просто прощупывает обстановку и хочет узнать насколько защищены различные важные компьютерные системы, как быстро отреагируют системные администраторы и службы безопасности компаний, как далеко вирус сможет проникнуть и какую важную информацию сможет похитить. Кто может быть заинтересован в этом? Возможно террористы или спецслужбы какого-нибудь государства или даже крупные международные корпорации?

Уже после выхода этой статьи стало известно, что эксперты антивирусной компании Symantec изучив код WannaCry нашли сходство с инструментами для взлома, которые до этого использовали хакеры из группы Lazarus. Эта хакерская группа получила известность после того как взломала в 2014 году Sony Pictures. Многие эксперты связывают эту группу с руководством Северной Кореи. Однако доказать что именно Lazarus являются создателями WannaCry пока не удалось.

Что делать, чтобы не подцепить вирус?

Случаи заражения WannaCry происходят в основном в сетях крупных организаций и учреждений, но учитывая хаотичность распространения вируса, под удар могут попасть и мелкие офисы и обычные домашние пользователи. Для того чтобы обезопасить себя необходимо:

- Обновить операционную систему:

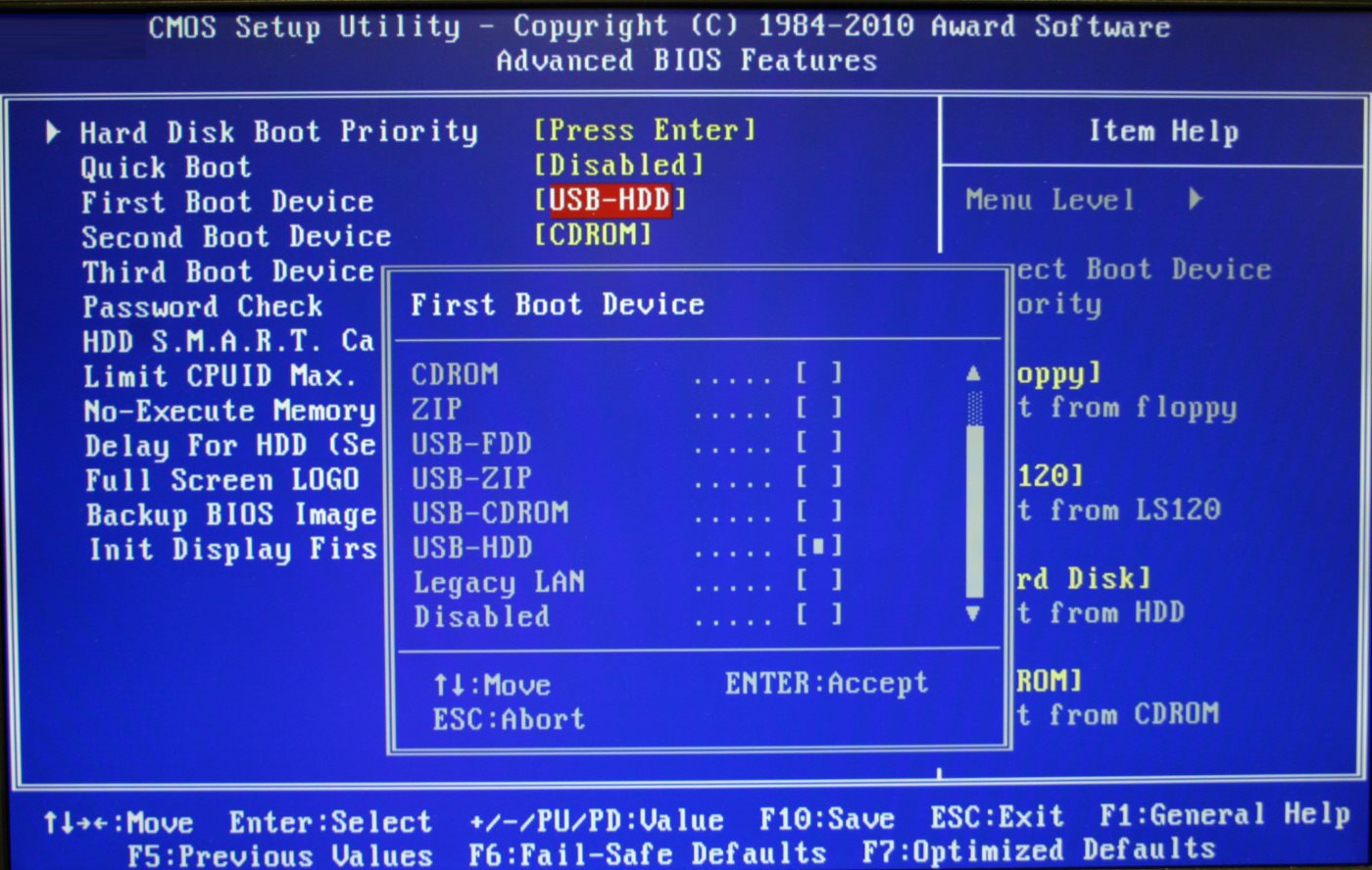

- Если у Вас установлена ОС: Windows 7, Windows 8.1, Windows 10 просто обновите систему в штатном режиме через автоматическое обновление (если это невозможно сделать по какой-либо причине прейдите по ссылке и скачайте патч для вашей версии ОС вручную).

- Если Вы используете более старую версию (например: Windows XP) пройдите по этой ссылке и скачайте патч для Вашей версии операционной системы.

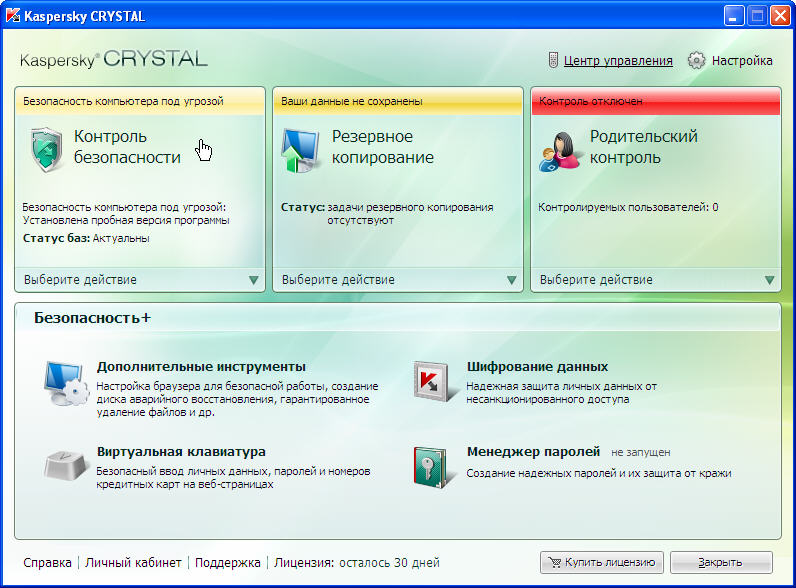

- Обязательно установите свежую версию антивируса (можно и бесплатный, например: Avast Free) или если он уже установлен обновите его до последней версии и не отключайте автоматическое обновление, так как производители антивирусов тоже следят за ситуацией и стараются своевременно реагировать на новые угрозы.

- Соблюдайте простые меры предосторожности:

- Не скачивайте файлы с подозрительных сайтов и сайтов, на которых Вы впервые.

- Не открывайте ссылки и файлы в электронных письмах если вы не знаете отправителя или если сообщение покажется Вам подозрительным. Часто такие письма содержат какую-либо пугающую информацию, например о том что вы что-то натворили и теперь Вас за это ждет наказание. Не поддавайтесь и не спешите щелкать куда попало, это стандартный психологический приём различных мошенников.

- Не вставляйте в компьютер чужие флешки и диски, а тем более найденные где-то на улице.

Что делать если Ваш компьютер заражен WannaCry?

Во многом от того что Вы сделаете сразу после заражения и как быстро Вы это сделаете, будет зависеть удастся ли Вам спасти ваши файлы. Мы не советуем Вам платить злоумышленникам, никто не даст гарантий того что ваши файлы действительно будут расшифрованы, да и просто не стоит поощрять киберпреступников. Если же Вы решите заплатить и файлы действительно будут расшифрованы, мы всё равно советуем вам почистить компьютер от вирусов вплоть до полной переустановки операционной системы, потому что неизвестно какие бэкдоры («чёрные ходы») оставит после себя вирус. Вероятность того что заражение может повториться очень высока.

Внимание! На момент написания этой статьи не существовало способов расшифровки файлов зашифрованнных WannaCry, но сейчас появился способ как получить ключ для расшифровки на 32-х разрядных версиях операционной системы Windows (подробности в конце статьи). Особенностью этого способа является то что нельзя выключать компьютер и запускать какие либо программы чтобы не затереть этот ключ. Поэтому инструкция ниже устарела и будет актуальна только в том случае если Вам нужно срочно восстановить нормальную работу компьютера, а зашифрованные данные не нужны.

И так что же нужно сделать:

- Как можно скорее отключить интернет и выключить компьютер. Вирус не может зашифровать все файлы мгновенно, чем раньше Вы отреагируете, тем больше файлов удастся спасти.

- Загрузить ПК с Live CD/DVD/USB (если Вы не знаете что это Вам лучше обратиться к знакомому мастеру или в сервис-центр) и просканировать все диски различными антивирусными утилитами (например Dr.Web CureIT или Kaspersky Virus Removal Tool)

- Если вирус обнаружен и удалён скопируйте куда-нибудь те файлы что останутся незашифрованными.

- Можете включить компьютер в обычном режиме. Если система работает нормально и вирус никак себя не проявляет, установите патч для вашей версии Windows, чтобы закрыть уязвимость (или же полностью переустановите операционную систему). Установите свежий антивирус. Ещё раз просканируйте ПК на вирусы.

- Если вирус не успел удалить теневую копию файловой системы можно попытаться восстановить файлы при помощи программы ShadowExplorer.

13 мая в прессе появилось сообщение что британский специалист по компьютерной безопасности известный в сети как