Níže je uveden příklad nastavení tunelu L2TP/IPsec mezi dvěma routery Mikrotik.

Nastavení prvního routeru:

Rozhraní WAN - ether1

WAN IP - 10.0.0.101/24

LAN rozhraní - bridge-local

IP LAN - 192.168.10.0/24

Nastavení druhého routeru:

Rozhraní WAN - ether1

WAN IP - 10.0.0.102/24

LAN rozhraní - bridge-local

LAN IP - 192.168.20.0/24

Nastavení brány firewall

Skript pro klienty IPsec s dynamickou IP adresou

Nastavení serveru L2TP na prvním routeru

1. Vytvořte fond adres pro tranzitní síť (zde 192.168.254.0/26)

/ip bazén

add name=l2tp-pool ranges=192.168.254.2-192.168.254.62

2. Vytvořte PPP profil pro připojení, není potřeba povolovat šifrování, protože Bude použito IPsec

/ppp profil

add change-tcp-mss=yes local-address=192.168.254.1 name=l2tp remote-address=l2tp-pool

3. Nastavte klientovi PPP účet

/ppp tajné

přidat jméno=klient1 heslo=tajný1profil=l2tp služba=l2tp

3. Nakonfigurujte a povolte server L2TP

/rozhraní l2tp-server server

set authentication=mschap2 default-profile=l2tp enabled=yes keepalive-timeout=15 max-mru=1418 max-mtu=1418

Nastavení klienta L2TP na druhém routeru

Konfigurace a povolení klienta L2TP

/rozhraní l2tp-client

add allow=mschap2 connect-to=10.0.0.102 disabled=no max-mru=1418 max-mtu=1418 name=l2tp-to-m1 user=client1 password=secret1 profile=default

POZNÁMKA: 1. Hodnota MTU 1418 - maximální hodnota, ve kterém nebude docházet k fragmentaci pomocí IPsec s SHA1 pro podepisování a AES-128 pro šifrovací algoritmy. Při použití jiných algoritmů bude hodnota MTU jiná. Pokud používáte IPsec NAT Traversal, měli byste snížit MTU na 28.

2. V této fázi byste měli zkontrolovat funkčnost připojení L2TP.

Nastavení serveru IPsec na prvním routeru

1. Při konfiguraci partnera IPsec se zásada IPsec vytvoří automaticky, když se klient připojí (s dynamická tvorba router může přijímat připojení od více klientů VPN bez další konfigurace. V v tomto případě Kanál VPN stoupá mezi dvěma směrovači a můžete nakonfigurovat statické zásady jako na druhém směrovači). Heslo, které bude použito pro autentizaci a vygenerování tajného klíče pro zašifrování spojení, je uvedeno v parametru tajný

/ip ipsec peer

add address=0.0.0.0/0 port=500 auth-method=pre-shared-key hash-algorithm=md5 enc-algorithm=aes-256 generation-policy=port-strict exchange-mode=main nat-traversal=no secret ="ipsec-secret" send-initial-contact=no dpd-interval=15s dpd-maximum-failures=2

/ip návrh ipsec

POZNÁMKA: 1. Pokud nezadáte hodnotu address=0.0.0.0/0 pro peer, bude automaticky nahrazena, ale IPsec nebude fungovat – chyba RouterOS.

2. nat-traversal=yes pro peer by mělo být zadáno pouze v případě, že se někteří klienti budou připojovat kvůli NAT.

Nastavení klienta IPsec na druhém routeru

1. Nastavení IPsec peer

/ip ipsec peer

add address=10.0.0.101/32 port=500 auth-method=pre-shared-key hash-algorithm=md5 enc-algorithm=aes-256 exchange-mode=main nat-traversal=no secret="ipsec-secret" send -initial-contact=yes dpd-interval=15s dpd-maximum-failures=2

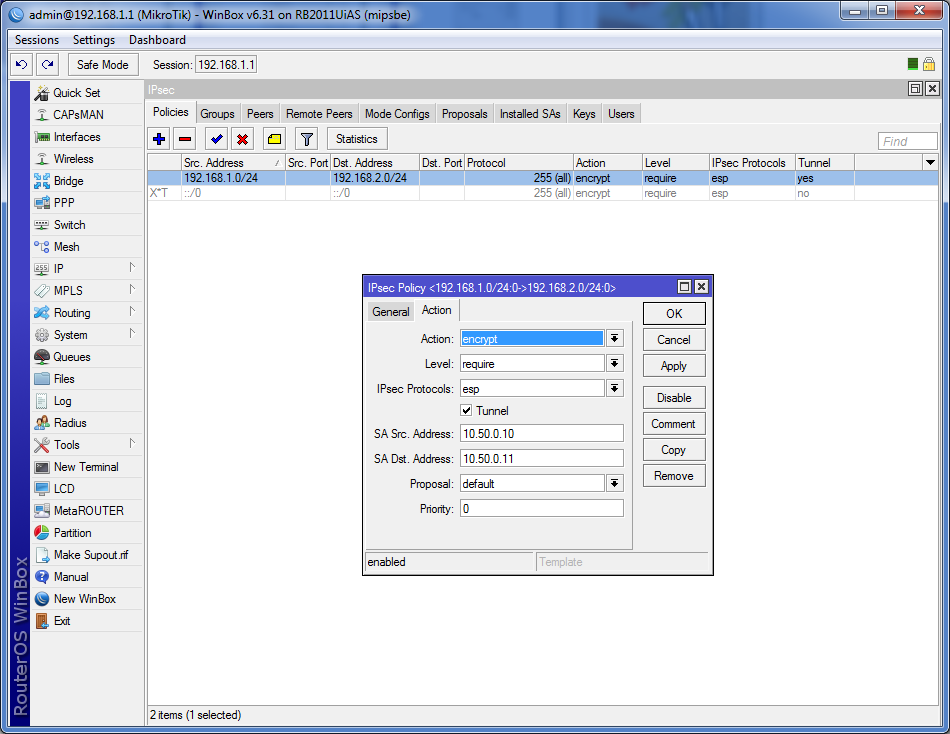

2. Konfigurace zásad IPsec

/ip zásada ipsec

add action=šifrovat ipsec-protocols=esp level=vyžadovat návrh=výchozí protokol=udp sa-src-address=10.0.0.102 src-address=10.0.0.102/32 src-port=any sa-dst-address=10.0.0.101 dst-address=10.0.0.101/32 dst-port=any tunnel=no

2. Konfigurace algoritmů pro šifrování a podepisování spojení

/ip návrh ipsec

set defaul auth-algorithms=sha1 enc-algorithms=aes-128 name=default

Nastavení brány firewall

Server musí přijmout:

UDP:1701 - L2TP, ale pouze přes IPsec

UDP:500 - IPsec, navázání spojení

UDP:4500 - IPsec, pro přemostění NAT

IP protokol 50 - IPsec ESP

ESP pakety označujeme, L2TP přijmeme pouze v nich

/ip firewall mangle

add action=mark-packet chain=input new-packet-mark=esp protocol=ipsec-esp

/ip filtr brány firewall

add chain=input comment=L2TP dst-port=1701 packet-mark=esp protocol=udp src-address=10.0.0.102

add chain=vstup komentář=IPSEC-NAT dst-port=4500 protokol=udp src-address=10.0.0.102

add chain=input comment=IPSEC dst-port=500 protocol=udp src-address=10.0.0.102

add chain=vstup komentář=IPSEC protokol=ipsec-esp src-address=10.0.0.102

Klientovi stačí přijímat pakety v zavedeném stavu

V době totální informatizace všech podnikových procesů je otázka sjednocení vzdálených kanceláří a poboček do jedné informační sítě stále naléhavější. Poměrně často důležitou roli hraje možnost poskytování vzdálený přístup pro zaměstnance z domova nebo kdekoli na světě, kde je přístup k internetu.

Propojení sítí budeme uvažovat na příkladu zařízení Mikrotik. Tak jako testovací server používá se router, což je výborná volba pro malé kanceláře a firmy s omezeným rozpočtem. Jako koncový klient je použito jedno z cenově nejdostupnějších řešení – Mikrotik hAP lite ().

Díky své nízké výšce lze hAP lite snadno používat doma k připojení zaměstnanců pracujících na dálku. Dobrý ukazatel výkonu vám umožňuje používat toto „dítě“ i v malých kancelářích, kde nejsou žádné vysoké požadavky.

Existují situace, kdy se kancelář a pobočky nacházejí v lokální síti stejného poskytovatele, což výrazně zjednodušuje proces kombinování sítí. Nejčastěji jsou však větve geograficky ohraničené a mohou být umístěny ve velké vzdálenosti od sebe.

Za jednu z nejpopulárnějších technologií pro tyto účely lze považovat VPN – Virtual Private Network. Chcete-li implementovat VPN, můžete se uchýlit k několika možnostem: PPTP, L2TP, OpenVPN, SSTP atd. PPTP je zastaralý a OpenVPN a SSTP nejsou podporovány na všech zařízeních.

Z těchto důvodů, stejně jako pro snadnou konfiguraci a dostupnost na zařízeních s různými operačními systémy, je L2TP (Layer 2 Tunnel Protocol) jedním z nejpopulárnějších tunelovacích protokolů. Problémy mohou nastat, pokud je klient za NAT a brána firewall blokuje pakety. I v tomto případě však existují řešení, jak blokování obejít. Jednou z nevýhod L2TP je zabezpečení, které je řešeno pomocí IPSec. Druhou a možná nejvýznamnější nevýhodou je výkon. Při použití IPSec dochází k dvojitému zapouzdření, které snižuje výkon – to je právě cena, kterou musíte zaplatit za bezpečnost přenášených dat.

Testovací stojan

Pro lepší pochopení nastavení je níže uveden obrázek, který ukazuje strukturu sítě.

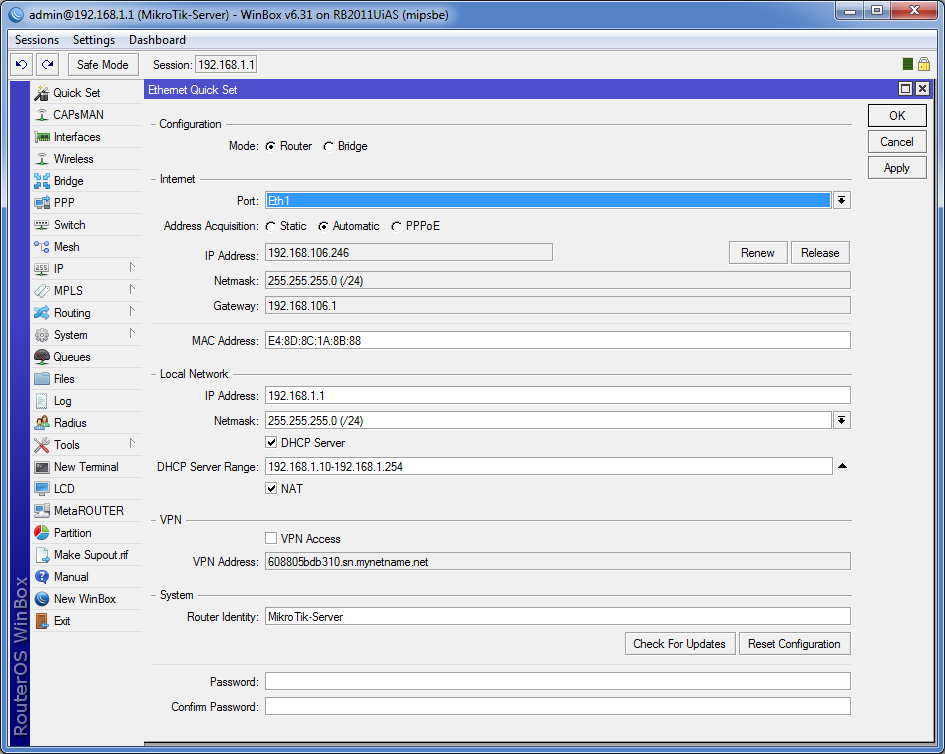

Router funguje jako poskytovatel internetu, který poskytuje IP zařízením v podsíti 192.168.106.0/24. Ve skutečnosti budete mít různé IP adresy na WAN rozhraních.

Ladění serveru

Hlavní server by tedy měl mít statickou bílou externí IP adresu, jako příklad máme 192.168.106.246. Přítomnost statiky je důležitá, protože adresa by se neměla měnit, jinak se budete muset uchýlit ke zbytečným krokům a použít název DNS.

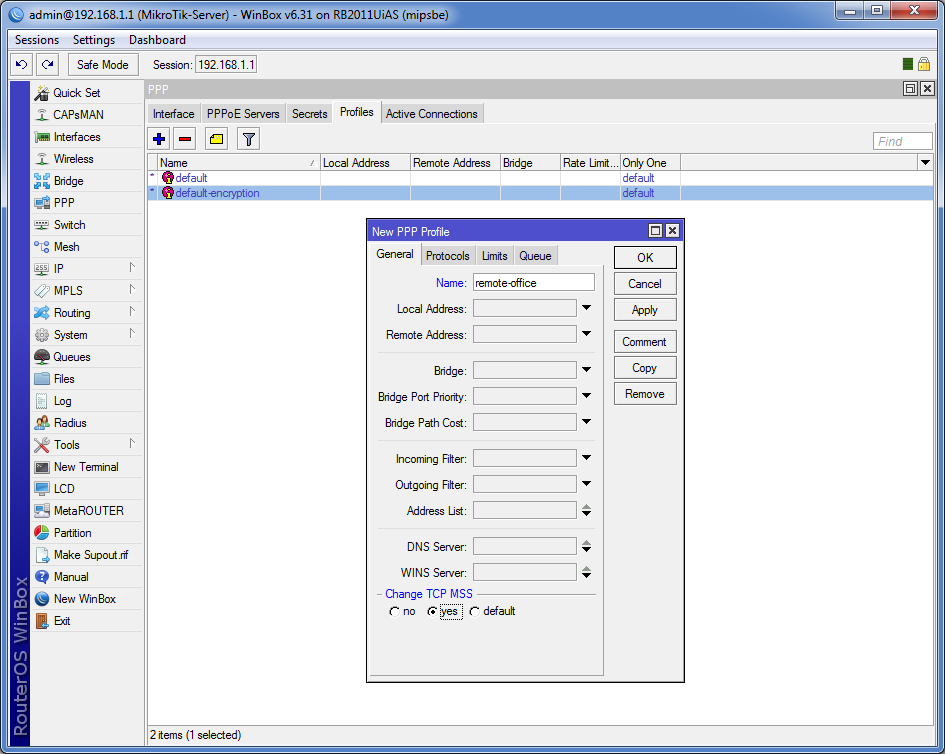

Vytváření profilů

Přejděte do sekce PPP, otevřete kartu Profily, zde je třeba vytvořit profil, který bude aplikován na VPN připojení. Zaškrtněte možnosti Změnit TCP MSS, Použít kompresi, Použít šifrování. Ve výchozím nastavení bude použito 128bitové šifrování MPPE.

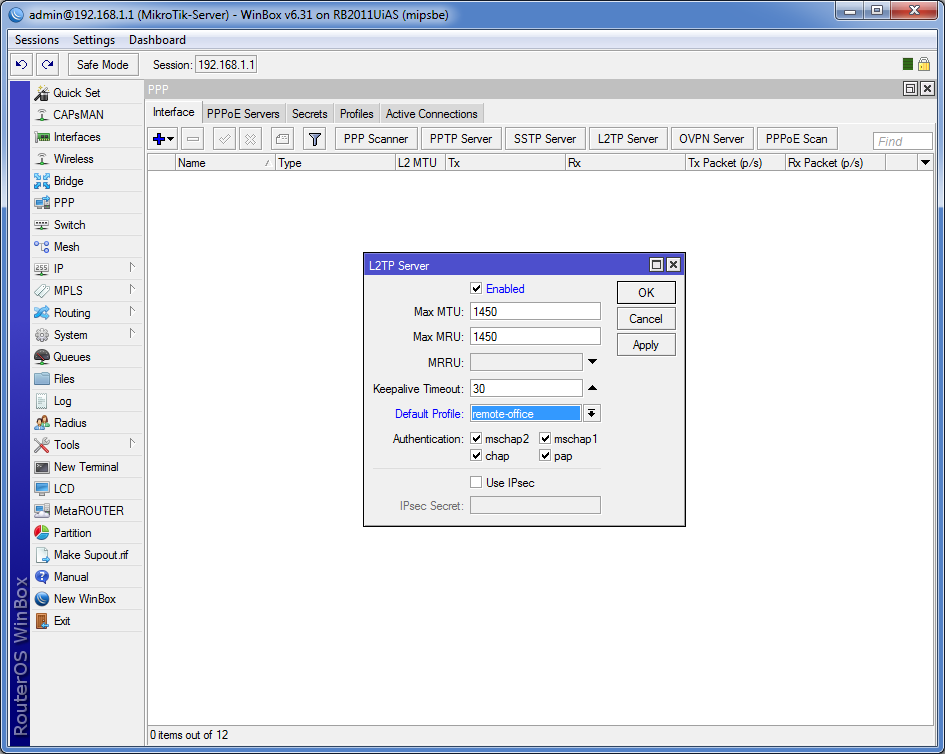

Přejděte na kartu Rozhraní. Klikněte na L2TP Server, v zobrazeném okně zaškrtněte políčko Povoleno a vyberte výchozí profil, který jsme vytvořili dříve. Typ autentizace, volitelně, ponechte tak, jak je, nebo vyberte pouze MS-CHAP v2.

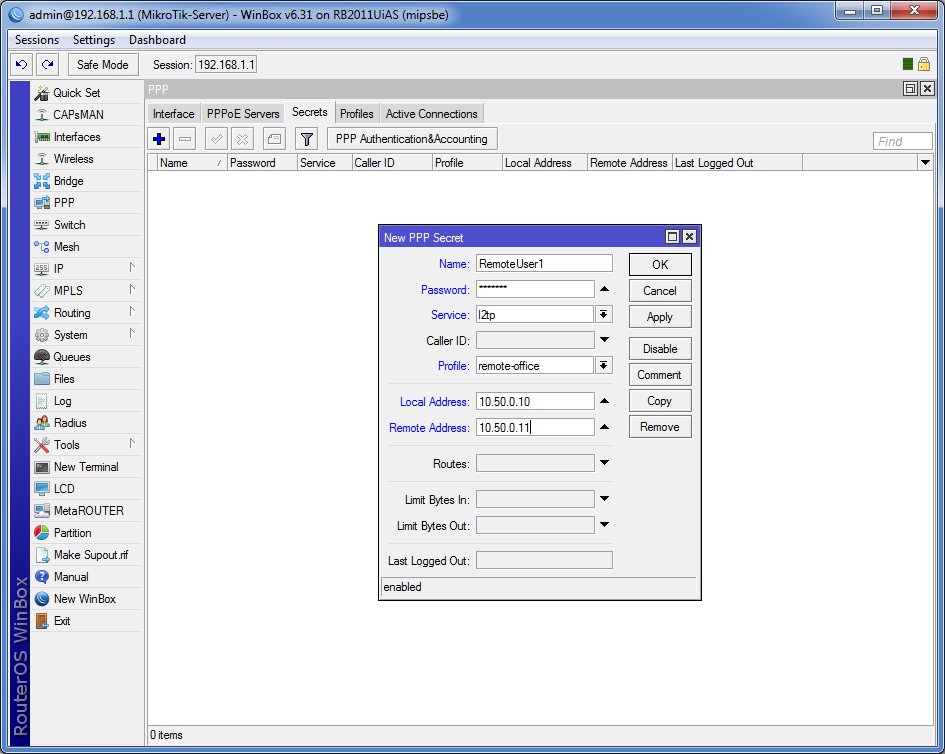

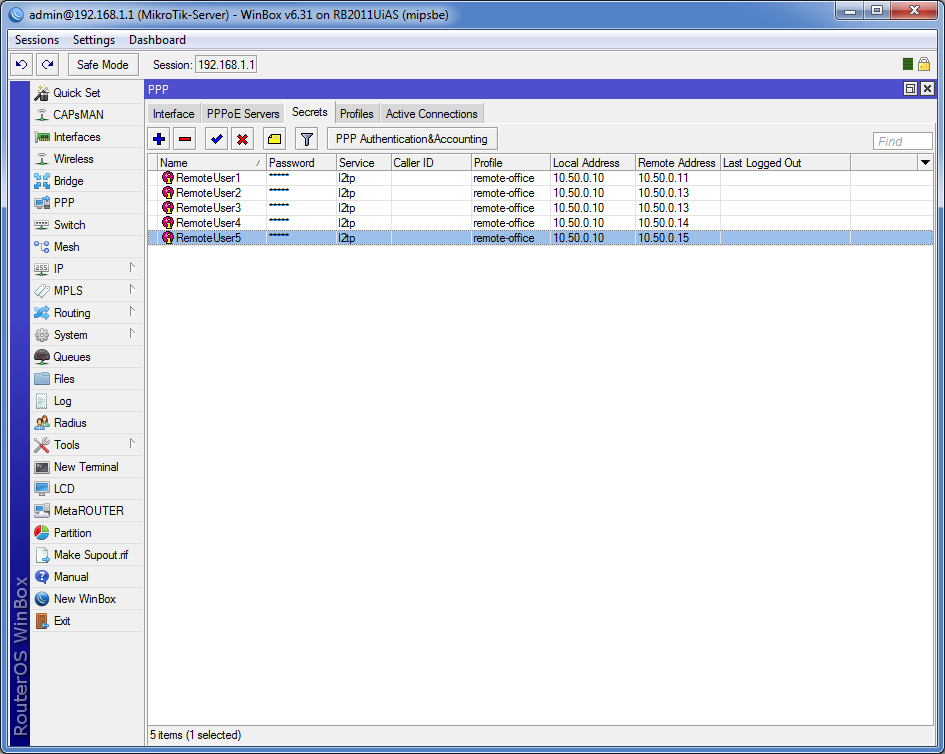

Přejděte na Tajemství, zde musíte vytvořit nový uživatel VPN. Zadáme L2TP jako službu a můžete okamžitě zadat profil, který chcete použít.

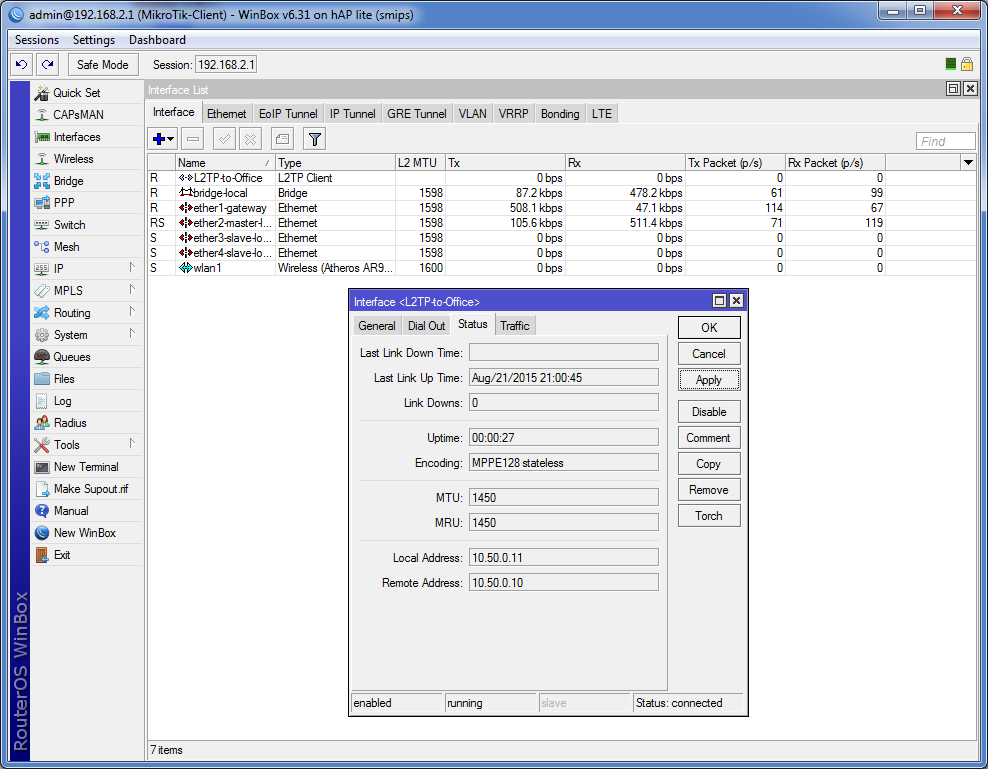

Místní adresa je 10.50.0.10, vzdálená adresa je 10.50.0.11. V případě potřeby vytvoříme požadovaný počet uživatelů. Pro každého uživatele bude lokální IP stejná, vzdálená IP se zvýší o jednu (tj. 10.50.0.12, 10.50.0.13 atd.). Můžete se samozřejmě uchýlit k použití fondu adres, ale se statikou pro vás bude jednodušší psát trasy.

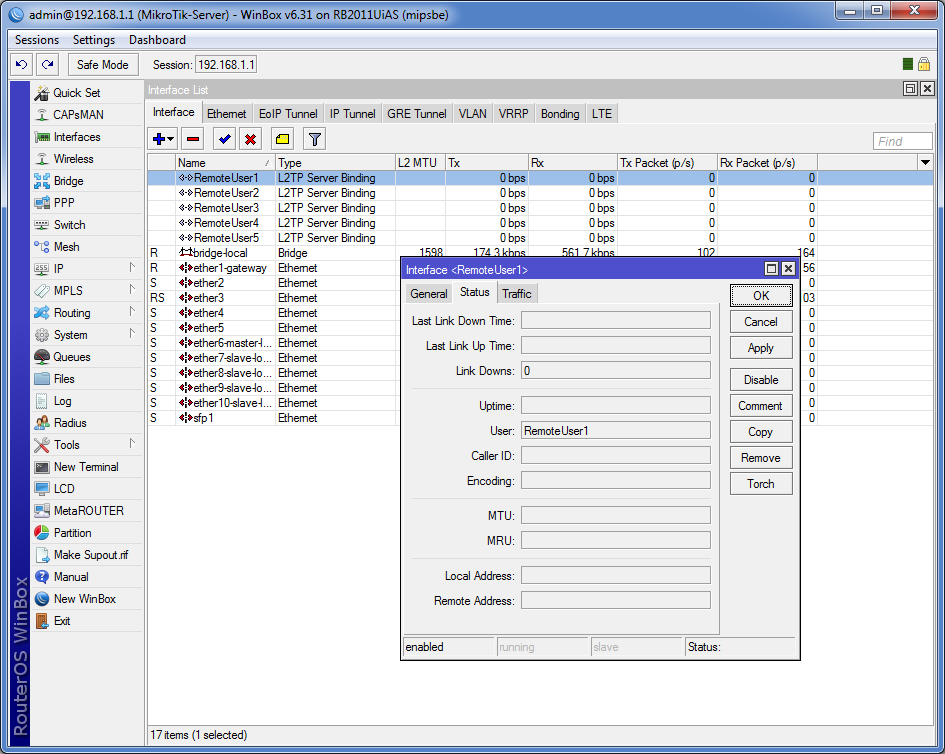

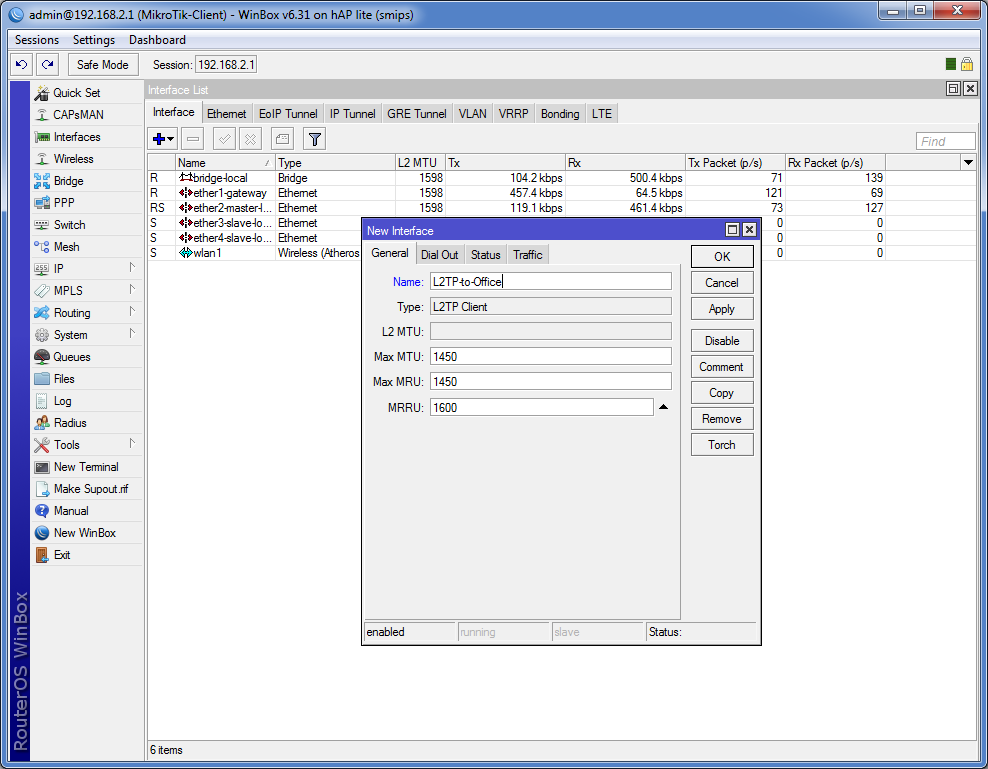

Vytvoření rozhraní

Pro každého uživatele vytváříme vlastní rozhraní. Otevřete sekci rozhraní a klikněte na plus, v rozevírací nabídce vyberte možnost Vazba serveru L2TP, zadejte zobrazované jméno a uživatelské jméno. Když se uživatel připojí, zobrazí se zde všechny informace.

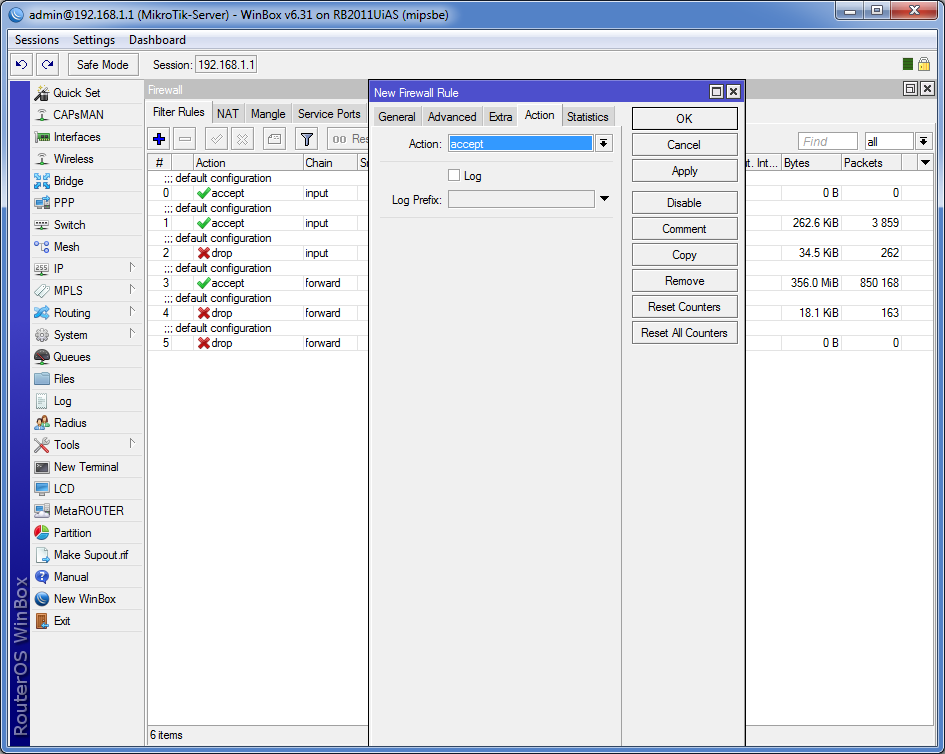

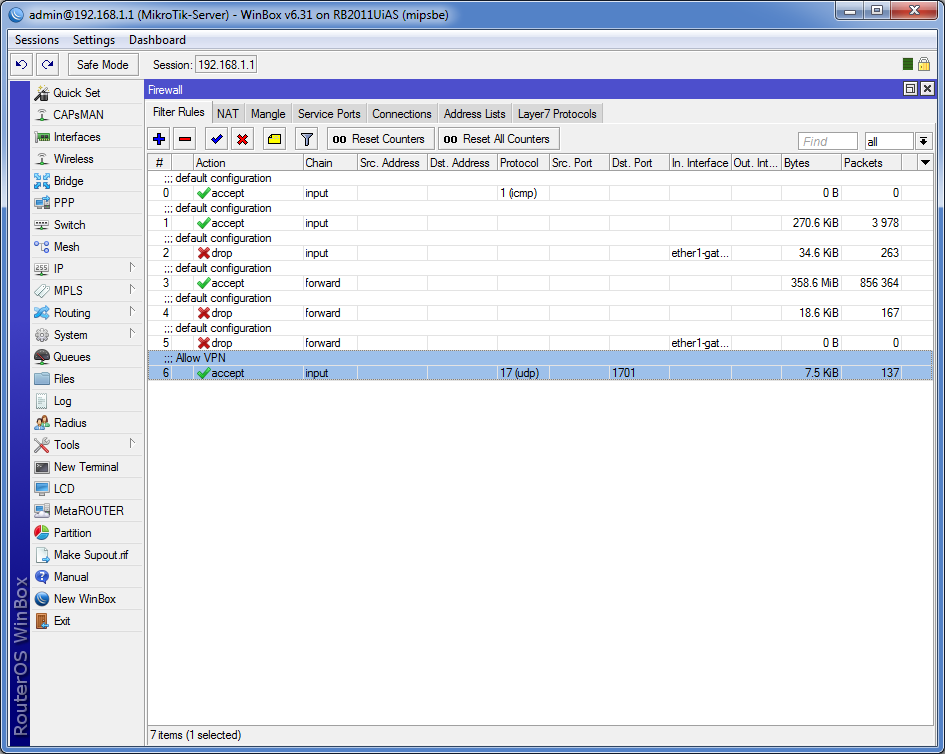

Aby VPN fungovala, musíte otevřít UDP port 1701 (řetězový vstup, protokol 17(udp), dst-port 1701, přijmout). Poté musíte zvýšit prioritu pravidla, posuňte jej výše.

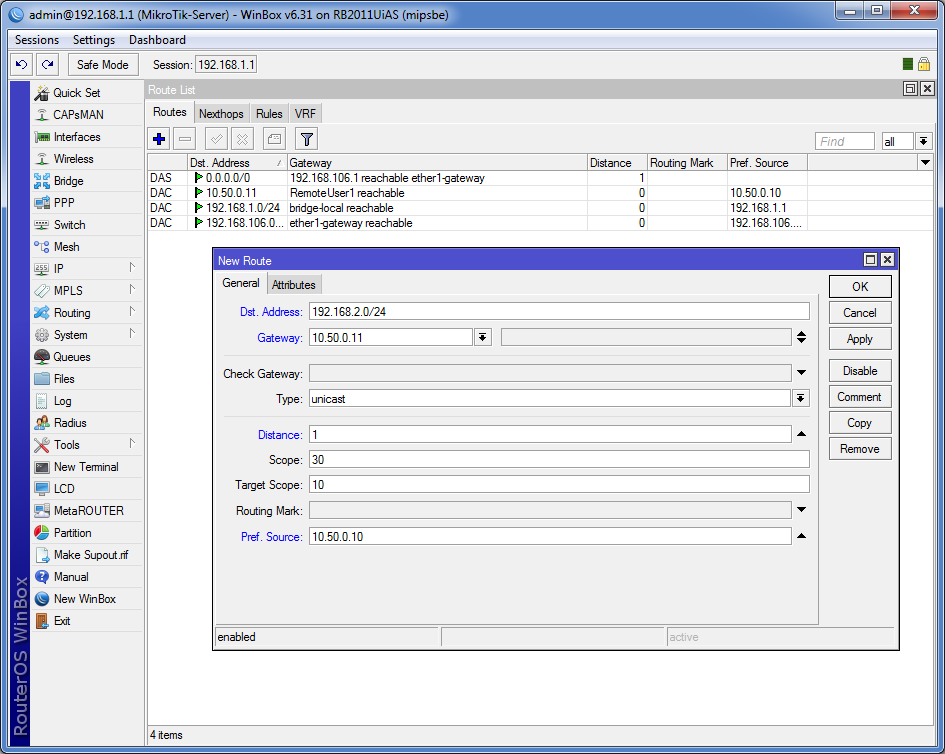

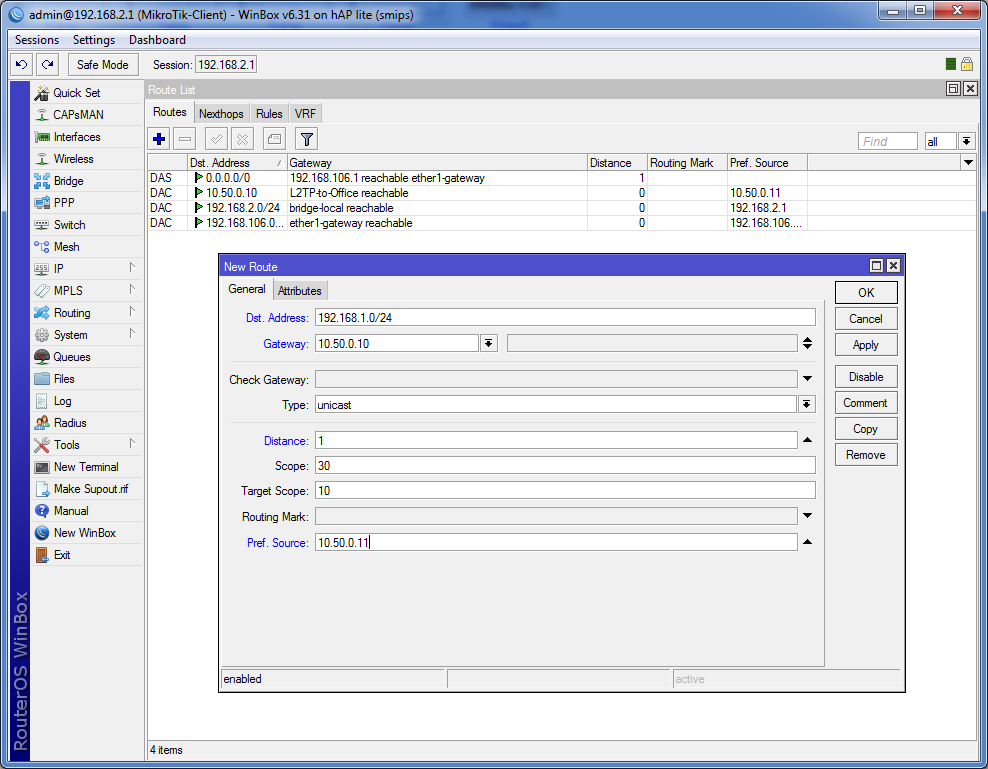

Registrujeme cestu do vzdálené podsítě. Konečná podsíť je 192.168.2.0/24, IP klienta funguje jako brána uvnitř virtuální síť, v našem případě je to 10.50.0.11, cílový rozsah je nastaven na jednu, Pref. Zdroj – lokální IP serveru uvnitř virtuální sítě, 10.50.0.10.

Nyní, když je nastavení serveru dokončeno, přejdeme k nastavení připojení klienta na druhém zařízení.

Nastavení klienta

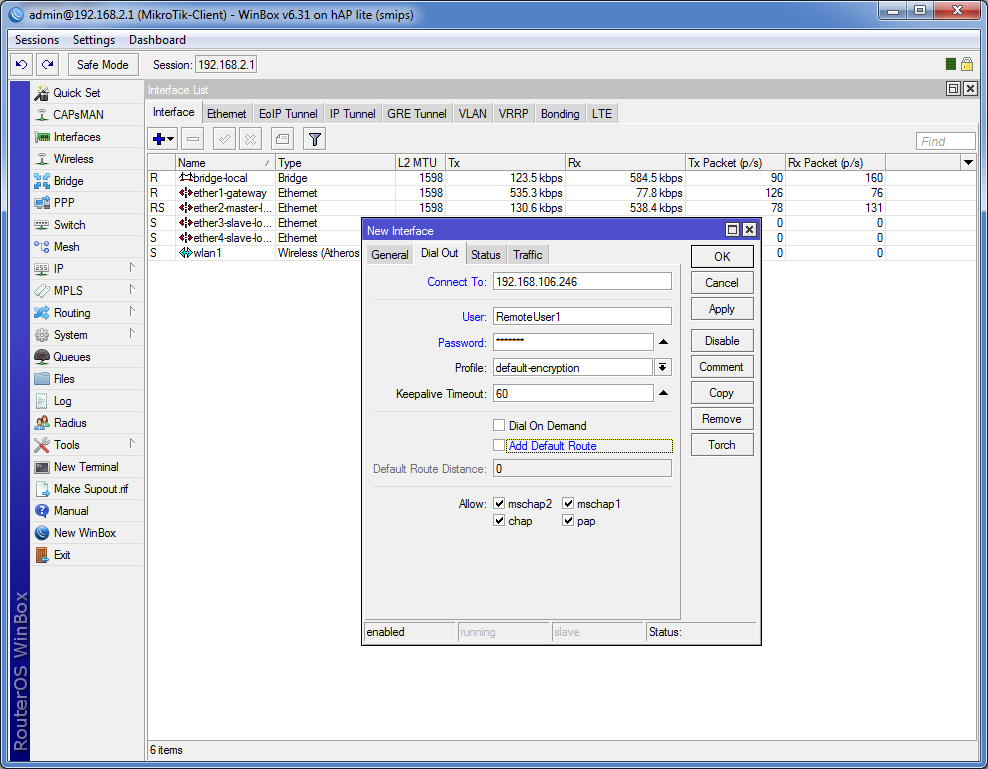

Otevřete sekci rozhraní a přidejte nového klienta L2TP, uveďte IP adresu serveru a své přihlašovací údaje, vyberte profil s výchozím šifrováním a zrušte zaškrtnutí výchozí trasy.

Aplikujeme, pokud je vše provedeno správně, spojení by mělo být navázáno.

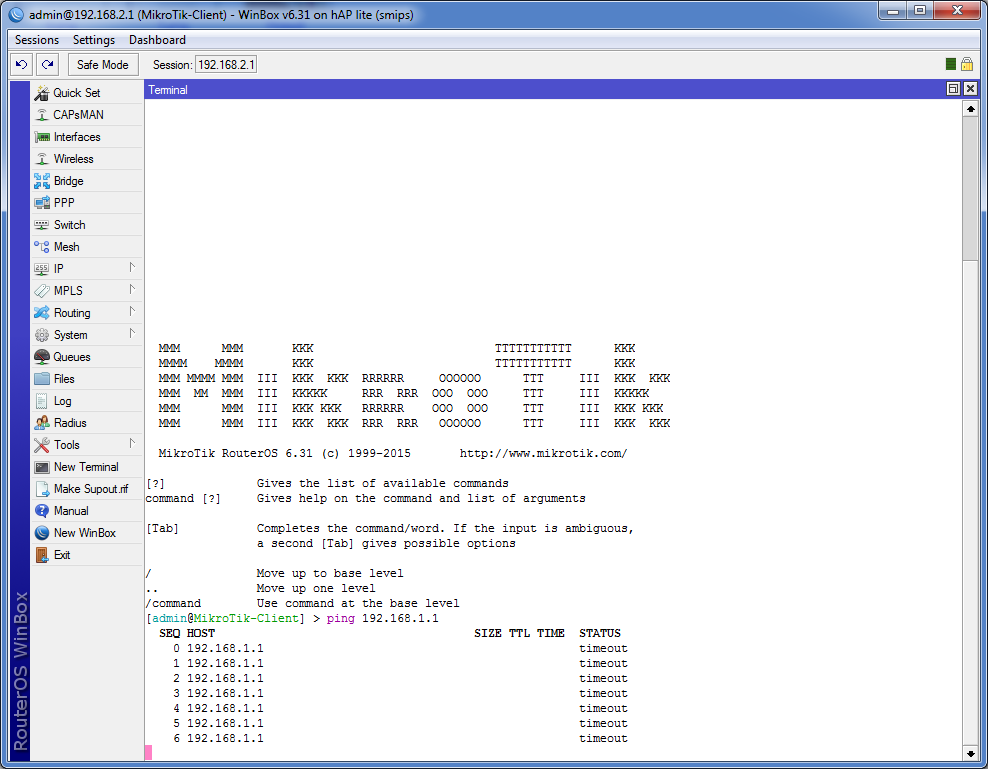

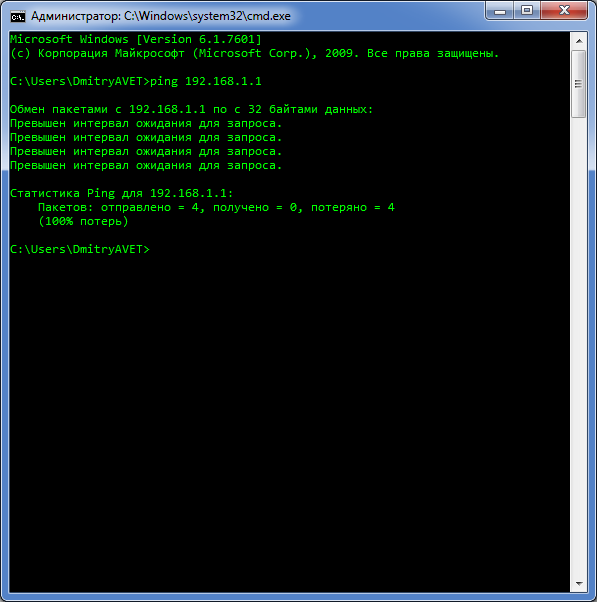

Zkoušíme pingnout na 192.168.1.1... a samozřejmě nereaguje. Přidat novou statickou trasu – vzdálená podsíť 192.168.1.0/24, jako IP server brány ve virtuální síti, Pref. Zdrojem je naše IP ve virtuální síti. Tito. Na klientovi se všechny adresy zadávají obráceně.

![]()

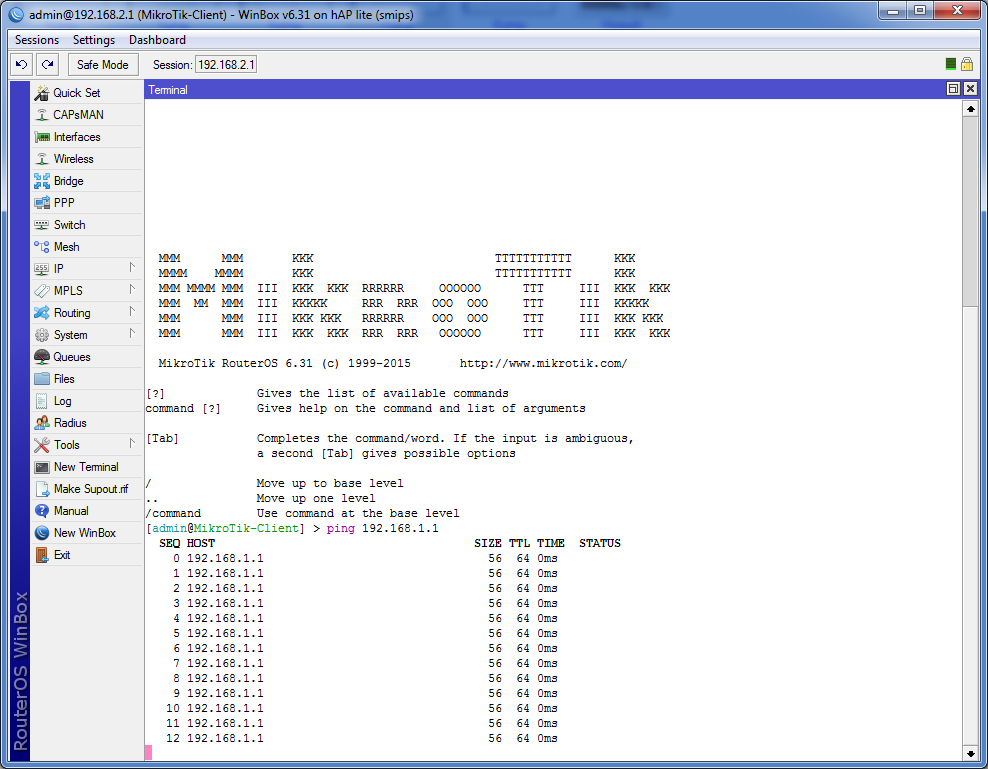

Zkoušíme znovu pingnout na 192.168.1.1 - ano.

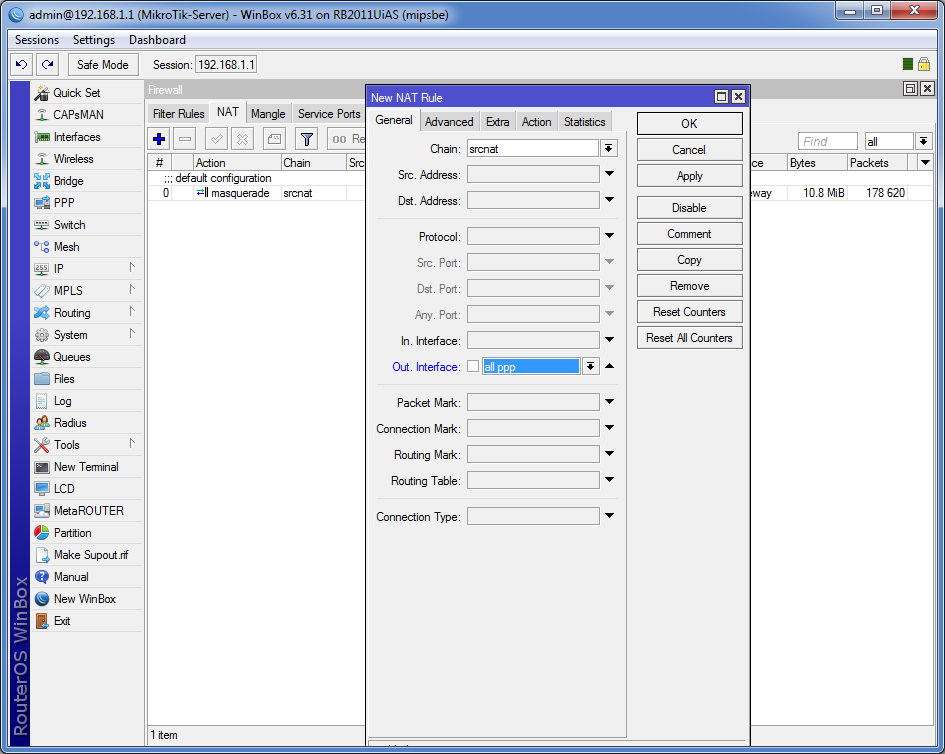

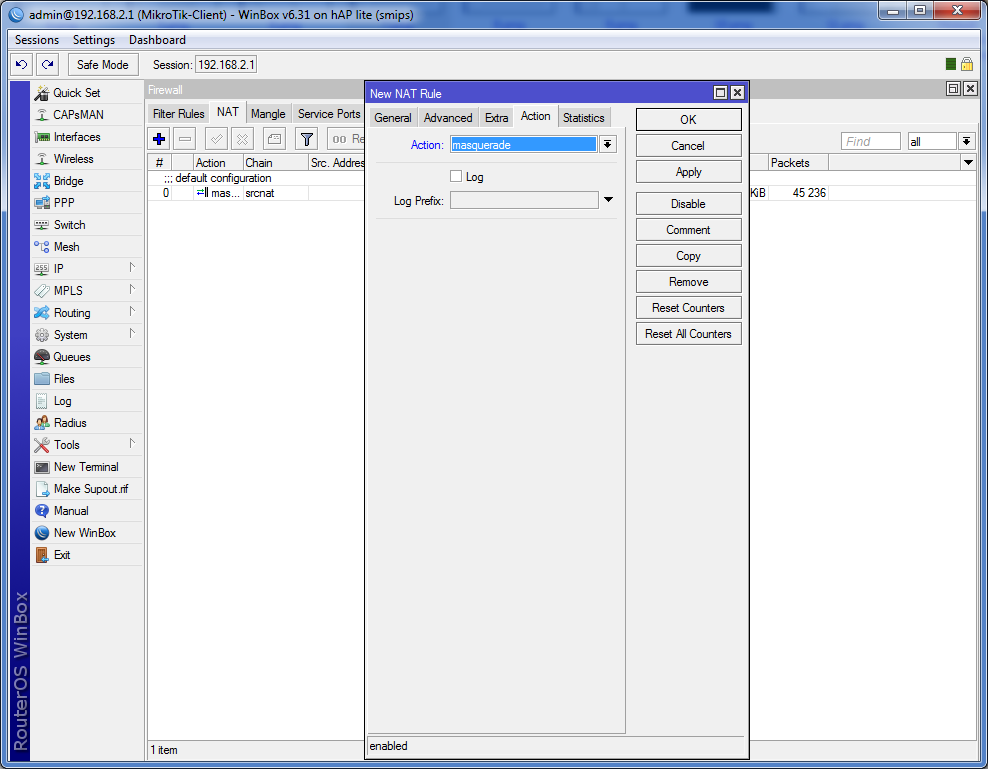

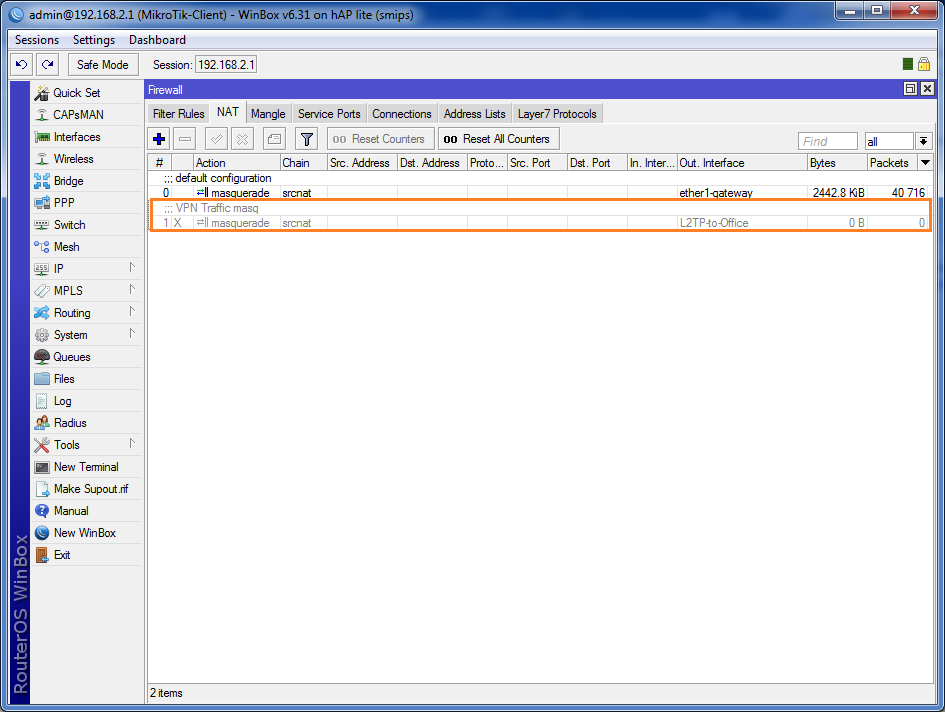

Vytváříme pro ně maskování, podobné tomu, co bylo vytvořeno na serveru. Jako výstupní rozhraní specifikujeme naše připojení VPN.

Ping odešel, to znamená, že vše funguje. Gratulujeme, váš tunel funguje a počítače se navzájem vidí.

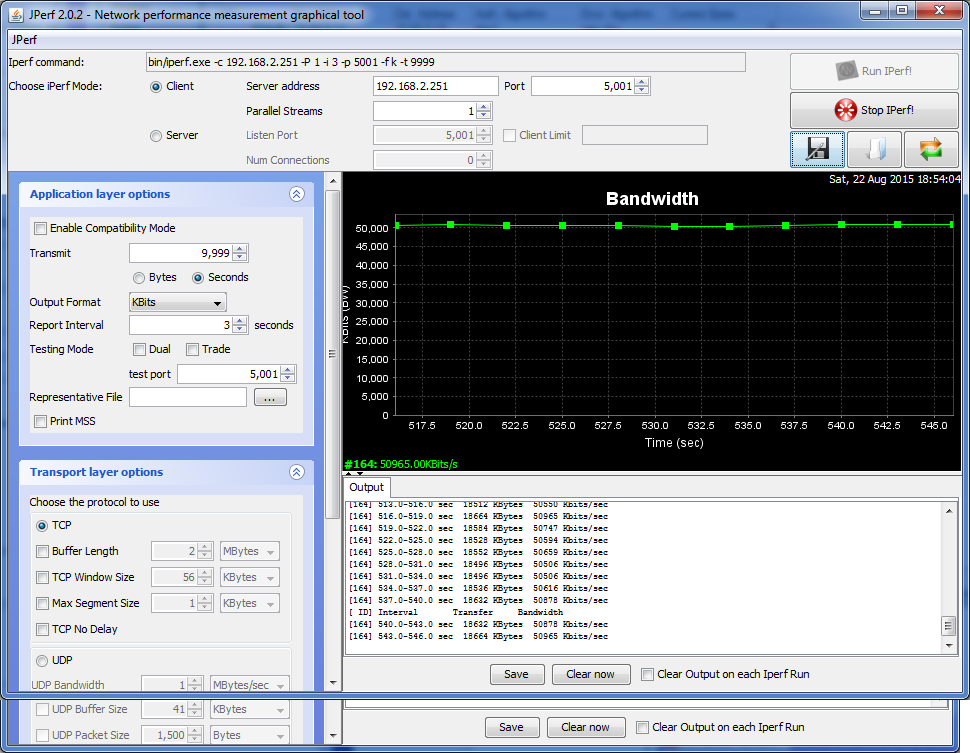

V našem příkladu, jak ukázalo testování, jsme byli schopni získat kanál s propustnost asi 50 Mbit/s.

Na toto základní nastavení dokončeno. Při přidávání nových uživatelů je třeba přidat odpovídající trasy na zařízení, kde chcete, aby se zařízení za routerem navzájem viděla. Při předávání trasy mezi Klientem1 a Klientem2 nemusíte na samotném serveru nic dělat. Trasy stačí registrovat na klientech, IP protivníka ve virtuální síti bude fungovat jako brána.

Nastavení L2TP + IPSec

Někdy je v praxi nutné zajistit náležitou úroveň zabezpečení. Při použití L2TP je vhodné použít IPSec. Jako příklad používáme síť nakonfigurovanou podle výše uvedených pokynů.

Poznámka! IPSec je vytvořen uvnitř L2TP tunelu mezi virtuálními adresami 10.50.0.X. Tato implementace vám umožňuje nezáviset na IP klienta.

Pokud chcete vytvořit IPSec tunel mezi serverem WAN a WAN klienta, klient musí mít bílou externí IP adresu. Pokud má být IP dynamická, budete také muset použít různé skripty ke změně zásad IPSec. Navíc v případě IPSec mezi externími IP není L2TP vůbec potřeba.

Nastavení serveru

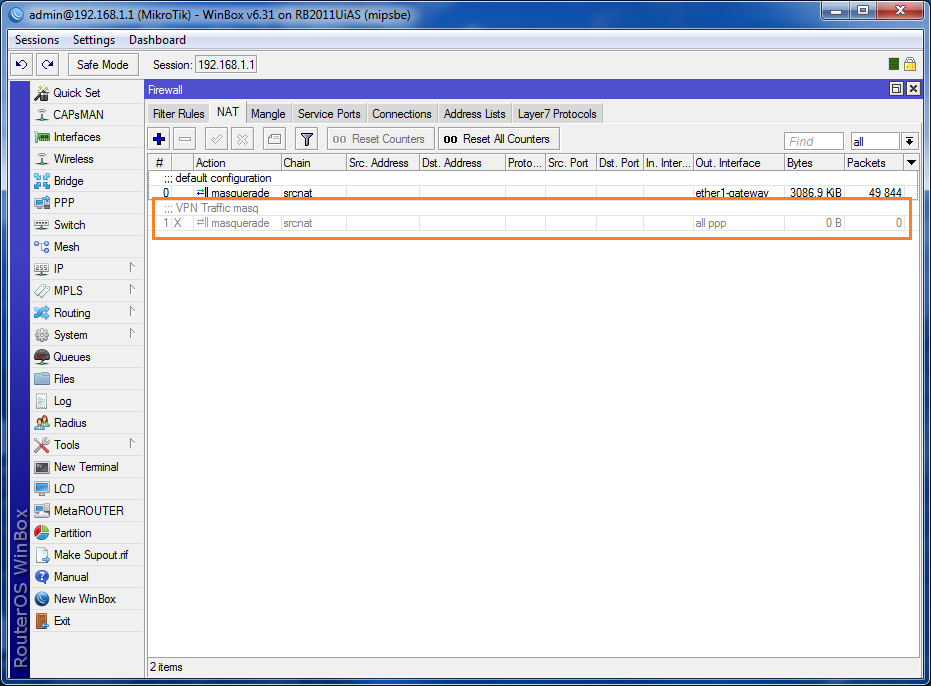

Nejprve přejdeme do NAT a zakážeme maskování pro PPP, pokud to neuděláme, pakety nebudou šifrovány. Router je třeba restartovat.

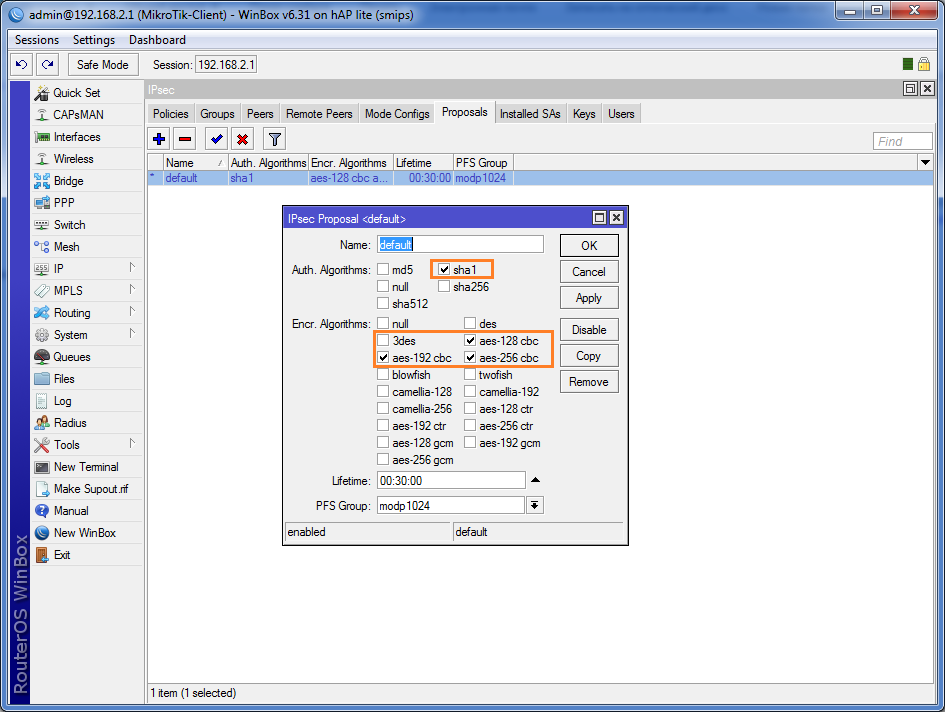

Přejděte do sekce IP – IPSec, otevřete kartu Návrhy. Zde musíme určit typ šifrování a ověřování. Jako autentizační algoritmus zvolíme sha1, pro šifrování bude optimální 128bitový AES algoritmus. V případě potřeby můžete také zadat 3DES (Triple DES), je to výchozí algoritmus pro L2TP/IPSec ve Windows 7, zatímco pro mobilní OS může být vhodné použít 256bitový AES.

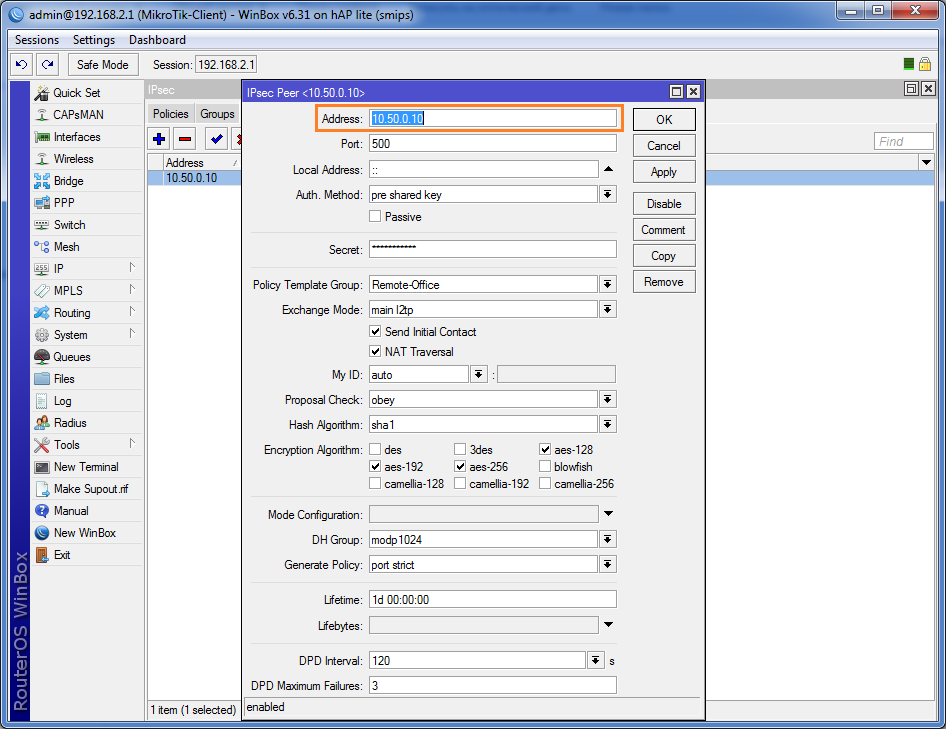

V záložce Peers přidejte nového peer s adresou 0.0.0.0/0, který routeru umožní přijímat všechna připojení. Ve výchozím nastavení se používá port 500. Vybereme metodu ověřování před sdíleným klíčem a níže uvedeme požadované heslo. Exchange Mode by měl být specifikován jako hlavní l2tp.

Zaškrtněte možnosti Send Initial Contact a NAT Traversal. Poslední možnost lze ponechat nezaškrtnutou, pokud jste si naprosto jisti, že klient není za NAT poskytovatele. Generovat zásady, vyberte port přísný. Zbývající možnosti můžete vidět na snímku obrazovky.

Po přidání protějšku musíte vytvořit zásadu; k tomu otevřete kartu Zásady. Výchozí zásadu lze zakázat. Vytvoříme novou politiku, kde uvedeme naše 2 lokální sítě. Src. Adresa (zdroj) – naše místní podsíť 192.168.1.0/24, Dst. Adresa (cíl) – vzdálená podsíť 192.168.2.0/24. Na záložce Akce musíte zadat akci, která se má použít: akce – šifrování, úroveň – vyžadovat. Jako protokol vyberte ESP a zaškrtněte políčko Tunel. SA Src. Adresa – naše lokální adresa ve virtuální síti (10.50.0.10), SA Dst. Adresa – adresa vzdáleného klienta ve virtuální síti.

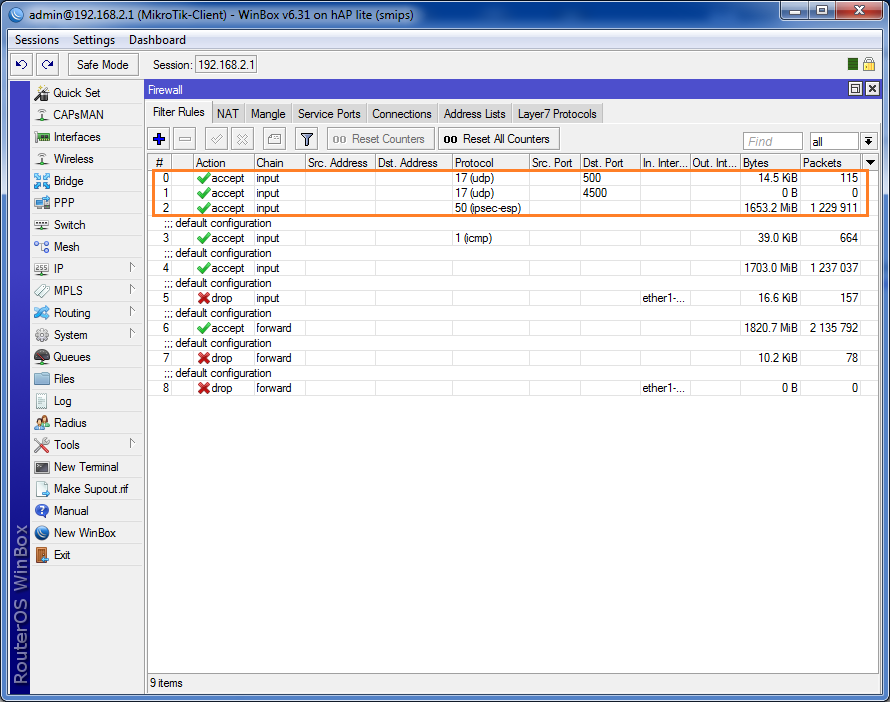

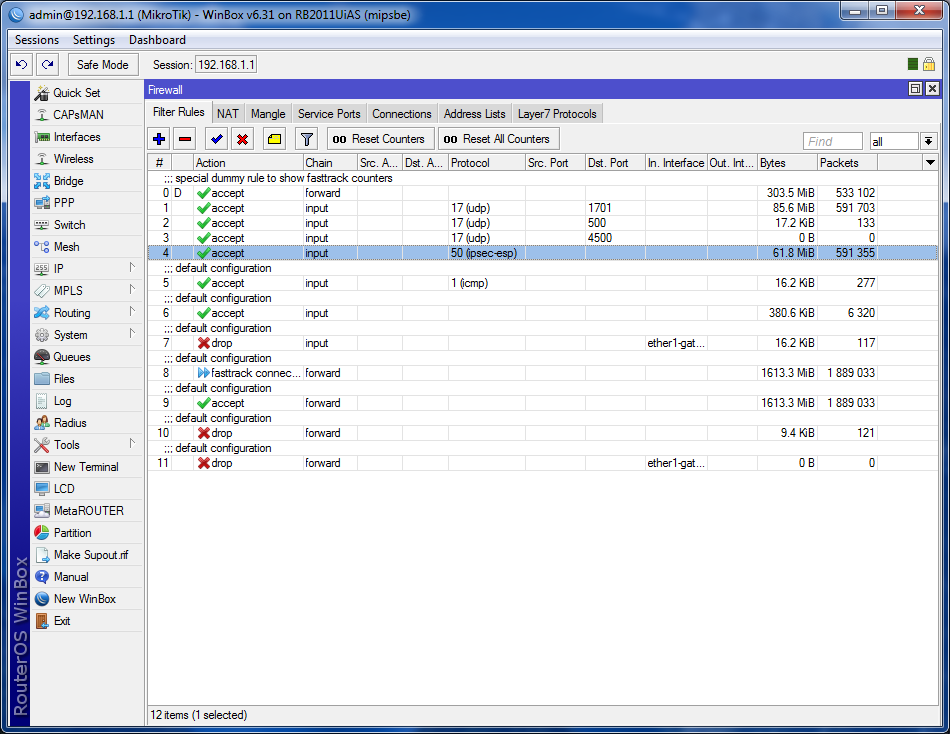

To je v podstatě vše, také je potřeba přejít na Firewall a přidat pravidla pro používané porty. Pro inicializaci a konfiguraci se používá UDP port 1701. UDP 500 se používá v L2TP/IPSec k zahájení výměny klíčů. Protokol 50 je IPSec ESP, který se používá pro šifrování dat. Někdy je také nutné otevřít UDP port 4500 pro NAT traversal.

Nastavení klienta

Nejprve přidáme pravidla brány firewall a zakážeme maskování pro naše připojení VPN.

V sekci IP - IPSec je potřeba nakonfigurovat Návrh stejným způsobem jako na serveru.

Peer bude 10.50.0.10, tzn. adresu serveru ve virtuální síti. Všechna ostatní nastavení se musí shodovat s těmi, které jste zadali při nastavování serveru.

Při vytváření politiky jsou všechny adresy a podsítě zadány obráceně, než jsou zadány na serveru, tzn. u klienta je to naopak.

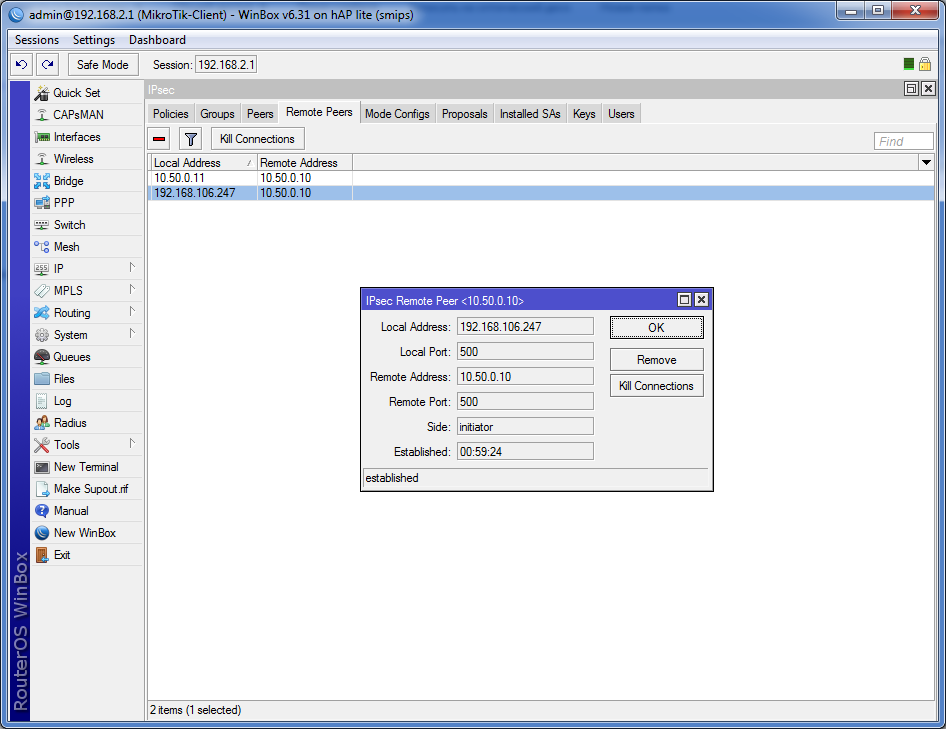

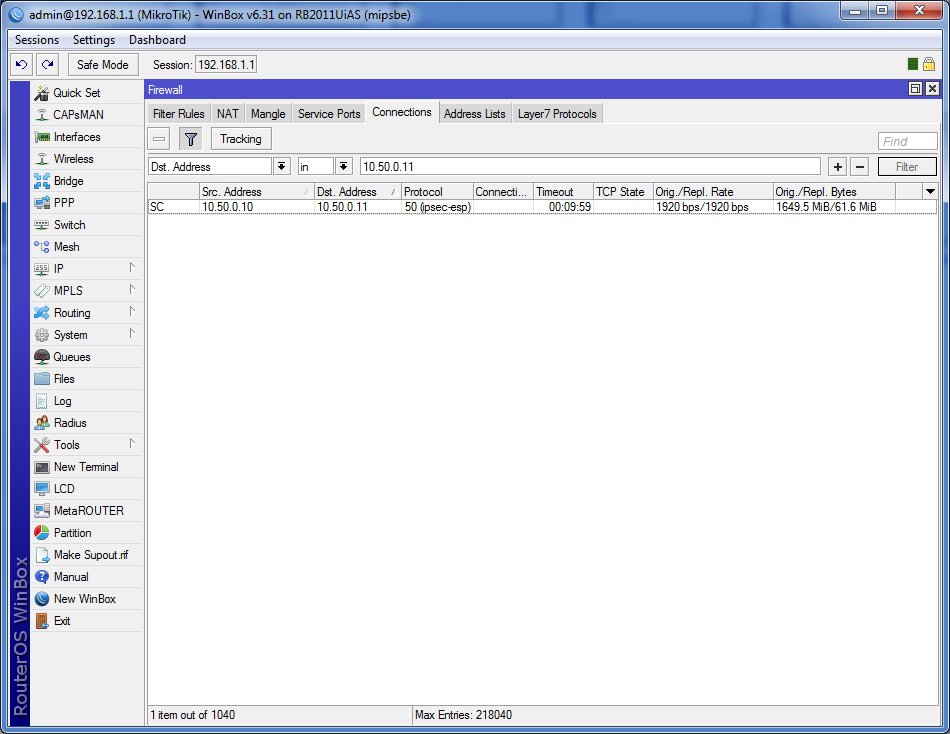

Pokud jste vše udělali správně, v záložce Remote Peers uvidíte seznam peerů a použitých portů.

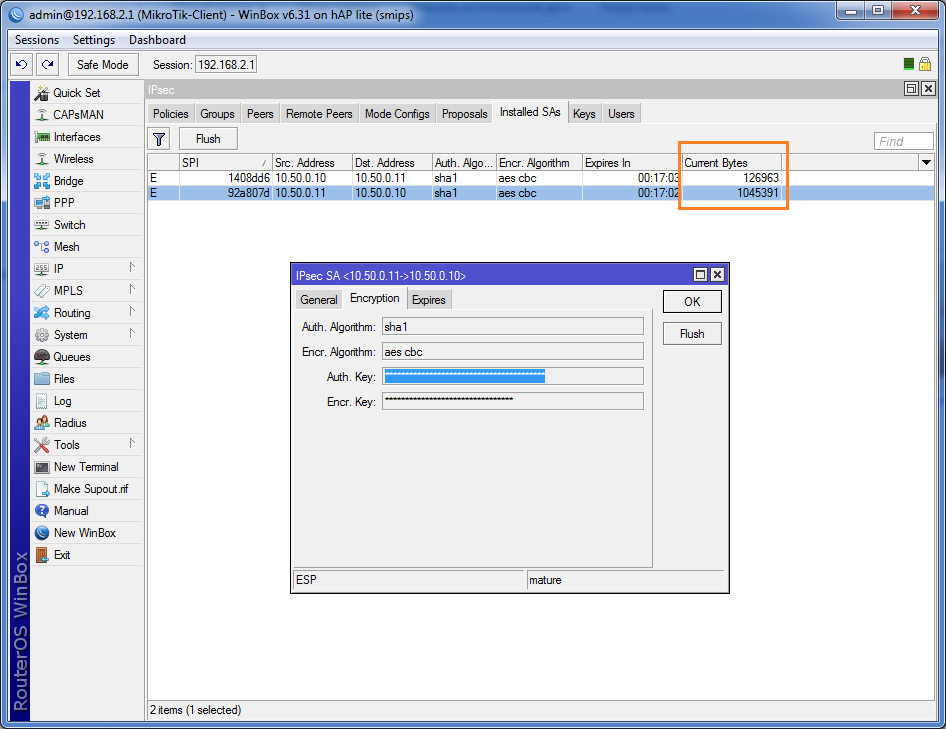

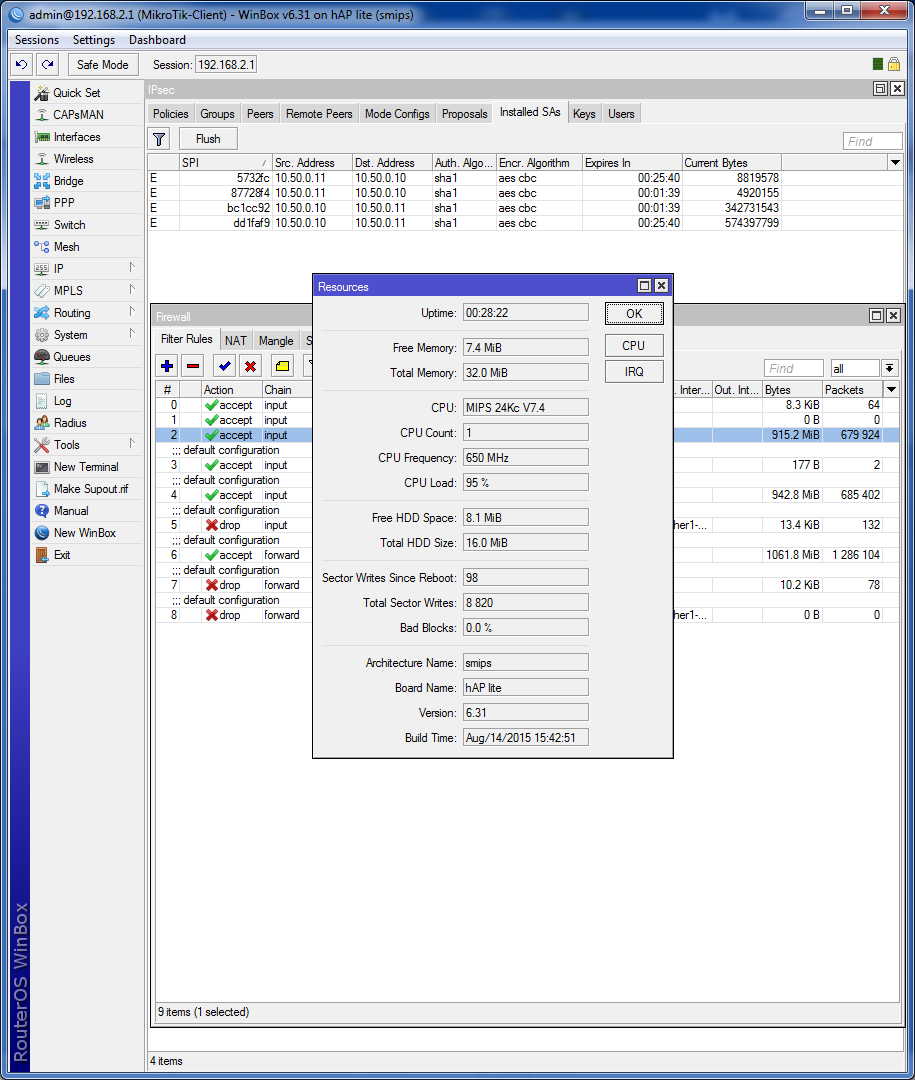

Nyní musíte otevřít záložku Installed SAs, zde byste měli věnovat zvláštní pozornost hodnotě Current Bytes - pokud je nula, pakety nejsou šifrovány.

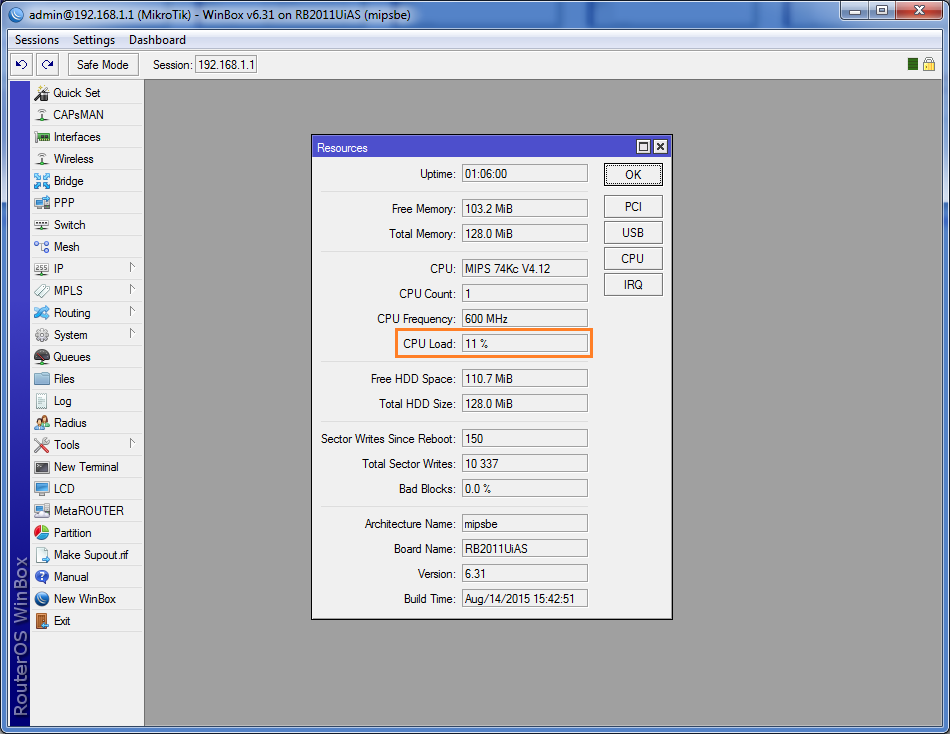

Pokud jde o zatížení procesoru, v minimálním zatížení kanálu u RB2011UiAS-RM vzrostlo na 9-13%.

Test výkonu L2TP/IPSec

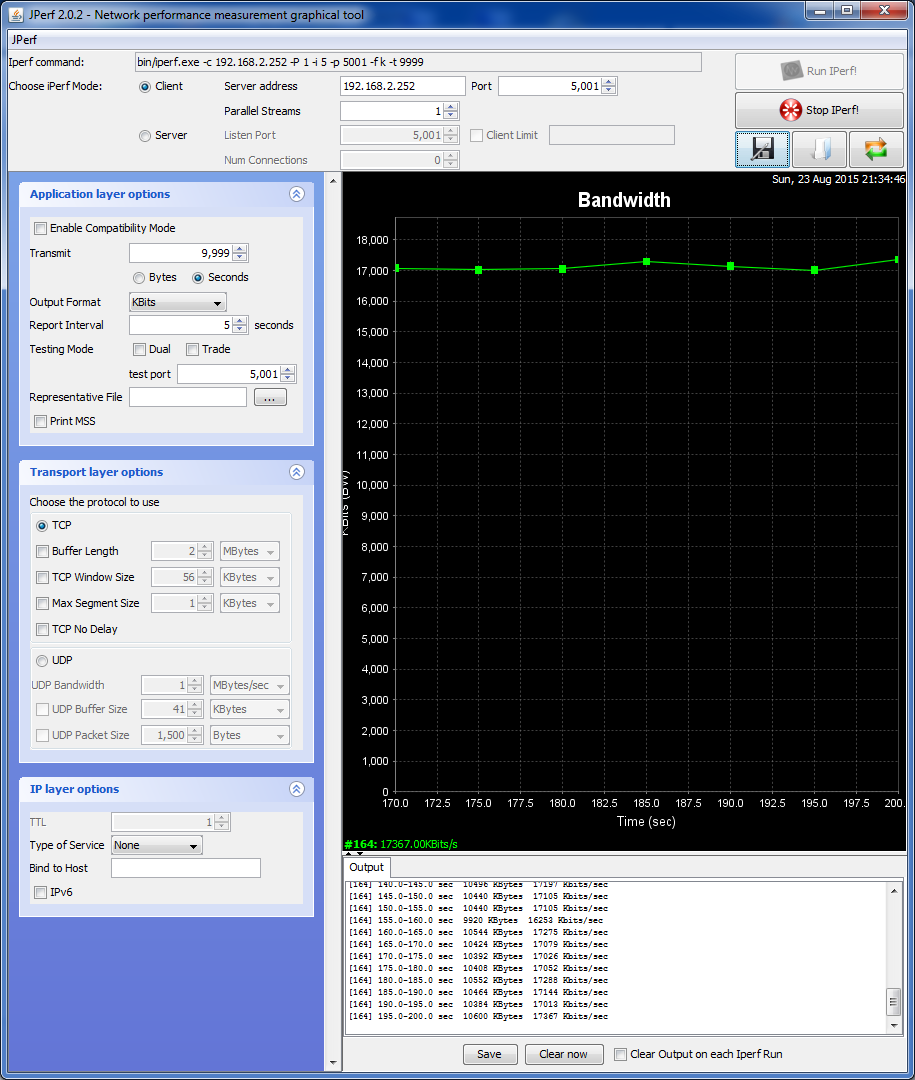

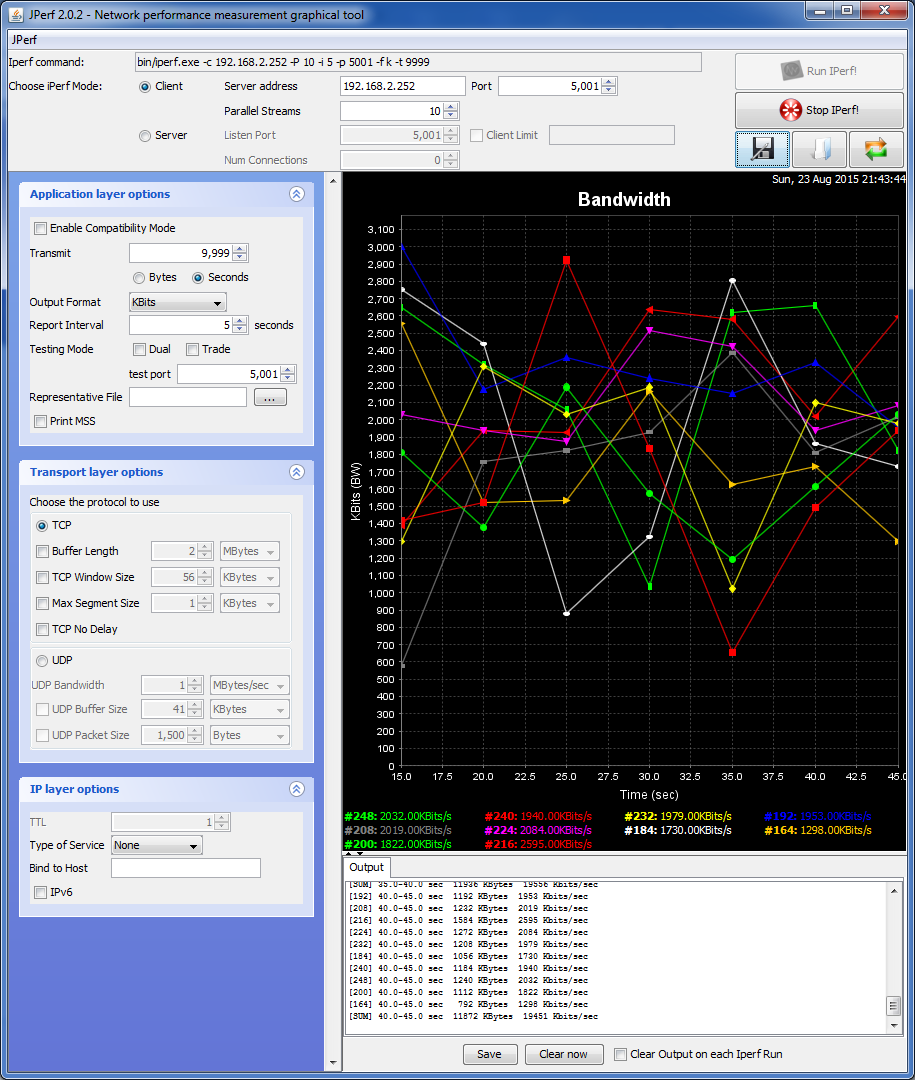

Je čas zkontrolovat výkon kanálu, protože v případě L2TP/IPSec dochází k dvojitému zapouzdření, které zatěžuje centrální procesor.

V testu s jedním vláknem klesl náš výkon propojení mezi RB2011UiAS-RM a RB941-2n na 17 Mbps. Pokud zvýšíte počet vláken na 10, můžete dosáhnout rychlosti 19 Mbps.

Chcete-li získat vysoký výkon přes L2TP/IPSec, měli byste si zakoupit zařízení vysoká úroveň, nebo sestavit router na PC + RouterOS. Pokud se rozhodnete zakoupit vysoce výkonný router, věnujte pozornost přítomnosti hardwarové šifrovací jednotky, která výrazně zvýší výkon.

Někdy se mi zdá, že se tvůrci Mikrotiku záměrně připravují o zisk tím, že nevytvářejí jasno průvodce krok za krokem na nastavení vašich výtvorů. Téměř 100 % spotřebitelů těchto routerů se pokouší nastavit VPN, používat dvě nebo více WAN současně nebo jako zálohy. To je přesně to, co šťastní majitelé těchto úžasných zařízení hledají v celé síti (a často mimo RuNet). Představte si, jak moc by se zvýšila armáda vlastníků, kdyby ve webovém rozhraní byli dva nebo tři průvodci, kteří tyto funkce konfigurují. A teď... právě kvůli složitosti nastavení (a tím i menšímu počtu lidí ochotných nakupovat) máme levné zařízení s nízkou kapacitou pro jednoduché úkoly, které je třeba zajistit, aby fungovalo 24x7x365. Například jako server VPN. Jít!

protokol L2TPposkytuje kanál pro přenos dat, tunel.

IPSec chrání data před prohlížením.

Nakonfigurujeme ho také po částech – nejprve tunel, poté ochrana dat.

Poznámka 1: Nemám moc rád textové příkazy s hromadou kláves při nastavování věcí, které jsou popsány poměrně hodně, ale pokaždé jsou popsány s nepostřehnutelnými překlepy, někde se něco nezkopírovalo při psaní (nebo při kopírování z jiného webu, což se stává většinou často) nebo jen jedl textový editor CMS webových stránek. Nastavení VPN je přesně takový případ. To je důvod, proč jsem speciálně napsal každý krok pro GUI Mikrotik - Winbox, zejména proto, že zde není tolik co dělat.

Poznámka 2: K mé velké lítosti neexistuje způsob, jak zanechat komentáře. Proto, zvláště pokud vidíte zjevné chyby, nesprávný výklad pojmů atd., prosím, napište poštou [e-mail chráněný]. Slibuji, že v článku (článcích) zohledním všechny rozumné argumenty a uvedu autory (na vaši žádost).

Poznámka 3: Před verzí 6.18 je ve firmwaru chyba, kvůli které se vždy použije výchozí šablona zásad, aktualizujte proto firmware na nejnovější stabilní. Pokud nastavujete VPN, neaktualizujte firmware na nejnovější, ale nestabilní verzi.

Máme tedy router Mikrotik s firmwarem 6.30 (červenec 2015) s LAN 192.168.88.0/24 (výchozí síť). WAN není důležitá, např. 1.2.3.4.

Nastavení tunelování (L2TP)

1. IP - Pool / Určete rozsah adres VPN uživatelů

Název: vpn_pool

Adresy: 192.168.112.1-192.168.112.10

Další bazén: žádný

Pro klienty VPN je lepší používat samostatné adresování. To usnadňuje oddělení jednoho od druhého. A obecně nejlepší praxe.

2. PPP - Profily / Profil pro náš konkrétní tunel

Všeobecné:

Název: l2tp_profile

Místní adresa: vpn_pool (nebo můžete specifikovat 192.168.88.1

, posuďte sami, co máte nejraději)

Vzdálená adresa: vpn_pool

Změnit TCP MSS: ano

Protokoly:

vše na výchozí:

Použít MPLS: výchozí

Použít kompresi: výchozí

Použít šifrování: výchozí

Limity:

Pouze jeden: výchozí

3. PPP – Tajemství / Příprava uživatele VPN

Jméno: vpn_user1

Heslo: bla-bla-bla

Servis: l2tp

Profil: l2tp_profile

4. PPP - Rozhraní - klikněte na L2TP Server / Povolit L2TP server

Povoleno - ano

MTU/MRU - 1450

Keepalive Timeout - 30

Výchozí profil - l2tp_profile

Autentizace - mschap2

Použít IPSec – ano

Tajemství IPSec: tumba-yumba-setebryaki (nejedná se o uživatelské heslo, ale o předsdílený klíč, který bude muset klienti zadat kromě přihlašovacího jména/hesla)

Konfigurace šifrování dat v „tunelu“ (IPSec)

V předchozím kroku jsme vytvořili tunel pro přenos dat a povolili IPSec. V této části nakonfigurujeme nastavení IPSec.

5. IP - IPSec - Skupiny

Protože Existuje vysoká pravděpodobnost chyby připojení se serverem kvůli výchozí skupině, stačí ji odstranit a okamžitě vytvořit. Například s názvem "policy_group1". Tuto skupinu můžete také jednoduše smazat, ale chyby se budou zobrazovat prostřednictvím webového rozhraní.

6. IP - IPSec - Peers

Adresa: 0.0.0.0/0

Port: 500

Způsob ověření: předem sdílený klíč

Pasivní: ano (set)

Tajemství: tumba-yumba-setebryaki (toto není uživatelské heslo!)

Skupina šablon zásad: skupina_zásad1

Režim výměny: hlavní l2tp

Odeslat první kontakt: ano (nastaveno)

NAT Traversal: ano (nastaveno)

Moje ID: auto

Kontrola návrhu: poslechnout

Hash algoritmus: sha1

Šifrovací algoritmus: 3des aes-128 aes-256

DH Group: modp 1024

Generovat zásady: přepsání portu

Doba trvání: 1d 00:00:00

Interval DPD: 120

Maximální počet poruch DPD: 5

7. IP - IPSec - Návrhy / "Návrhy".

Něco jako "co vám můžeme nabídnout." Jinými slovy, nastavujeme možnosti připojení, které mohou vzdálení klienti zkusit použít.

Název: výchozí

Ověřovací algoritmy: sha1

Enrc. algoritmy: 3des, aes-256 cbc, aes-256 ctr

Životnost: 00:30:00

Skupina PFS: mod 1024

Pravděpodobně jste si všimli, že body 6 a 7 jsou podobné, a když k tomu přidáme, že jsme k bodům 4 a 6 přidali stejné Tajemství, pak vyvstává otázka: proč jsou překonfigurovány stejné možnosti? Moje odpověď je tato: čistě z praxe se ukázalo, že Windows 7 vyžadoval jednu věc a iPhone jinou. Nevím, jak to funguje. Ale skutečnost je čistě z praxe. Například změním Návrh PFS Group na 2048 – Windows se normálně připojí, ale iPhone se zastaví. Dělám opak (v návrhu jsem nastavil 1024 a v ip-ipsec-peers nastavil 2048) - iPhone se připojí, ale Windows ne :) To je. Při připojování různých klientů se používají různé části konfigurací. Vztekat se? Možná je to důsledek postupných změn v konfiguraci VPN serveru, nemohu říci, protože... Může tam být vliv i starého firmwaru, konfigurací atd. Nevylučuji, že je zde něco nadbytečné, ale nevím co přesně.

Firewall

Pojďme pro změnu ke konzoli:

/ip filtr brány firewall

add chain=input action=accept protocol=udp port=1701,500,4500

přidat řetězec=vstupní akce=přijmout protokol=ipsec-esp

Toto pravidlo by mělo být povýšeno nad konečná zákazová pravidla, pokud je máte. Máte je??? Pokud ne, prosím tady .

To je nyní se serverem vše.

Připojení vzdáleného klienta

Pokus o připojení Windows 7:

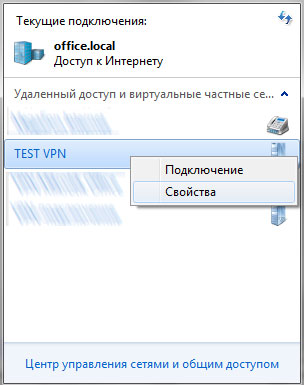

Ovládací panely Síť a Internet Centrum sítí a sdílení sdílený přístup:

Nastavení nového připojení nebo sítě

Napojení na pracoviště

Vytvořte nové připojení

Použít moje připojení k internetu (VPN)

Internetová adresa: IP nebo název routeru v síti

Uživatel a heslo z PPP->Secrets. V našem případě je to vpn_user1 a jeho heslo.

Snažíme se propojit.

Pokud to nefunguje nebo stačí nakonfigurovat vytvořené připojení:

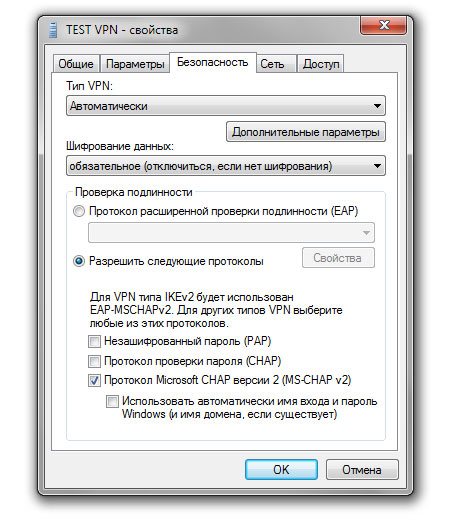

Karta zabezpečení:

Typ VPN: L2TP IPSec VPN

Další možnosti: Pro ověření použijte předsdílený klíč. V našem případě je to "tumba-yumba-setebryaki" (IP - IPSec - Peers):

Zde ve skupině „Authentication“ ponecháme pouze CHAP v2:

Klikněte na OK a zkuste se připojit. Mělo by to fungovat. Pokud ne, podívejte se na